Les entreprises basculent de plus en plus d’applications sur le Cloud en s’appuyant sur des services IaaS, CaaS ou PaaS. Ces environnements peuvent être hybrides et multicloud en faisant intervenir différents Cloud Service Providers (CSP). Cette évolution pose de sérieux défis en matière de sécurité et de conformité, par exemple en termes de responsabilités, de dispositifs de sécurité réellement disponibles en standard, de cohérence et d’homogénéité.

Une première étape essentielle consiste à définir les contrôles requis par l’entreprise compte tenu des risques, des exigences réglementaires et des politiques de sécurité (conformité).

L’étape suivante consiste à évaluer les dispositifs de sécurité mis à disposition en standard par le CSP. En effet, si les entreprises ont la maîtrise totale de la sécurité de leur propre système d’information (SI), sur le Cloud, elles s’appuient sur les outils fournis par le CSP. Et en fonction de la nature des services qu’elles utilisent, la portée de leur responsabilité – et donc de ces outils – est limitée.

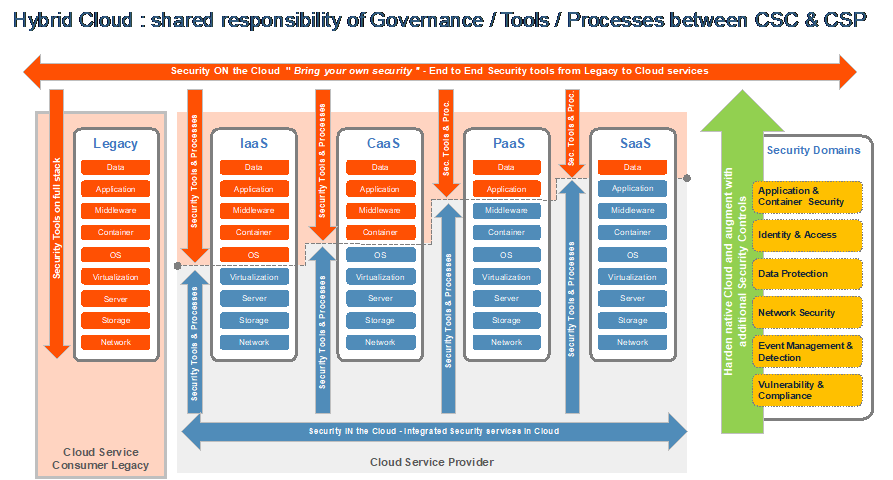

Le schéma ci-dessous permet d’illustrer les limites respectives de responsabilités :

Il met aussi en évidence le besoin de s’assurer de la cohérence et de l’homogénéité des dispositifs de sécurité en fonction des services consommés, les données étant toujours sous la responsabilité de l’entreprise.

Une difficulté rencontrée par les entreprises est de disposer d’une solution de sécurité de bout en bout permettant de gérer un environnement combinant système d’information interne et services Cloud de multiples partenaires.

Il s’agit ensuite d’identifier les dispositifs complémentaires à ceux fournis par le CSP et les projets associés afin de couvrir les exigences et contrôles de sécurité requis par l’entreprise.

Sur la base de notre expérience et des projets menés, nous avons identifié six domaines de sécurité essentiels à étudier, à savoir :

- La sécurité des containers et des applications

- La gestion des identités et des accès, des comptes à privilèges, la fédération d’identités, le « secret management »

- La protection des données (découverte et classification des données, chiffrement, gestion du cycle de vie des clés de chiffrement, DLP, DAM, CASB[1]…)

- La sécurité et la segmentation des réseaux

- La gestion des évènements et des incidents de sécurité (détection, réponse…)

- La conformité aux politiques internes de sécurité (vulnérabilités, durcissement…)

De manière générale, il est difficile de disposer du même niveau de granularité technique que sur le SI interne de l’entreprise. Une démarche structurée consiste alors à évaluer pour ces 6 domaines de sécurité essentiels les services et conditions proposées par les CSP, à identifier les obligations contractuelles à spécifier par les fournisseurs et à développer les projets de mise en œuvre des dispositifs de sécurité complémentaires. Parmi ces 6 domaines de sécurité essentiels, on peut décliner 11 thèmes essentiels.

Sécurité et segmentation des infrastructures (Network Security and Segmentation)

Les fonctionnalités de segmentation ne sont pas forcément les mêmes sur IaaS, CaaS et PaaS. Pour autant, l’entreprise doit s’organiser pour segmenter et différencier ses workloads : comment faire en sorte que les ressources A soient bien cloisonnées et qu’elles ne soient accessibles que par l’application A ? Elle recherchera un dispositif unifié qui puisse répondre à toutes les problématiques de segmentation de l’infrastructure globale de bout en bout, incluant le legacy.

Gestion des identités et des droits d’accès (Identity and Access Management)

Différents droits d’accès permettent aux collaborateurs d’exploiter les ressources du Cloud. Attribués en fonction du rôle des utilisateurs, ces droits doivent aussi être mis à jour en fonction des mouvements dans les squads DevSecOps et également des départs de l’entreprise. À tout moment cette dernière doit pouvoir auditer les identités et les autorisations d’accès, ce qui impose de synchroniser le système IAM de l’entreprise à celui du Cloud.

Gestion des comptes à privilèges (Privileged Account Management)

Dans le domaine de l’Identity and Access Management, une attention particulière doit être accordée à la gestion des comptes à privilèges qui interviennent sur les configurations, l’accès aux données sensibles, la création ou la suppression de comptes. De même, il sera nécessaire de sécuriser les « secrets » des containers, car ceux-ci peuvent être accessibles facilement sans une solution adaptée.

Chiffrement des données (Data Encryption)

La mise en place d’une infrastructure Cloud hybride impose de bien comprendre comment fonctionne le chiffrement des données de chaque CSP. Le chiffrement peut être effectué à différents niveaux (disques, file-system, database, etc.) et par conséquent apporter un niveau de sécurité supérieur. L’analyse du fonctionnement du chiffrement du CSP permettra d’identifier le niveau de risque couvert par la solution et d’apporter si besoin une solution complémentaires pour des données sensibles.

Gestion du cycle de vie des clés de chiffrement (Key Lifecycle Management)

Les services du Cloud gérant des données sont protégés par des Data Encryption Keys (clés de chiffrement des données). Ces dernières sont gérées par le CSP et elles sont « wrappées » (chiffrées) par des Master Keys gérées par le lient. C’est le principe du Bring Your Own Key (BYOK) avec ces Master Keys stockées dans une HSM sur le Cloud ou on-premise. Il est important de définir le cycle de vie et de rotation des Master Keys dans les différents services du Cloud – surtout que la perte d’une Master Key rendra les données du service inaccessible car elles ne pourront être déchiffrées.

Identification et classification des données (Data Discovery and Classification)

L’entreprise doit se demander quelles données vont être éligibles au Cloud et quelles données doivent rester on-premise. Pour prendre une décision, elle doit identifier quelle est la nature des données personnelles et des données sensibles et secrètes qu’elle administre et où elles se situent. Cette démarche est impérative pour arbitrer entre le legacy ou le Cloud – et dans ce dernier cas, pour prévoir quel type de protection mettre en œuvre.

Gestion des vulnérabilités (Vulnerability Management)

L’essor du CaaS consacre la réduction de la durée des phases de développement. Les conteneurs ne sont pas déployés par des administrateurs mais par des développeurs en mode DevSecOps avec les outils CI/CD (Continuous Integration/Continuous Delivery). Dans cette optique, il est important de pouvoir facilement détecter les vulnérabilités des conteneurs. Les CSP, à l’instar d’IBM Cloud, fournissent généralement de tels services, appelés Container Vulnerability Advisor.

Gestion des événements de sécurité (Security Event Management)

Comment l’entreprise va-t-elle capter tous les événements du Cloud et les envoyer vers le SIEM opéré par le SOC? Par exemple, dès qu’un administrateur modifie une autorisation d’accès à un service Cloud de données, comment le service du CSP le signale-t-il au SIEM ? L’analyse des services des CSP (par exemple Activity Tracker sur IBM Cloud) permet de vérifier que les logs des infrastructures peuvent être intégrés.

Gestion de crise (Crisis Management)

Si une fuite de données présentes sur le Cloud est constatée, comment l’entreprise peut-elle interagir rapidement et efficacement avec le CSP ? En cas de crise, l’entreprise doit pouvoir compter sur des processus d’investigation et de réaction partagés avec le CSP.

Reporting risque et conformité (Risk and Compliance Reporting)

Avec l’essor de l’automatisation et la multiplication des workloads et des activités de déploiements automatisées par les pratiques DevSecOps, il est de plus en plus complexe de consolider tous les logs. L’entreprise doit par exemple pouvoir auditer toutes les machines virtuelles (VM) déployées, tous les containers créés, tous les groupes d’accès paramétrés… Ce service de reporting permet aux RSSI de disposer de tableaux de bords synthétiques précis.

Passerelle Sécurisée d’Accès au Cloud (Cloud Access Security Broker)

Les métiers peuvent se montrer très indépendants et faire appel à différents services Cloud. Dans ce cas de figure, le CASB constitue l’outil indispensable d’une approche multicloud afin d’auditer tous les accès : quels services sont consommés, provisionnés, par quelles entités ? Le CASB permet ainsi d’identifier les CSP, voire d’interdire la consommation de certains services s’ils ne respectent pas des standards, ou encore d’alerter sur les volumes de données qui transitent.

De manière générale, s’il sera difficile de disposer du même niveau de granularité technique que sur le SI de l’entreprise, l’entreprise pourra garder un haut niveau de maîtrise sur la sécurité de son environnement hybride et multicloud. Elle devra cependant adopter une démarche structurée pour étudier les services et les conditions des CSP, quitte à intégrer aux contrats de partenariat des obligations spécifiques. Cette approche globale apporte aussi un autre avantage : la réduction de la dépendance vis-à-vis des CSP.

Par Olivier Chelly et Giuseppe Brancadoro Security Transformation and Advisory Services