Mots clés Réglementation

Mot clé: Réglementation

Le TPM 2.0 est-il un réel standard de confiance pour les environnements professionnels ?

La sécurité des systèmes d’information est devenue le nerf de la guerre pour les entreprises françaises. En 2024, 59% des entreprises françaises déclaraient avoir...

Le gouvernement américain envisage d’enrôler les entreprises privées dans des attaques cyber

Washington préparerait une stratégie nationale de cybersécurité qui enrôlerait explicitement les entreprises privées dans des opérations cyber offensives. Selon les informations révélées par Bloomberg,...

Un acteur souverain de moins dans la cybersécurité européenne après l’acquisition de Hornetsecurity

Proofpoint a finalisé le rachat de l’allemand Hornetsecurity et étend désormais son empreinte européenne sur l’ensemble des services de protection des courriels et de...

États-Unis : vers une gouvernance centralisée de l’intelligence artificielle ?

Donald Trump promet de signer un décret présidentiel « One Rulebook » pour centraliser la régulation de l’intelligence artificielle aux États-Unis. Cette décision, qui interdira aux...

Assurance cyber : Stoïk franchit le cap des 10 000 entreprises assurées en Europe

Le seuil symbolique franchi par Stoïk, plus de 10 000 entreprises assurées à travers six pays européens, illustre la dynamique nouvelle du marché de l’assurance...

Digital Omnibus pourrait réduire la dépendance vis-à-vis des fournisseurs U.S.

Le Digital Omnibus change le cadre du RGPD et ouvre la voie à une mesure d’audience plus respectueuse de la vie privée. Selon l’analyse...

Baromètre cybersécurité en Bretagne, les entreprises prennent l’ascendant, les collectivités à la traîne

La Bretagne se dote d’une vision de plus en plus précise des dynamiques de cybersécurité à l’échelle territoriale. Selon la 2ᵉ édition du Baromètre...

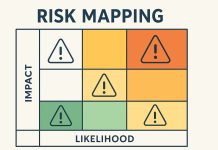

Maîtrise du risque tiers : Citalid propose une modélisation quantitative orientée conformité

Citalid introduit un nouveau module dédié au risque cyber fournisseur qui combine la modélisation quantitative, le renseignement sur la menace et l’IA générative. L’outil...

Free Pro dévoile son offre d’EDR, managé par iTrust et motorisé par Trend Micro

Free Pro dévoile son offre d’EDR managé, combinant la technologie de Trend Micro à l’expertise du SOC d’ITrust. Cette offre, opérée en France et...

Signaturit lance son wallet numérique conforme eIDAS 2.0

Les États membres de l’Union européenne s’apprêtent à généraliser le portefeuille européen d’identité numérique (EUDI Wallet). Signaturit Group anticipe cette échéance en lançant sa...