La montée en puissance des attaques sur les systèmes IoT (Internet of Things) ou OT (OperationalTechnology), change désormais la donne pour les entreprises. Il est aujourd’hui impensable de ne pas envisager de stratégie de cyberdéfense du parc IoT/ OT au sein de l’entreprise étendue.

Les machines OT utilisent des réseaux spécifiques. Elles constituent la base des technologies d’exploitation des Systèmes Industriels. Elles ont été jusqu’alors protégées par leur isolement voire par la spécificité de leurs systèmes d’exploitation. Mais peu à peu, l’on assiste à la banalisation de ces environnements industriels avec l’arrivée de machines et de noyaux génériques. Cette démocratisation du logiciel et du matériel ouvre « la porte » aux cybermenaces dans l’univers industriel. Parallèlement, le secteur industriel s’interconnecte avec le Système d’Information de l’entreprise. Une convergence des réseaux qui contribue également à augmenter la surface d’attaque sur la sphère des OT.

A cela s’ajoute l’arrivée des IoT au sein des entreprises. Les IoT ont indéniablement des faiblesses de sécurité. Généralement, des failles de conception qui sont souvent utilisées comme points d’entrée par les cybercriminels.

IoT&OT via le Cloud

Selon le rapport annuel « Digital Defense » de Microsoft, les solutions d’aujourd’hui font partie d’un schéma qui inclut la plupart du temps des services Cloud. Devenu le quotidien de la plupart des entreprises, notamment depuis le début de la pandémie, le mariage Cloud-IoT-OT est au cœur du business et de l’opérationnel et par conséquent de la sécurité du monde professionnel. Un intérêt dû également à la flambée des attaques subies ces deux dernières années. Des attaques qui démontrent la nécessité de renforcer la stratégie cybersécurité des objets connectés.

Du risque à l’attaque

Pour étayer ces faits, le rapport rappelle, entre autres, la cyberattaque contre le « Colonial Pipeline » qui avait entraîné l’arrêt du principal conduit de gaz US. Également, avec un impact potentiel non négligeable sur la santé des personnes, le « Digital Defense Report » relate le hack de la station de traitement des eaux de la ville d’Oldsmar en Floride. L’objectif de cette attaque a été de modifier la teneur en hydroxyde de sodium de l’eau. Le logiciel SCADA a été compromis par deux fois afin d’injecter une proportion de 11100 parts au lieu de 100 parts par million d’hydorxyde de sodium dans l’eau. Une teneur dangereuse pour un être humain. Autre exemple, la prise de contrôle de caméras de sécurité ayant donné accès aux hôpitaux, services de police …

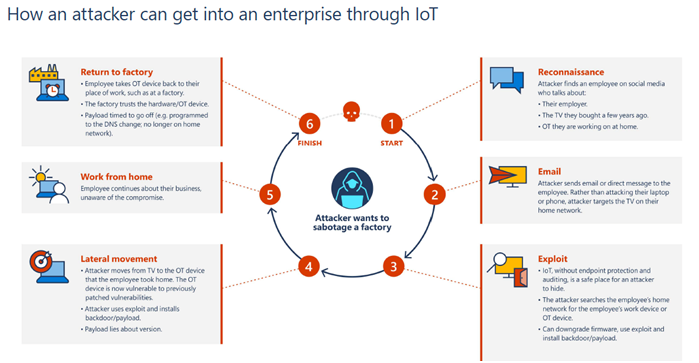

6 étapes pour entrer

Les analystes cybersécurité de Microsoft sont parvenus à déterminer un schéma d’attaque en six étapes que décrit le schéma ci-dessous. Le premier pas est la reconnaissance. Que ce soit via du social engineering, des réseaux sociaux ou autres, l’attaquant collecte des informations sur les employés et le type d’objets avec lesquels ils travaillent. Une fois la cible repérée, il tente de pénétrer via un IoT ou un OT (lorsque c’est possible directement), bien moins souvent protégés qu’un téléphone ou un ordinateur portable. Autre possibilité pour l’attaquant : entrer en contact avec sa cible via un échange traditionnel (mail, sms, messagerie instantanée …). Ensuite, il lui suffit de placer une charge d’attaque en exploitant une faille de l’IoT ou de l’OT, en visant le réseau du domicile de l’employé, profitant du contexte actuel favorisant le télétravail. L’étape suivante consiste à rebondir de l’IoT à l’OT quand ce n’est pas déjà fait (mouvement latéral) et ainsi de pouvoir atteindre le reste du réseau de la maison, puis celui de l’entreprise dès l’ouverture d’une session distante ou lorsque l’employé retourne dans les locaux de l’entreprise.

Une attribution toujours difficile

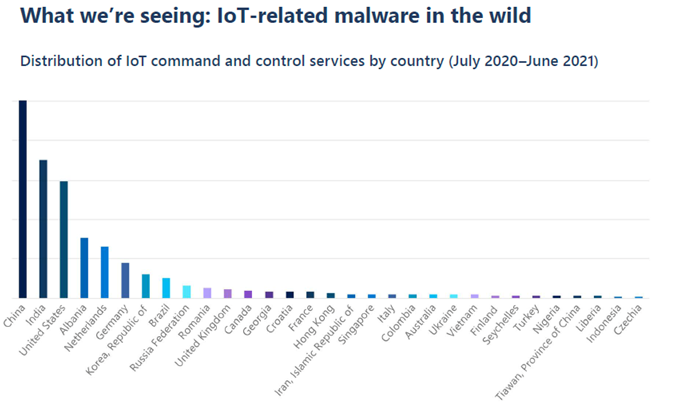

Une montée en puissance de ce type d’attaques que les dernières tendances en chiffres attestent également. A commencer par les services de « Command and Control » qui servent aux cyberattaquants pour contrôler à distance les systèmes hackés. Le graphe suivant fournit une indication sur la répartition géographique des fournisseurs de ces menaces. Rappelons cependant que l’on peut être dépositaire d’un tel service sans même le savoir …

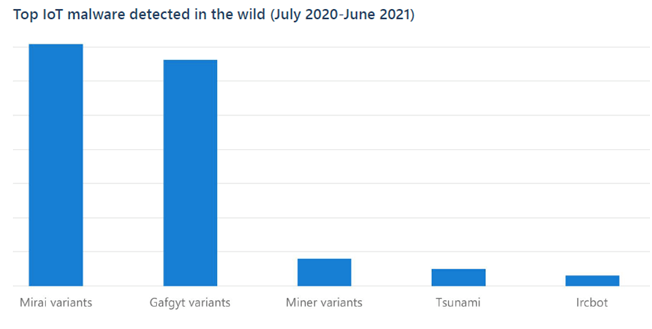

Mirai et Gafgyt prédominent

Parmi les nombreux malwares, deux tirent véritablement leur épingle du jeu en étant à l’origine de nombreuses attaques. Mirai et Gafgyt ainsi que leurs variants sont très largement majoritaires sur l’année écoulée.

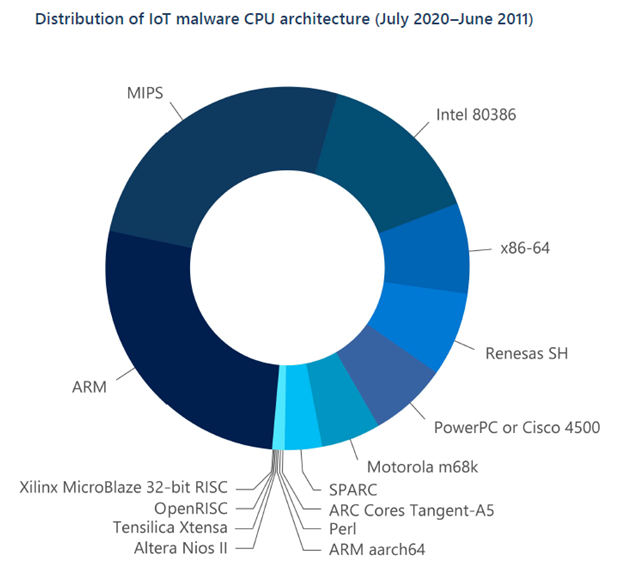

Un point à noter est que les malwares dédiés IoT attaquent majoritairement des plateformes mobiles/embarquées dotées de processeurs MIPS/ARM.