Une Transformation Numérique généralisée souvent réalisée dans l’urgence ouvre inévitablement de nombreuses portes aux cyberattaquants. Opportunistes, les cybervilains ont su faire évoluer leurs attaques et leurs cibles pour profiter de la manne.

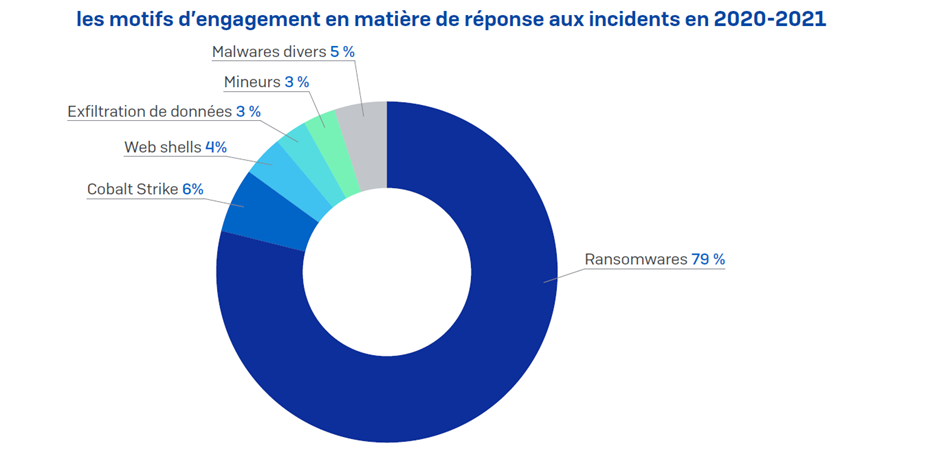

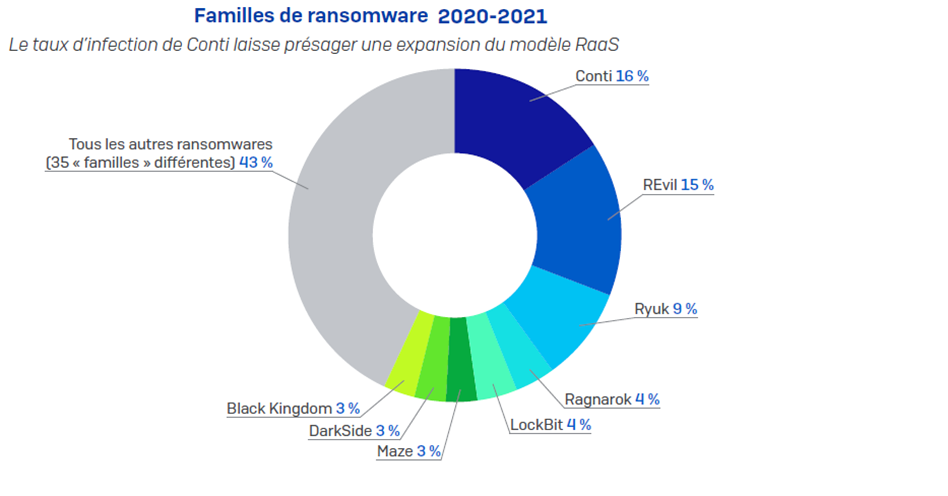

Parmi les malwares c’est la famille des ransomwares qui s’est le plus généralisée ces dernières années. Elle est considérée comme la plus dommageable et la plus onéreuse selon le rapport Sophos 2022 sur les menaces. Une tendance confirmée par le département Sophos Rapid Response au regard des cas traités par l’entité sur les 18 derniers mois. A noter que sur la même période, la cible de ces ransomwares s’élargit et englobe désormais les grandes entreprises. Autre constat du rapport de Sophos, le business model évolue : il semblerait que le partage des tâches s’organise dans le camp des cyberattaquants. Ainsi les auteurs de ces programmes malveillants se cantonnent désormais à l’écriture et proposent leur œuvre à la location via une offre « as a service »aux véritables spécialistes de l’effraction.

Modèle « as a Service » côté darkweb

Une évolution du paysage qui a complètement changé la donne. Elle a banalisé une stratégie d’attaque ce qui rend d’autant plus difficile l’identification de l’attaquant. Le Ransomware as a Service, RaaS, gomme en effet les différences dans la façon de pénétrer frauduleusement un Système d’Information(SI) grâce notamment à un guide présent dans le package. Le guide du service RaaS de Conti dévoilé au grand jour par un cyberattaquant mécontent de son fournisseur révèle dans le détail les TTP (Tactiques, Techniques et Procédures) proposées par cette organisation mafieuse à ses clients. Des clients qui n’ont même plus besoin de se fabriquer leurs propres outils puisqu’ils accompagnent le guide. Double effet de la révélation du guide Conti : les autres offreurs de RaaS se sont aujourd’hui alignés sur cette manière de procéder … Et les acteurs du monde de la cybersécurité, Sophos en tête, ont pu ajuster leurs règles de détection afin de déceler plus rapidement ces mécanismes d’attaques.

Chiffrement malveillant ou fuite de données critiques provoquée sont parmi les menaces que subissent les entreprises. Dans le second cas, Sophos rappelle que les extorqueurs prennent leur temps afin d’analyser les secrets de leur cible avant de lancer une attaque par ransomware et de procéder au chantage. Le conseil pour parer les conséquences de ce genre d’attaque est de dupliquer les sauvegardes et stocker des copies dans des endroits inaccessibles et protégés dans le Cloud par des prestataires spécialisés.

Fashion Tendance des Malwares

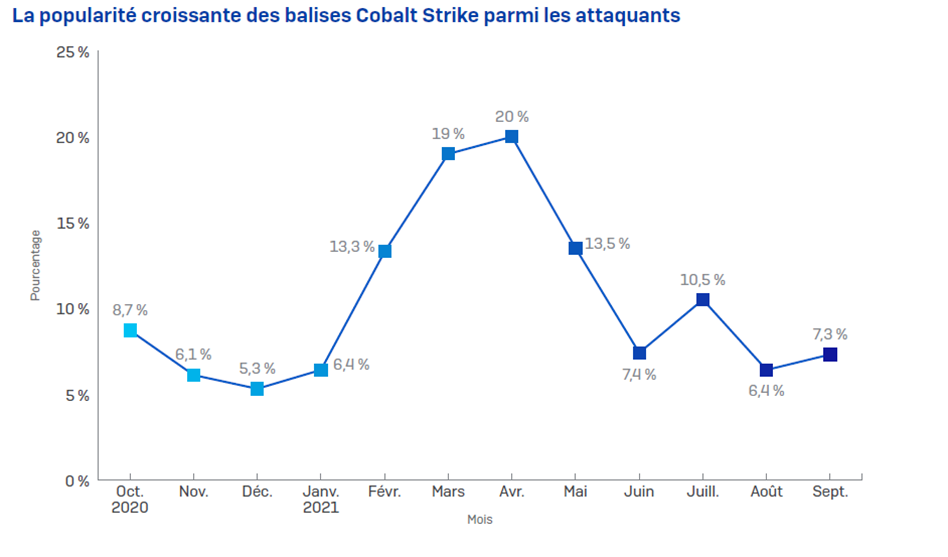

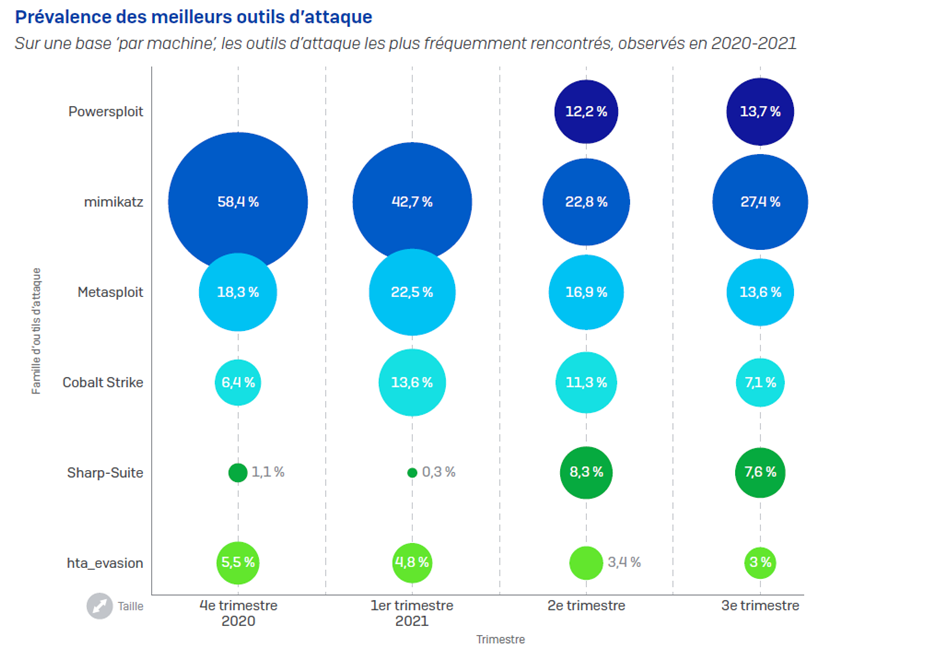

A la base créée et utilisée par les pentesteurs pour tester et par les Red Team pour s’entraîner, la suite commerciale Cobalt Strike connaît également un franc succès auprès des cyberattaquants. Le piratage de son code source et des failles dans la structure de licence ont suffi pour la détourner de son utilisation habituelle. Elle est généralement utilisée comme simulateur de menaces car la vocation de Cobalt Strike est de reproduire les techniques d’attaques des cybercriminels. Elle s’appuie pour cela sur un système de balises de backdoors. Mais une fois détournées ces balises deviennent de nouveaux points d’entrée pour les cyberattaquants dans les SI des entreprises. Les machines Windows peuvent être infectées par ce biais mais depuis peu, également celles sous Linux.

Criminalisation du CDN, Content Delivery Network

Emotet a lancé la tendance :de simple malware utilisé pour accéder à distance une machine infectée, il peut également servir de plateforme de distribution de … malwares sur le vaste réseau de machines qu’il aura préalablement infecté. Depuis son éradication, le malware IceID tente de prendre le relais en tant que plateforme de distribution en construisant son propre réseau de machines infectées avec le spam comme vecteur de propagation. Le survivant Trickbotapplique la même stratégie de distribution de malwares. Il se propage quant à lui via le botnet de nouvelle génération BazarLoader pour former son réseau. Pour Dridex (ex-Cridex), même combat.

Convergence des attaques

Deux types d’attaque sont couramment utilisées : l’une en mode rafale lancée de façon à toucher le plus grand nombre de machines possible, la seconde plus subtile demande plus de travail en amont afin de déterminer les cibles potentiellement intéressantes. 2021 est l’année de la convergence de ces deux méthodes. L’attaque est toujours lancée tout azimut mais pour passer sous les radars des défenseurs, un certain nombre de critères doivent être remplis pour que les charges virales soient réellement déployées sur les cibles jugées intéressantes. Gootloader rencontré par l’équipe de SophosLab sur le terrain en est un exemple.

BazarLoader utilise une méthodologie différente. Pas d’infection au premier contact suite à l’envoi de mails en masse, seulement une incitation via les courriels à appeler un numéro. Ensuite au bout du fil, des personnes réelles détermineront si la cible est potentiellement intéressante ou pas. Si oui, ils poursuivent l’attaque en demandant à la cible identifiée d’aller sur un site web via lequel sa machine sera effectivement infectée.

Arrivée des IAB

De nouvelles spécialisations voient le jour dans le monde des cybercriminels. Apparaissent les IAB, Initial Access Brokers, des courtiers qui permettent aux attaquants de faire leur premier pas au sein d’un SI d’entreprise. En tant que centre d’échange pour identifiants volés, les IAB fournissent les moyens obtenus par des cybercriminels à d’autres cybercriminels. Sophos profite de son rapport pour rappeler que de simples stratégies peuvent protéger les accès comme la mise en place d’une authentification multifacteur ou autre méthode d’accès basée sur une approche ZeroTrust. Disposer d’outils pour vérifier le vol d’identifiants ou réaliser des tests d’intrusion sont autant de gestes également possibles pour réduire une surface d’attaque.

Nouvelles Cibles

Essentiellement focalisés sur le monde Windows, les cibles des cyberattaquants évoluent. Sans surprise c’est au tour des serveurs sous Linux d’être victimes avec l’arrivée notamment de la famille de ransomwares RansomEXX qui y reproduit les attaques traditionnelles de l’univers Windows. Le RansomwareDarkRadiation propose des scripts Bash (équivalent aux script PowerShell et fichiers Batch sous Windows) visant les distributions Debian et Red Hat (reconnaissance, mouvement latéral et chiffrement de fichiers). Côté virtuel, des scripts python apparaissent pour attaquer les hyperviseurs. Pour un IoT sous le shell Linux « busybox », ce sont les worms distributeurs de cryptomineurs qu’il faut craindre. Pour les équipements de réseau ou de stockage connectés, ce sont encore d’autres malwares qui leur sont dangereux … Le risque au bout du compte est le nombre d’IoT généralement peu chers qui envahissent le marché. Des IoT avec peu ou prou de support et de nombreux botnets dans la nature pour les attaquer ou les asservir.