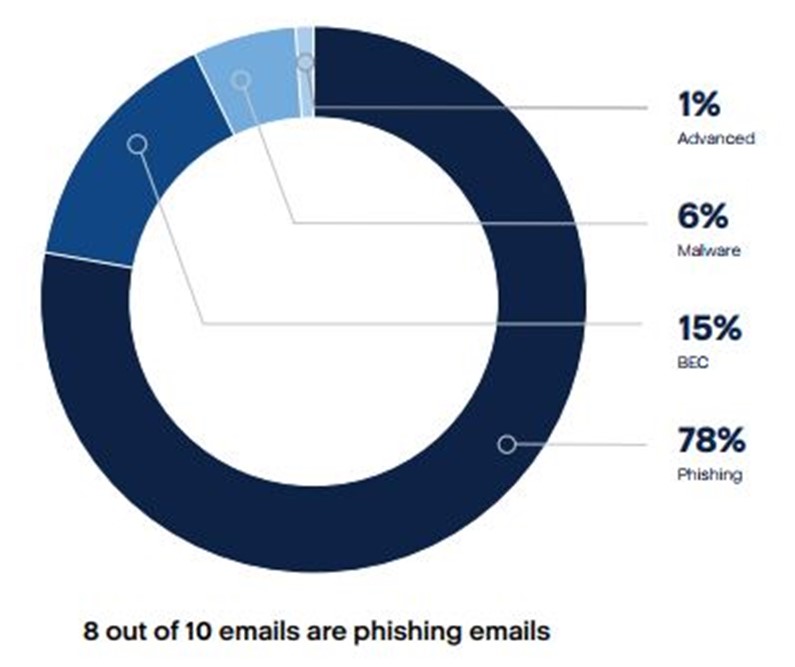

D’après les données collectées sur plus de 1 000 000 de terminaux uniques dans 15 pays, dont la France, plus de 90 % des organisations ont été victimes d’attaques de phishing optimisées par l’IA et en particulier avec ChatGPT. Soit une augmentation de 222 % des attaques par e-mail en 2023 par rapport au second semestre de 2022.

Plus précisément, 33,4 % des e-mails reçus ont été identifiés comme du spam, 1,5 % contenant des malwares ou des liens de phishing (hameçonnage). Par ailleurs, le nombre d’attaques par organisation est en augmentation de 54 %.

Le rapport « Acronis Cyberthreats Report, H2 2023 : Alarming rise in cyberattacks, SMBs and MSPs in the crosshairs » ne prête pas à l’optimisme.

« zero-day » mal détectées

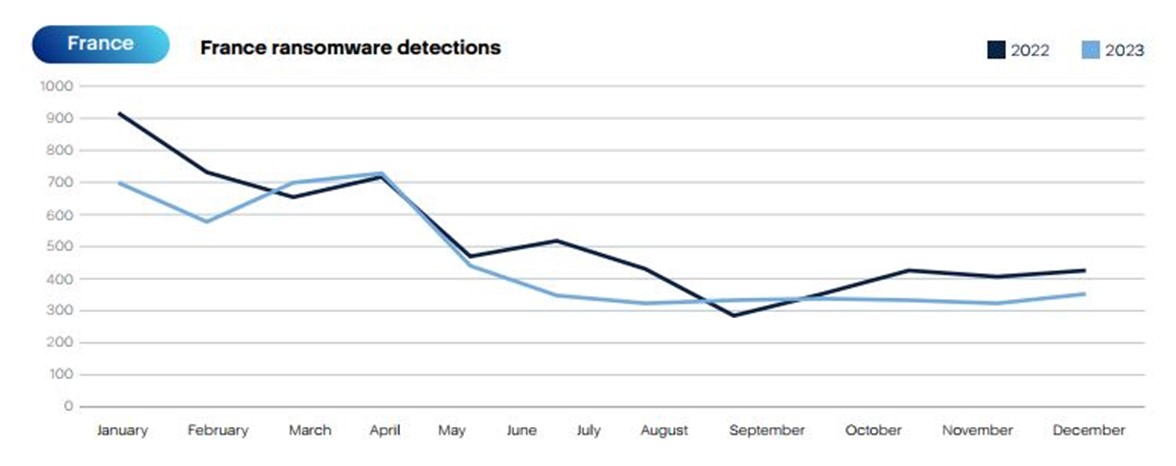

Les variantes de ransomware et le nombre de nouveaux groupes continuent de diminuer, mais les familles de ransomware les plus connues continuent de faire perdre des données et de l’argent aux entreprises du monde entier.

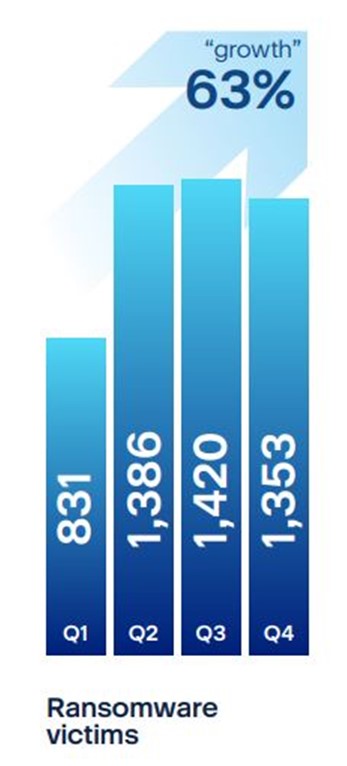

L’étude révèle qu’au quatrième trimestre 2023, 1 353 cas de ransomware ont été rapportés, avec des contributions notables de LockBit, Play, ALPHV et du groupe actif Toufan.

Ce rapport souligne l’absence de solutions de sécurité solides capables de détecter l’exploitation des vulnérabilités de type « zero-day ». Les entreprises sont aussi victimes d’attaques profitant du retard d’application des correctifs aux vulnérabilités des logiciels, ce qui laisse le temps aux cybercriminels d’obtenir des droits d’administration de domaine, de désinstaller des outils de sécurité et d’accéder à des informations sensibles.

Credential stuffing

Des technologies de détection basée sur le comportement et de prévention des exploits peuvent empêcher la plupart de ces attaques. « Couplées aux bonnes pratiques de sauvegarde des données, selon la règle des 3-2-1, c’est le moyen de créer une ultime ligne de défense », rappelle ce spécialiste de la… sauvegarde.Mais le plus inquiétant est l’utilisation de ChatGPT et de systèmes d’IA générative similaires pour accroître l’efficacité des cyberattaques, générer du code malveillant et automatiser les attaques.

Les MSP doivent se préparer à faire face à des menaces spécifiques à leurs activités, notamment le « island hopping », qui profite de l’infrastructure d’un MSP pour attaquer des clients, ainsi que le « credential stuffing », qui exploite l’accès des MSP à de nombreux systèmes.