Les menaces ne proviennent pas que des pirates mais aussi de son personnel. Il faut néanmoins préciser que l’origine frauduleuse de cette menace interne ne concerne que très peu de collaborateurs. Pour quantifier ce type de risque, DTEX Systems, acteur américain du domaine, s’est appuyé sur les recherches de l'Institut Ponemon. Logiquement, plus la taille de l’organisation de travail est importante, plus les incidents sont fréquents.

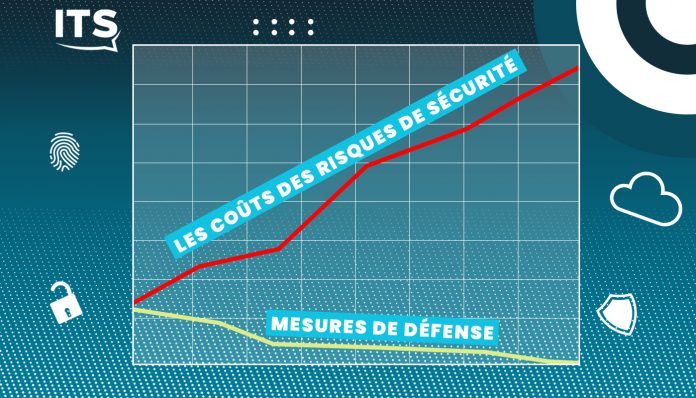

Premier enseignement de l’étude, malgré le coût et la fréquence croissants des risques,

88 % des entreprises consacrent moins de 10 % de leur budget global sécurité informatique à la gestion des risques interne, soit 8,2 % en moyenne. Pour cette fraction de budget IT, le budget moyen par salarié est de 200 dollars. C’est faible. En 2022, le nombre moyen de jours nécessaires pour répondre à un incident lié aux employés est passé à 86 jours. Il semble, d’après l’étude, que le financement soit mal orienté, en partie à cause d'une incompréhension généralisée des risques de sécurité interne, notamment sur la manière d’interpréter les signaux d’alertes précoces.

A noter toutefois, la plupart des entreprises participantes (72 %) mènent des programmes de formation et de sensibilisation pour réduire les risques liés au personnel. De plus, 57 % des entreprises déploient des solutions de prévention des pertes de données, 56 % utilisent des solutions de gestion des informations et des événements de sécurité (SIEM) et de gestion des accès à privilèges (PAM). Sur le podium des secteurs à risques figurent les services financiers, les services généraux suivis par les technologies et logiciels.

Les malveillances en interne moins fréquentes mais plus coûteuses que les négligences et erreurs du personnel

Les dommages provenant des fautes des salariés sont les plus courants avec 55 % des incidents de sécurité. Il s’agit de la protection défaillante des équipements, de l’oubli des correctifs, des erreurs de configuration ou encore, du non-respect des procédures internes de sécurité.Les préjudices liés aux malveillances avérées sont bien moins fréquents mais ils coutent plus cher aux entreprises. De manière indirecte et involontaire, ils impliquent le personnel avec des méthodes d’ingénierie sociale pour usurper des identités et des codes d’accès. Mais il peut aussi s’agir, plus rarement, d’actions malveillantes du personnel. Ce type d’attaques est souvent plus difficile à détecter que celles des pirates informatiques.

Fait plutôt rare et qui doit être souligné, Ponemon et Detex préviennent que cette étude doit être pondérée pour plusieurs raisons. Les marges d'erreurs et les intervalles de confiance ne peuvent pas être appliqués aux données de l’étude car les méthodes d'échantillonnage ne sont pas scientifiques. D’autre part, le biais de non-réponse des entreprises qui n'ont pas participé doit pondérer le cout des violations de données. Autre avertissement, il n'est pas possible de déterminer dans quelle mesure les variables omises peuvent expliquer les résultats de l'analyse comparative. Malgré ces biais d’interprétation à prendre en compte, les principales conclusions du rapport restent significatives.