Le rapport Ransomware Spotlight 2022 est co-publié par 3 acteurs du monde de la cybersécurité : CSW, Cyware et Ivanti. Il aborde chaque année les menaces relatives aux ransomware. Les dernières tendances sur le sujet, les faiblesses recensées dans les programmes aux dernières façons de procéder pour entrer frauduleusement dans un Système d’Information (SI), tout y est relaté.

Dix points essentiels ressortent de cette étude. Le premier constat est une forte recrudescence du nombre de vulnérabilités liées aux ransomware avec une augmentation de 29% par rapport à 2020. 288 vulnérabilités sont recensées début 2022. Et l’arrivée de 65 nouvelles est loin d’être passée inaperçue, pour témoin, les nombreuses traces sur le net qui prouvent que ces vulnérabilités ont été le centre de nombreuses attentions.

En 2021, le télétravail est encore la quasi norme dans de nombreuses entreprises du fait de l’arrivée de plusieurs variants Covid-19. Avec de multiples transformations numériques réalisées dans l’urgence, le contexte est idéal pour les cyberattaquants, déjà tristement célèbres pour leur opportunisme de situation. Le second point que reflète le rapport fait donc état des nombreuses campagnes des organismes officiels pour que la « cyber Hygième » au sein des entreprises devienne un réflexe. Le CISA (Cybersecurity and Infrastructure Security Agency, le DHS (Department of Homeland Security), le FBI (Federal Bureau of Investigation), la NSA (National Security Agency) et autres agences étatiques ont participé à cette évangélisation de masse pour que les entreprises appliquent les correctifs rapidement sachant que nombre de ransomware et APT s’appuient sur ces vulnérabilités non corrigées. En France, nous avons l’ANSSI et l’ACYMA, au niveau de l’Europe l’ENISA qui aux côtés des diverses associations dans le domaine de la cybersécurité informent, conseillent et aident les entreprises.

Le troisième aspect sur lequel insiste ce rapport est la montée en puissance de l’exploitation de vulnérabilités Zero Day. Le point commun des vulnérabilités, QNAP, Sonic_wall, Kaseya ou ApacheLog4j, est qu’elles ont été exploitées avant même d’être entrées dans la base de données nationale des vulnérabilités (NVD). Un argument de plus en faveur de la mise à jour des correctifs dès leur sortie. Ce qui nous amène au constat numéro 4 qui concerne les attaques via ransomware visant les chaînes logistiques : une unique compromission peut aboutità des chaos sur des milliers de réseaux dépendants (Colonial Pipeline, Kaseya …).

En cinquième position, les auteurs du rapport rappellent que tous les ransomwares ne sont pas visibles et que seules 92,7% des vulnérabilités ont été détectées par les scanners de vulnérabilité en 2021 et donc 21 d’entre elles n’ont jamais été détectées. Depuis quelques années, les organes officiels comme les associations évoluant dans le domaine de la cybersécurité évangélisent le secteur des infrastructures d’intérêt vital sur les risques d’attaques. Et 2021 a été malencontreusement le théâtre de nombreuses cyberagressions allant dans ce sens.

Et pour mieux faire aboutir leurs efforts, les cyberattaquants n’hésitent pas à chaîner les vulnérabilités au sein d’un même package d’attaques. Une fois le réseau pénétré, différents types d’agressions peuvent alors « s’exprimer » permettant d’infecter à différents niveaux le SI visé.

A noter que les produits en fin de vie donc avec peu de mises à jour, voire aucune, deviennent de réelles cibles car le parc installé lui ne disparaît pas … un point sur lequel les analystes de l’étude insiste également. Ils poursuivent sur l’intérêt d’une politique de patching sérieuse et rapide au regard des différents points mis en évidence précédemment : vulnérabilités zeroday en augmentation, niveau d’exploitation plus complexe pour un impact plus grand …

Enfin , la faiblesse de certains codes engendrent obligatoirement de nouvelles exploitations par les groupes de cybervoleurs spécialisés dans les ransomwares. Un dernier point plus destiné à rappeler à la caste des développeurs leur responsabilité …

De la vulnérabilité à l’exploit

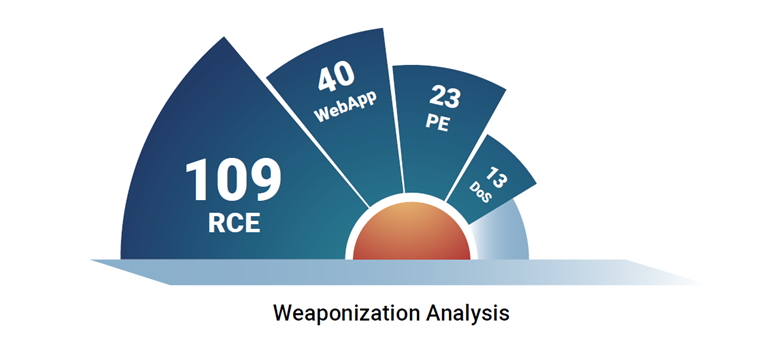

Une vulnérabilité devient un exploit quand est développé une façon d’en tirer parti afin de pénétrer un réseau, une application … Certains codes d’exploitation sont publics pour 57% des vulnérabilités utilisées par les ransomwares. La façon dont elles sont exploitées varie : pour 109 vulnérabilités, l’exécution du code se fait à distance ; 23 permettent d’escalader les privilèges ; 13 provoquent des deni de service et 40 permettent de détourner des applications web.

Savoir Hiérarchiser la mise en place des correctifs

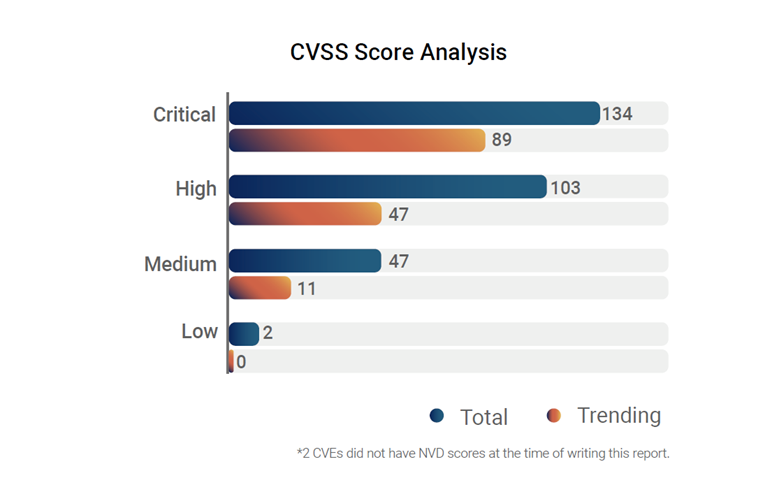

Le système officiel de score des vulnérabilités indique aux entreprises le niveau de priorité à appliquer. Et souvent les sociétés optent pour le plus urgent et donc pour appliquer des correctifs uniquement considérés comme critiques. Cependant les cyberattaquants peuvent vouloir passer en-dessous des radars et donc privilégier des vulnérabilités au score plus bas que critique. Ces vulnérabilités sont alors classifiées dans une catégorie dite tendance. Et au bout du compte, expliquent les analystes de l’étude, les entreprises ne corrigeront pas les 73,61% vulnérabilités non critiques et manqueront par ce fait sur ce pourcentage les 49% qui sont pourtant considérées comme tendance.

Quand l’APT s’appuie sur le Ransomware

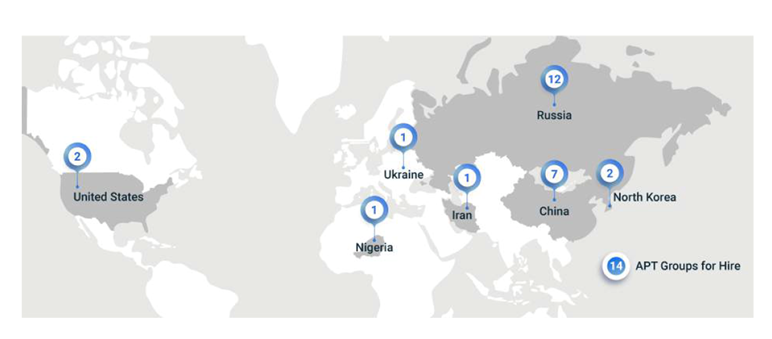

Les groupes spécialisés dans les APT ont utilisé 40 ransomware sur 2021. En d’autres termes, les fuites de données, les pertes de données, le blocage de process ou la compromission de données sensibles sont parmi les armes utilisées par les groupes APT contre leurs victimes. Les groupes APT proviennent en général de Chine, de Russie, des États-Unis, de la Corée du Nord, de l’Ukraine et de l’Iran

Le SaaS des cyberattaquants

Le Ransomware as a Service est l’apanage des développeurs de ransomware qui offrent des services, des variants, des kits ou du code à d’autres cybervoleurs. La vente d’Exploit n’a absolument rien de nouveau à l’achat mais aujourd’hui grâce à l’Exploit as a Service, la location de ces derniers par les personnes mafieuses est également disponible. Pour compléter l’éventail le Dropper as a Service permet aux cybermalveillants débutants de déployer chez leurs cibles les payloads ou les malwares en leur possession. Sans oublier le Trojan as a Service …