Le Centre européen de lutte contre la cybercriminalité d'Europol (EC3) a mis en ligne un rapport sur le hameçonnage ciblé (« spear phishing ») qui est issu des travaux de leur Joint advisory group. Parfois personnalisé dans les moindres détails, ce type d’email peut être très difficile à distinguer d’un email authentique.

Année après année, l’email reste toujours la principale source d’infection ou de vol de données. Le phishing demeure l’attaque classique pour collecter des identifiants de connexion, obtenir d'autres informations confidentielles, délivrer des logiciels malveillants ou convaincre une victime de réaliser une opération contraire à ses intérêts.

Mais il existe une variante encore plus efficace : le spear phishing. Cette attaque ne vise qu’une personne. « Ce type d’attaque prend souvent la forme d’une stratégie de type Business Email Compromise, qui consiste pour le cybercriminel à se faire passer pour un employé haut placé afin de demander des virements bancaires (vers des sociétés frauduleuses), de réaliser des fraudes au dépôt direct ou encore de modifier des informations bancaires », explique Vade Secure.

Et les sommes donnent parfois le tournis. En mars 2018, le chef du groupe criminel organisé à l'origine des logiciels malveillants Carbanak et Cobalt, qui a causé plus d'un milliard d'euros de pertes pour le secteur des services financiers, a été arrêté par la police nationale espagnole dans une affaire internationale et européenne.

Opération coordonnée par le Centre de lutte contre la cybercriminalité (EC3).

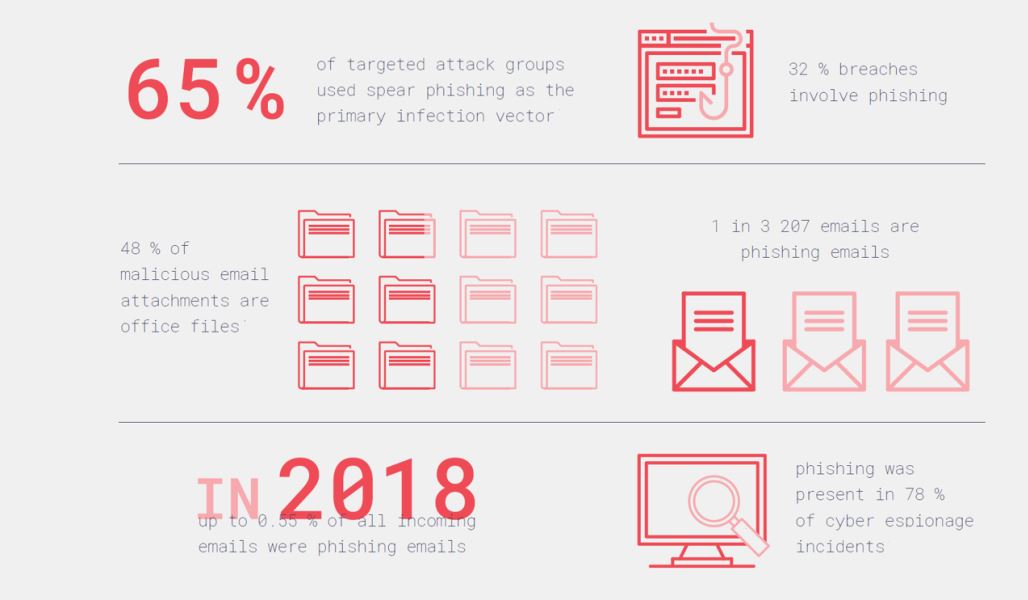

Le rapport d'Europol rappelle à juste titre l’efficacité de ce type de menace : 65% des attaques ciblées constatées en Europe auraient utilisé en 2018 la technique de l'hameçonnage ciblé.

Cette étude confirme celle de Proofpoint qui constatait, il y a quelques mois, que les attaques reposant sur de l'ingénierie sociale sont en effet passées de 76 % à 83 % en un an. Et le Spear phishing ne cesse de se répandre, passant de 53 % à 64 %.

Le rapport décrit ensuite les techniques employées pour réaliser ce type d'attaques :

- La reconnaissance, via la collecte d'informations (en sources ouvertes la plupart du temps, notamment par la présence de l'organisation cible et de ses employés sur les réseaux sociaux professionnels) ;

- L’envoi de messages depuis l'extérieur ou l'intérieur (une fois un premier compte compromis), adjonction de pièces jointes piégées, ou de liens vers des pages web piégées (utilisation des logos ou de noms de domaines semblables à ceux de l'entreprise ou d'un partenaire de confiance, téléchargement de fichiers piégés)

- L'installation des outils malveillants pour parcourir le réseau de l'organisation, copier des données, ou de plus en plus souvent ces derniers mois chiffrer les données de l'entreprise et réclamer une rançon (utilisation de rançongiciels chiffrant ou cryptolockers).

Enfin, le rapport apporte un certain nombre de conseils sur la façon de prévenir et réagir face à de telles attaques. Les défenses techniques contre les attaques de phishing peuvent être regroupées en deux catégories principales catégories : politiques et logiciels.

Enfin, le rapport apporte un certain nombre de conseils sur la façon de prévenir et réagir face à de telles attaques. Les défenses techniques contre les attaques de phishing peuvent être regroupées en deux catégories principales catégories : politiques et logiciels.

Citons la désactivation des macros non certifiées, l’application de l'authentification à doubles facteurs, l’intégration de scripts sur le serveur Web pour empêcher les criminels d'abuser des images et des ressources lorsqu'ils cherchent à répliquer un site de confiance, la mise en place d'un Sender Policy Framework (SPF) dans le DNS pour valider tous les serveurs SMTP et rejeter les emails envoyés par des serveurs non listés…

Les efforts de prévention et de sensibilisation doivent être accentués, en particulier auprès des collaborateurs susceptibles d'être une cible privilégiée pour les cybercriminels (par exemple, les services financiers et les cadres de niveau C).

Source : Europol