Cette faille connue affecte de très nombreux secteurs industriels et autres domaines d’activité mais elle était passée sous les radars. Elle concer le le module Tarfile de Python qui permet de lire et écrire des fichiers d’archive. La solution n’est pas unique mais passe par plusieurs correctifs et autres outils.

En enquêtant sur une autre vulnérabilité, le chercheur en cybersécurité de l’éditeur Trellix, Kasimir Schulz, a remis par hasard la main sur la faille CVE-2007-4559 dans la version Windows de Spyder IDE, une plateforme opensource de développement d’applications scientifiques. Cette vieille vulnérabilité exploite les fonctions extract et extractall du module tarfile pour permettre à un attaquant d'écraser des fichiers arbitraires dans une archive Tar. Les tarfiles contiennent plusieurs fichiers différents et des métadonnées qui sont ensuite utilisées pour désarchiver les documents.

Cetre redécouverte d’une ancienne faille rappelle les défis posés par l'intégration de code opensource dans les projets logiciels, en particulier ceux utilisés dans les environnements d'entreprise. Il s’agit, notamment, des frameworks créés par Netflix, AWS, Intel, Facebook, Google et des applications utilisées pour l’apprentissage automatique, l’automatisation et la conteneurisation Docker. Dans la plupart des cas, un attaquant peut obtenir l'exécution de code à partir de l'écriture du fichier.

Parmi les conséquences d'une telle menace figurent la prise de contrôle d'un service ou d'une ressource matérielle.

Trellix estime qu’il y a plus de 350.000 dépôts d’archives vulnérables, la plupart d’entre eux étant exploités par des outils pilotés par l’IA tel Copilot de GitHub qui permet aux développeurs d’accélerer leurs projets.

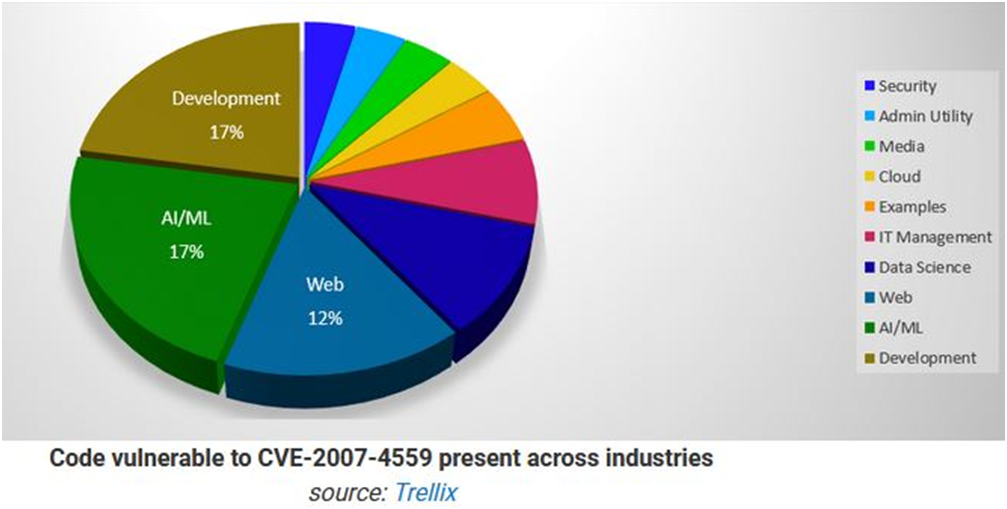

Le graphique ci-dessous montre l’étendue des secteurs d’activité impactés par cette faille, cloud, sites web, médias, IA, développement, etc.

Ce que les entreprises peuvent faire pour éviter une attaque

Après les retombées de la découverte de Log4Shell dans la bibliothèque Log4j il y a près d'un an, Doug McKee, expert chez Trellix, explique qu’on ne connaît pas précisément le nombre d’organisations touchées par l’exploitation de la vulnérabilité. Pour le savoir, un outil totalement gratuit, disponible sur GitHub, permet aux développeurs de savoir si leurs applications sont visées par la faille CVE-2007-4559.

Trellix popose actuellement des correctifs disponibles pour 11 005 référentiels prêts pour les demandes d’extraction. D’autres initiatives telles le SLSA, un framework Google pour se protéger des attaques sur la supply chain logicielle, les outils d’inventaire logiciels (SBOM) ou encore des projets tels qu'Alpha-Omega sous l'égide de l'Open Source Security Foundation sont conçus pour combler le fossé de la sécurité au sein de la communauté open source.

" Il n'existe pas de solution unique pour résoudre le problème de la sécurité de la chaîne d'approvisionnement des logiciels, mais différentes propositions offrent des pistes pour pallier les conséquences de cette vulnérabilité» explique Bernard Montel, directeur technique EMEA et Security Strategist de Tenable, éditeur de solutions de cybersécurité.