Selon les résultats d’une étude d’Aqua Security, les pirates redoublent d'ingéniosité pour cibler spécifiquement les environnements cloud natifs. Les acteurs de la menace ont élargi leurs cibles pour y inclure les environnements CI/CD et Kubernetes.

Le rapport « 2022 Cloud Native Threat Report: Tracking Software Supply Chain and Kubernetes Attacks and Techniques » d’Aqua Security, pure player de la sécurité cloud native, confirme l’agilité des attaquants !

Ils sont très actifs – encore plus aujourd'hui – et ciblent plus fréquemment les vulnérabilités dans les applications, l'open source et la technologie cloud.

Tout type d’environnement et toute application deviennent des cibles potentielles. Si les malwares de cryto minage sont les plus fréquemment observés et en constante augmentation, l'équipe Nautilus d’Aqua Security souligne l'utilisation de plus en plus développée de backdoors, de rootkits et de vol d'identifiants

Autant de preuves confirmant que le minage pirate n'est pas leur unique objectif. Permettant l'accès à distance et utilisées à des fins de persistance dans les environnements compromis, les backdoors ont été rencontrées dans 54 % des attaques (soit une hausse de 9 % par rapport à 2020).

De plus, la moitié des images de conteneurs malveillants analysées contenaient des worms, pour permettre aux cyber assaillants d'étendre la portée de leur attaque en limitant leurs efforts (en hausse de 10 % par rapport à 2020).

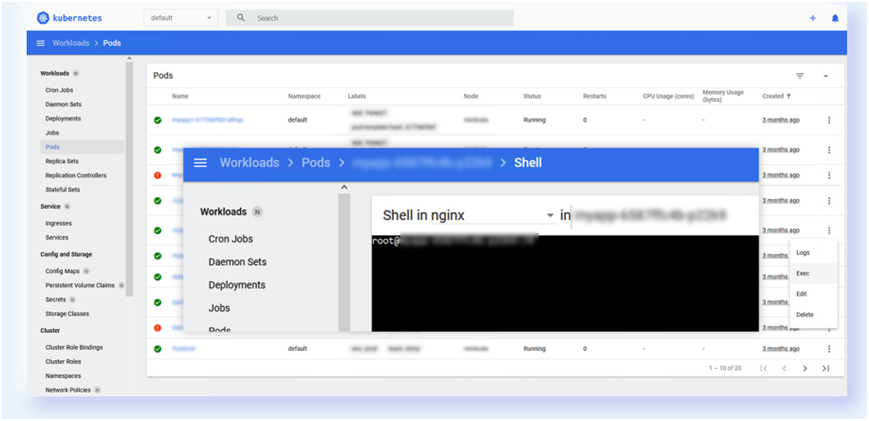

Les acteurs de la menace ont également élargi leurs cibles pour y inclure les environnements CI/CD et Kubernetes. La part et la typologie des cyber attaques observées et ciblant cette solution ont augmenté, démontrant une adoption plus importante des outils d'interface utilisateur Kubernetes comme vecteur d'attaque.

La large surface d'attaque d'un tel cluster est très attractive pour les pirates, et une fois qu'ils sont dans la place, ils peuvent facilement conduire leurs actions. Un attaquant peut par exemple ouvrir une connexion shell à un pod en cours d'exécution et démarrer les conteneurs et modifier les déploiements comme le montre cette capture :

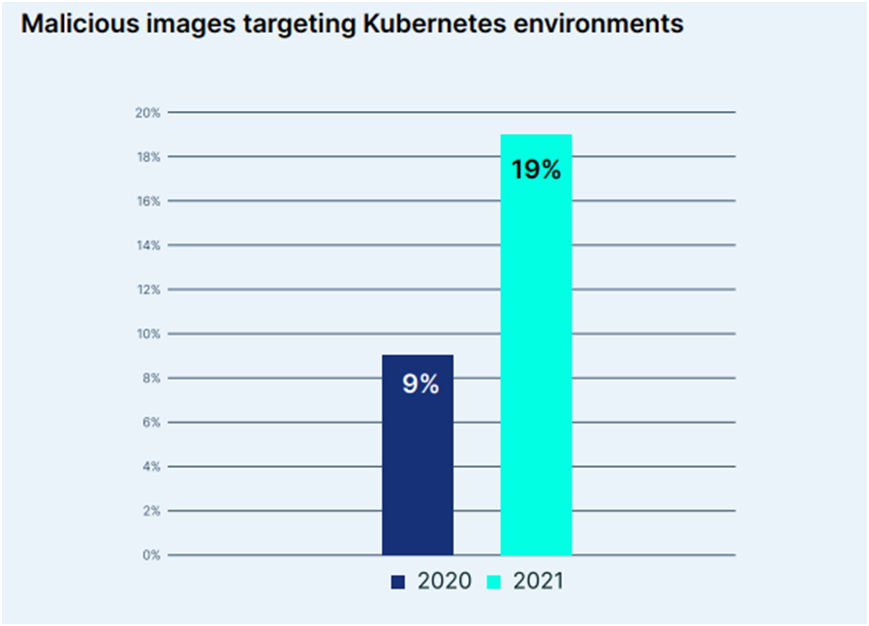

Résultat, en 2021, 19 % des images de conteneurs malveillantes analysées ciblaient Kubernetes, y compris les kubelets et les serveurs API, une hausse de 9 % par rapport à l'année précédente. Or, la simplicité de déploiement de Kubernetes se fait au détriment de la sécurité.

Par ailleurs, les cyber attaques ciblant la supply chain représentent 14,3 % de l'échantillon d'images analysées issues de bibliothèques publiques, ce qui démontre leur efficacité continue dans les attaques ciblant les environnements cloud natifs.

« Ces résultats démontrent que les environnements cloud natifs représentent désormais une cible de choix pour les cyber assaillants et que leurs techniques s'affutent constamment », déclare Assaf Morag, responsable de la veille sur les menaces et Data Analyst au sein de l'équipe de recherche Nautilus d'Aqua.

Les professionnels de la sécurité, les développeurs et les équipes DevOps doivent rechercher des solutions de sécurité conçues spécifiquement pour le cloud natif. La mise en œuvre de mesures proactives et préventives permettra de mieux protéger les environnements.