Absorbée par Vmware depuis moins d’un an, le spécialiste en sécurité, Carbon Black, publie l’édition 2020 de son rapport annuel. En s’appuyant sur les différentes phases d’attaques et les comportements des assaillants répertoriés par la plateforme MITRE ATT&CK, le rapport détaille les tactiques et techniques d’attaques ainsi que les procédures, TTPS, rencontrées sur 2019. Outre des descriptions, toutes sortes de conseils à destination des défenseurs émaillent cette étude.

Les chercheurs de Vmware Carbon Black ont analysé 2000 échantillons récupérés selon différentes méthodes ou sources (du « Darkweb » à l’Ecosystème du spécialiste en sécurité en passant par les résultats issus d’outils développés en interne ou en provenance de SIEMs, Security Information and Event Management).

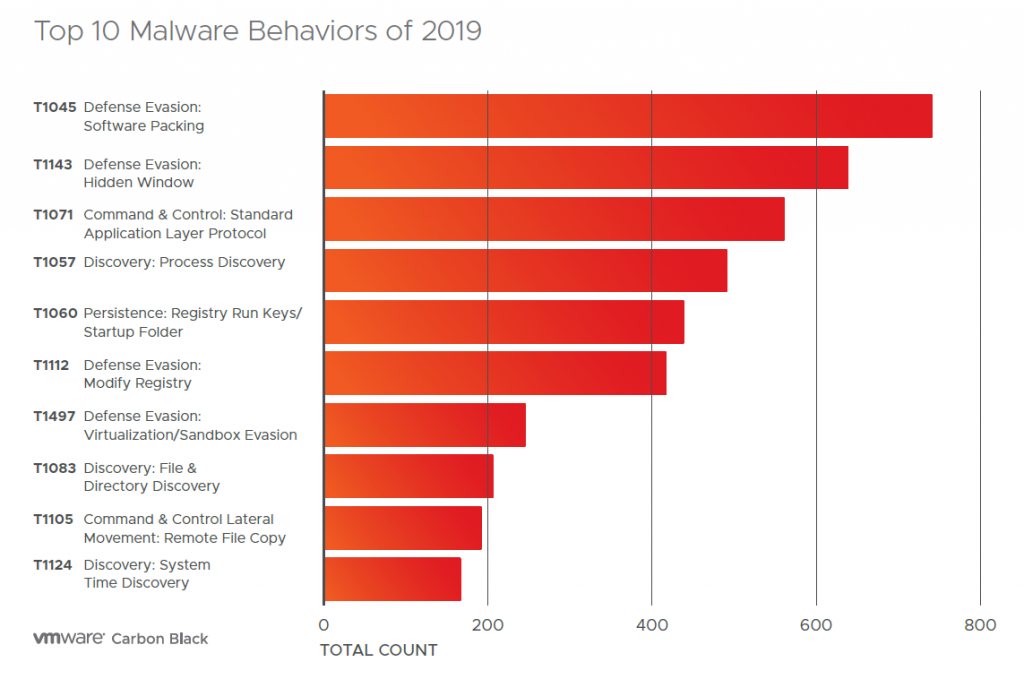

Tendance des comportements des Malwares

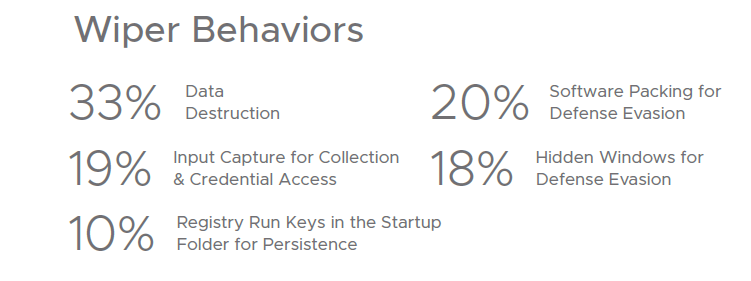

En étudiant le comportement des malwares sur l’année 2019, les caractéristiques les plus courues ont été à 26%, le Software Packing Defense Evasion (méthode de compression ou de chiffrement d’un exécutable); pour 22%, le Hidden Windosws Defense Evasion ; à 20%, le Standard Application Layer Protocol for Command & Control (C2) ; 17% le Process Discovery et pour finir à hauteur de 15%, le Registry Run Keys in the Startup Folder for Persistence.

Il est à noter que 90% des échantillons analysés utilisaient des techniques d’évasion. Des procédures largement implantées au sein de la population de malwares puisque 95% d’entre eux en incluent désormais. Ces techniques permettent d’éviter la détection du malware lors d’une compromission (désactivation et désinstallation du logiciel de protection ; obfuscation/chiffrement des données et des scripts ...).

Ransomware : Récurrence de comportements et Variantes

Une forme de récurrence des comportements est constatée alors que parallèlement le nombre de variantes des ransomwares augmente. Parmi les comportements récurrents constatés (mêmes techniques que pour les malwares) :

Sur l’année considérée, le monde de l’Energie incluant les fournisseurs d’eau, de gaz, électricité ... (avec un taux de 32%), les organismes gouvernementaux (14,1%) et également les industries manufacturières (avec 13,8% des attaques) se classent dans le Top 3 des cibles.

Côté Ransomware, il apparaît une évolution notable des mécanismes de « Command & Control » (C&C) ainsi que de l’infrastructure les supportant. Les nouveaux systèmes de C&C peuvent désormais être mis en cascade. Le second C&C est dormant et ne s’active qu’en fonction des résultats issus de la première phase d’attaque.

D’autre part, selon le MITRE ATT&CK, les attaquants communiquent via les protocoles standards de la couche Application (Http, https, SMTP ou DNS) afin de « passer sous les radars » en s’insérant au sein du trafic habituel enter le client et le serveur. Sinon pour les connexions intégrées dans des sessions particulières, ce seront les protocoles d’accès à distance, RPC, SSH ou RDP qui seront privilégiés.

De la Rançon à la Destruction

Les malwares Nouvelle Génération évoluent, quant à eux, en incluant des charges destructives. Ainsi un NotPetya peut s’élever du rang de « simple » ransomware à la position de malware destructeur, précise le rapport. Ou encore un Emotet se transformer en un vecteur composé de multiples attaques dont des destructives.

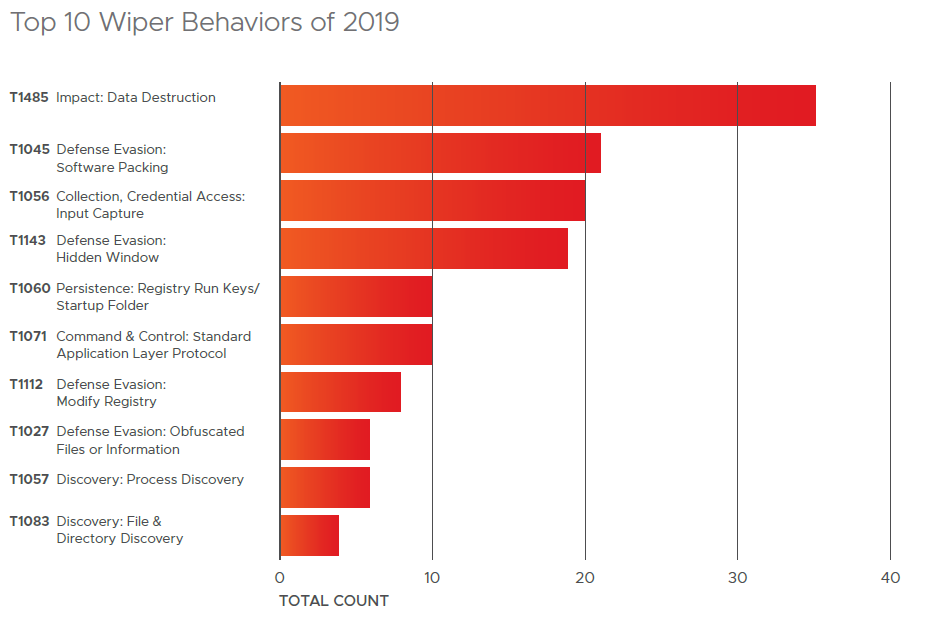

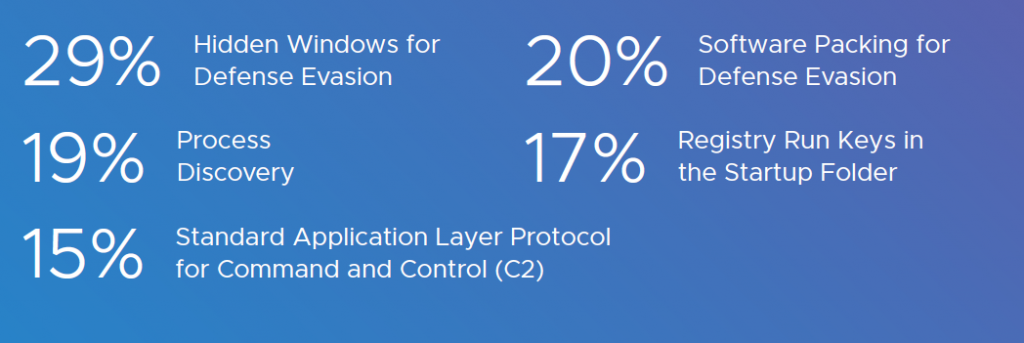

Le Wiper, malware dont l’objectif est d’effacer les données du matériel ciblé, est à la mode. Il monte en puissance du fait de son pouvoir destructif qui intéresse de plus en plus d’attaquants. Et fait nouveau, ils sont plus de 64% parmi les échantillons étudiés à utiliser des techniques d’évasion pour passer sous les radars des équipes de défense. Les comportements les plus courants constatés en se basant sur les attaques de Wiper décortiquées sur le MITRE ATT&CK :