Le rapport trimestriel de Coveware sur les rançongiciels indique que la proportion de victimes qui paient effectivement une rançon a augmenté au cours du dernier trimestre. Et le montant des rançons explose !

Les ransomwares ne connaissent pas la crise ! Selon Coveware, spécialisé dans la récupération de rançon, les attaques par exfiltration de données sont de plus en plus courantes et se mêlent aux piratages traditionnels par rançon.

L'extorsion de données par exfiltration consiste pour un attaquant à prendre possession de données volées et à les mettre en vente sur des forums ou des places de marché. Une fois les données monétisées, le pirate demande à l’entreprise- victime de payer une rançon pour empêcher la divulgation des informations.

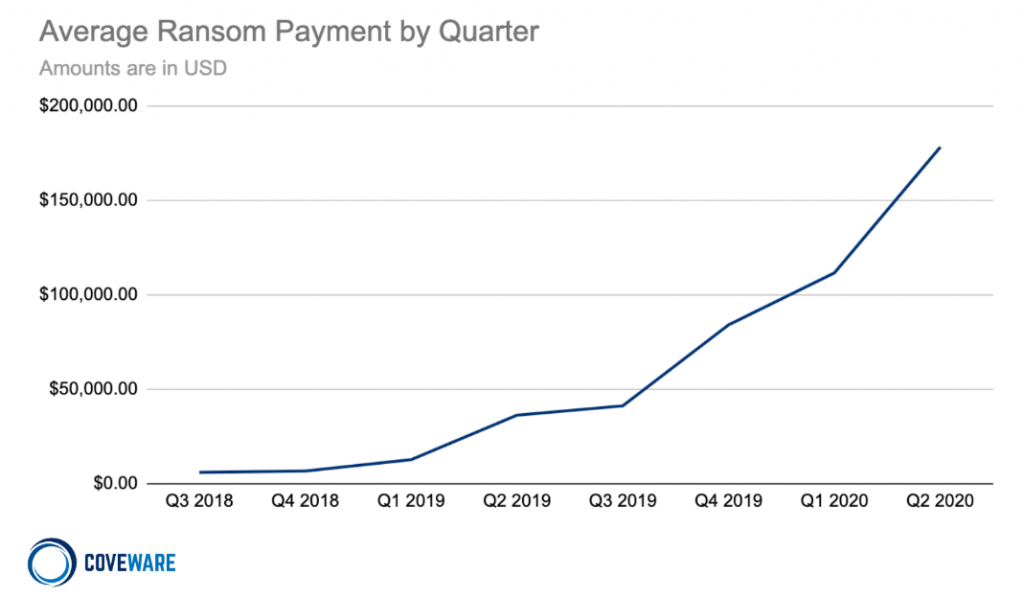

Au cours du deuxième trimestre, le montant moyen des paiements s’élevait à presque 178 000 dollars, soit plus de 60 % de plus que le montant indiqué par Coveware pour le premier trimestre 2020.

Les auteurs du rapport attribuent cette forte augmentation à l'évolution des tactiques et à la popularité des nouvelles variantes de logiciels de rançon. Ceux-ci permettent aux attaquants de profiler leurs cibles et d'adapter leurs demandes aux ressources financières de chaque victime.

Coveware note surtout que l'une des principales évolutions récentes dans ce domaine est l'arrivée d'attaquants qui ne demandent généralement pas de rançon élevée aux victimes.

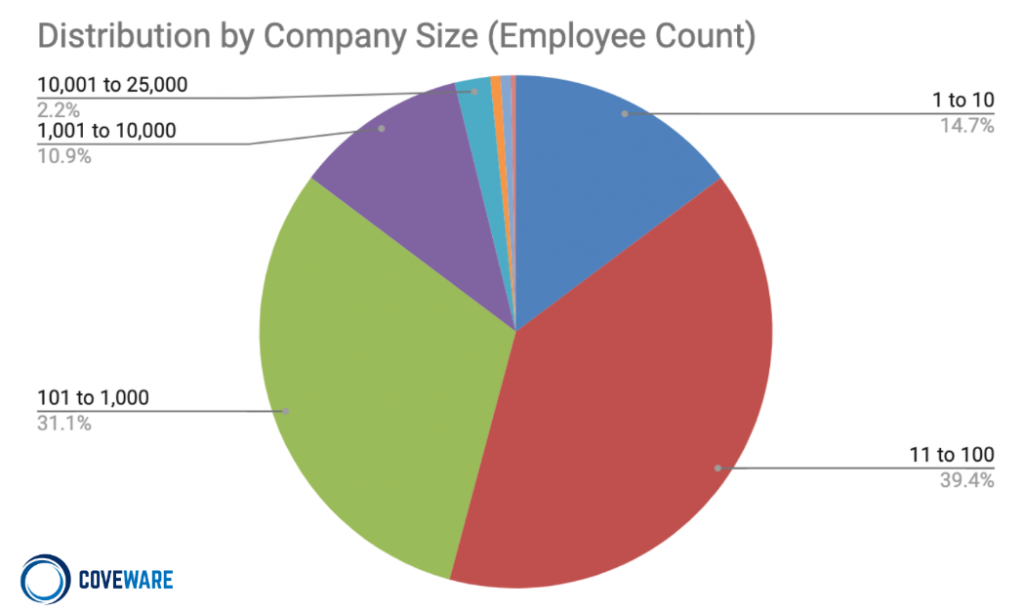

Il s'agit notamment d'opérateurs qui utilisent des outils de piratage RaaS (ransomware-as-a-service) bon marché ou gratuits. Ces attaquants demandent généralement des rançons moins élevées, car ils ciblent les petites entreprises qui n'ont pas les ressources nécessaires pour défendre leurs données de manière adéquate.

La disponibilité de kits RaaS gratuits « a fait tomber la barrière à l'entrée à un niveau extrêmement bas. Une expertise technique approfondie n'est plus nécessaire pour participer à l'économie de la cybercriminalité », note Coveware.

Les rançons restent un problème qui concerne en particulier les petites entreprises. 55 % de l'ensemble des attaques touchent des entités de moins de 100 employés.

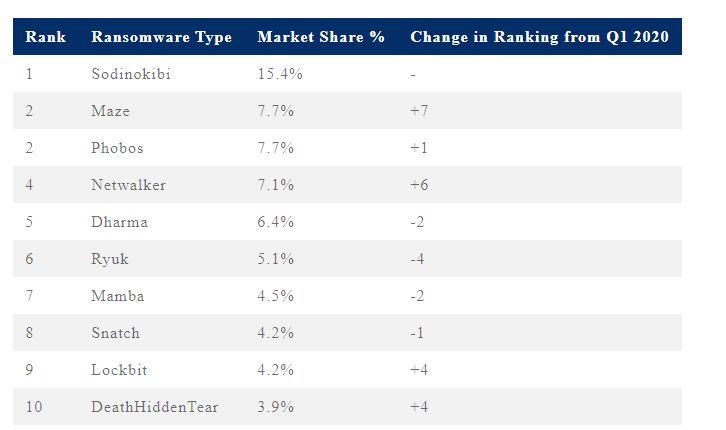

Au premier trimestre, près de 60 % des attaques par ransomwares ont été réalisées par les trois variantes les plus courantes (Sodinokibi, Maze, Phobos). Cependant, au deuxième trimestre, seulement 30 % des attaques leur ont été attribuées.

Les 30 % restants étaient répartis entre des variantes plus petites et/ou plus récentes, telles que Mamba, Snatch et DeathHiddenTear. Le T2 a également introduit plusieurs nouvelles variantes RaaS telles que LockBit, Payment45, Lock2bits, MedusaLocker et autres.

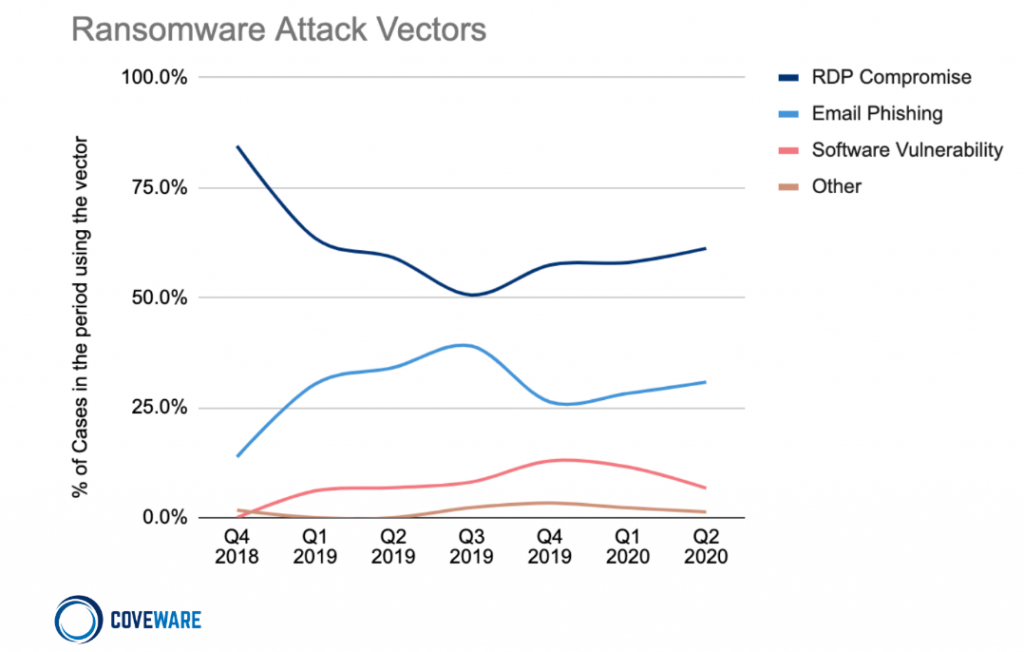

L'examen des vecteurs d'attaque signalés au cours du dernier trimestre montre une augmentation subtile, mais distincte des intrusions RDP (Remote Desktop Protocol) et du phishing par courrier électronique, avec une légère diminution des vulnérabilités des logiciels et d'autres vecteurs divers.

« Une augmentation du RDP et du phishing n'est pas surprenante compte tenu de l'augmentation des services de rançon basés sur des affiliés amateurs ; l'intrusion à distance et la diffusion de logiciels malveillants via le phishing ne nécessitent que peu d'expertise », rappelle Coveware.

Quant au nombre moyen de jours d'arrêt, il est resté relativement constant au cours du deuxième trimestre : 16 jours, soit une augmentation de 7 % par rapport au premier trimestre 2020.

« Mais nos mesures de temps d'arrêt ne reflètent pas le temps pendant lequel une entreprise est inopérante à 100 %, mais le temps pendant lequel elle subit une interruption importante de ses activités », précise Coveware.