Selon une étude de Trend Micro, reposant sur l’analyse de 13 millions d'incidents de sécurité, les versions en fin de vie des distributions GNU/Linux sont les plus exposées.

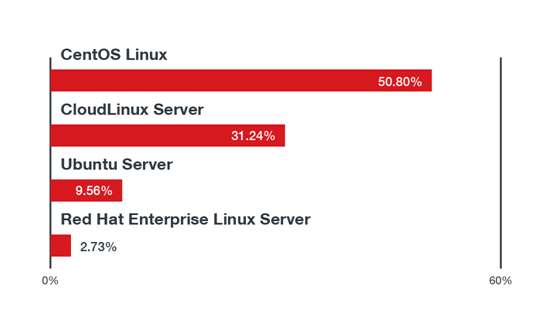

Les données de détection de Trend Micro provenant du Linux Threat Report 2021 1H montrent les quatre principales distributions Linux où les principaux types de menaces ont été trouvés :

Ces informations sont issues des données de surveillance de Trend Micro provenant de ses produits de sécurité et de honeypots, de capteurs, de télémétrie anonymisée et d'autres services backend.

Les analystes de cet éditeur ont constaté que 44 % des détections de failles de sécurité provenaient des versions 7.4 à 7.9 de CentOS (dont la première version remonte à juin 2014) et suivies de CloudLinux Server, qui comptait plus de 40 % des détections, et d'Ubuntu avec près de 7 %.

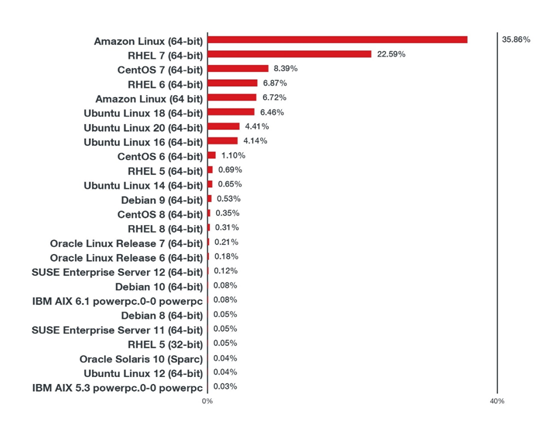

Pour mieux définir l'état de la sécurité de Linux pour le premier semestre 2021, les experts de cet éditeur ont disséqué les hits IPS (Intrusion Prevention System) de Trend Micro Cloud One - Workload Security.

Ils ont également passé au crible plus de 50 millions d'événements, ignoré les faux positifs, éliminé les données de test et superposé les données avec les renseignements disponibles sur les menaces pour tirer quelques conclusions. Il convient de noter qu'il peut y avoir un certain degré d'erreur en raison de la nature des données et de l'activité sur Internet.

Ces plus de 50 millions d'événements disséqués représentent plus de 100 000 hôtes Linux uniques qui ont rapporté les événements. Résultat, le Top 20 est le suivant :

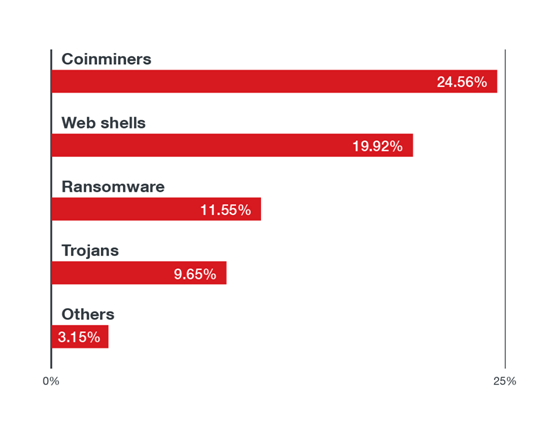

Trend Micro a analysé plus de 13 millions d'événements de sécurité pour identifier les 10 principales familles de programmes malveillants et les types de menaces les plus courants. Les cinq principaux types de menaces affectant les serveurs Linux entre le 1er janvier et le 30 juin sont les suivants :

Environ 40 % des détections provenaient des États-Unis, suivis par la Thaïlande et Singapour avec 19 % et 14 %.

Les attaques par cross-scripting plus nombreuses que jamais

Ce rapport a examiné les attaques basées sur le Web qui figurent dans la liste des 10 principales attaques de l'Open Web Application Security Project, ainsi que les attaques courantes qui ne figurent pas sur cette liste.

Les attaques les plus courantes de l'OWASP sont les suivantes :

- Injection SQL : 27 %

- Injection de commande : 23 %

- XSS : 22 %

- Désérialisation non sécurisée : 18 %

- Entité externe XML : 6 %

- Authentification défaillante : 4 %

Les données ont montré que les failles d'injection et les attaques par cross-scripting sont plus nombreuses que jamais. Les auteurs du rapport ont également noté le nombre élevé de failles de désérialisation non sécurisées, qu'ils considèrent comme étant en partie dues à l'omniprésence de Java et des failles de désérialisation.

L'analyse des données a également révélé des vulnérabilités de désérialisation pour Liferay Portal, Ruby on Rails et Red Hat JBoss. Magno Logan et Pawan Kinger ont rédigé le rapport pour Trend Micro et ont déclaré :

« Les attaquants tentent également d'utiliser les vulnérabilités où l'authentification est rompue pour obtenir un accès non autorisé aux systèmes. Le nombre d'accès par injection de commandes a également été une surprise, car il est plus élevé que ce à quoi nous nous serions attendus » constatent les auteurs de ce rapport.

Enfin, cette étude a été l’occasion d’examiner les menaces de sécurité pour les conteneurs et a identifié les vulnérabilités totales pour les 15 images Docker officielles les plus populaires sur Docker Hub :

- Python : 482

- Node : 470

- WordPress : 402

- Golang : 288

- Nginx : 118

- Postgres : 86

- Influxdb : 85

- Httpd : 84

- Mysql : 76

- Debian : 66

- Memchached : 65

- Redis : 65

- Mongo : 47

- Centos : 68

- Rabbitmq : 30

Pour protéger les conteneurs, les auteurs du rapport recommandent de poser ces questions :

- Quel est le niveau de sécurité des images de conteneurs ?

- Peut-on faire confiance aux images de conteneurs ?

- Les images de conteneurs s'exécutent-elles avec les privilèges appropriés ?

Les analystes de Trend Micro recommandent de créer une stratégie de sécurité multicouche comprenant ces éléments :

- Anti-programmes malveillants

- Système de prévention et de détection des intrusions

- Contrôle de l'exécution

- Évaluation de la configuration

- Évaluation et correction des vulnérabilités

- Surveillance de l'activité