En moyenne, 8 utilisateurs d'entreprise sur 1 000 ont cliqué sur un lien de phishing ou ont tenté d'accéder à un contenu de phishing. Mais l'email n’est plus l’unique méthode utilisée par les cybercriminels. Ils utilisent aussi les moteurs de recherche, les médias sociaux et les sites de blogs personnels.

La plupart des secteurs d'activité ont affiché des taux de phishing similaires, à l'exception des services financiers, où seulement 5 utilisateurs sur 1 000 ont accédé au contenu de phishing.

Les applications en nuage populaires telles que Google Docs et Microsoft OneDrive sont également de plus en plus utilisées pour hameçonner les utilisateurs. Le « Cloud and Threat Report : Phishing » de Netskope montre que les attaquants ont plus d’un tour dans leur sac.

Les informations présentées dans le « Cloud and Threat Report : Phishing » de Netskope sont basées sur des données d'utilisation anonymisées collectées par la plateforme Security Cloud de Netskope concernant un sous-ensemble de clients Netskope ayant reçu une autorisation.

Vidéos sur YouTube

Traditionnellement, les attaques de phishing impliquent de faux sites web conçus pour imiter les pages de connexion légitimes, notamment celles des institutions financières, d'applications en ligne et de sites de médias sociaux.

Sur YouTube, les attaquants publient des vidéos, des images et des commentaires afin de pour inciter les victimes à visiter les sites de phishing.

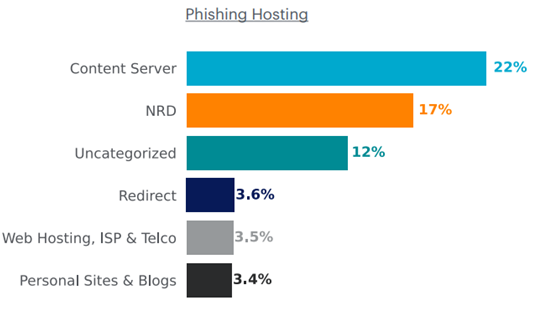

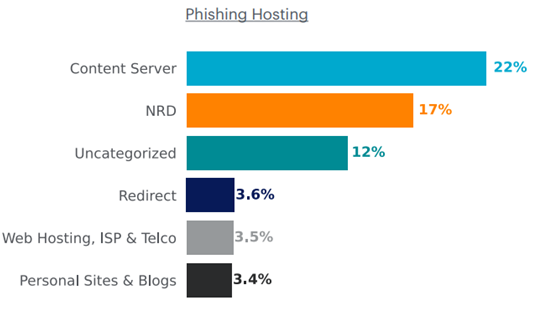

Mais cette étude constate que la plus grande partie du contenu de phishing atteignant les utilisateurs, soit 22 %, provient de CDN. Les services d'hébergement gratuits sont également souvent utilisés de manière abusive par les attaquants, avec Blogger, Weebly, Google Sites, Azure Web Apps et Amazon S3.

Ils figurent parmi les applications pour lesquelles les où les attaquants ont le plus réussi à atteindre leurs victimes au troisième trimestre.

Fausses applications

Les services de redirection, tels que les raccourcisseurs d'URL, sont également détournés dans le cadre du hameçonnage, car ils peuvent masquer la véritable cible d'un hyperlien et fournir une certaine résilience : si le lien cible est supprimé, les attaquants peuvent mettre à jour le redirecteur pour qu'il pointe vers un nouveau lien.

Enfin, cette étude constate une évolution croissante vers phishing qui abuse des applications dans le cloud. Les attaquants se concentrent pour :

- Créer de fausses applications dans le cloud qui sont compatibles avec OAuth

- Inciter les utilisateurs à accorder l'accès à ces fausses applications

- Utiliser des jetons d'accès et des API OAuth pour accéder aux données et aux ressources du nuage des utilisateurs.

Le ciblage des applications dans le cloud présente plusieurs avantages pour les attaquants :

- Une grande surface d'attaque : OAuth a été adopté par Microsoft et Google, les fournisseurs de SSO et presque tous les fournisseurs de SaaS.

- Contournement de l'authentification multifactorielle (MFA) : vol des jetons Oauth pour accéder aux données de l'utilisateur sans avoir à passer par l'authentification multifactorielle.

- Accès permanent : l'accès peut être rafraîchi presque indéfiniment sans qu'il soit nécessaire de se réauthentifier.

- Défis défensifs : Les contrôles de sécurité pour la prévention, la détection, et la remédiation du vol d'informations d'identification OAuth sont en retard.

Netskope s’attend à ce que le nombre de fausses applications augmente dans les mois à venir.

Mais cette étude constate que la plus grande partie du contenu de phishing atteignant les utilisateurs, soit 22 %, provient de CDN. Les services d'hébergement gratuits sont également souvent utilisés de manière abusive par les attaquants, avec Blogger, Weebly, Google Sites, Azure Web Apps et Amazon S3.

Ils figurent parmi les applications pour lesquelles les où les attaquants ont le plus réussi à atteindre leurs victimes au troisième trimestre.

Mais cette étude constate que la plus grande partie du contenu de phishing atteignant les utilisateurs, soit 22 %, provient de CDN. Les services d'hébergement gratuits sont également souvent utilisés de manière abusive par les attaquants, avec Blogger, Weebly, Google Sites, Azure Web Apps et Amazon S3.

Ils figurent parmi les applications pour lesquelles les où les attaquants ont le plus réussi à atteindre leurs victimes au troisième trimestre.