« Peu mieux faire », telle pourrait être le commentaire en bas du rapport « OT & IoT Unpacking the Threat Landscape with Unique Telemetry Data » de Nozomi Networks Labs.

Coté positif, les efforts pour sécuriser les systèmes dans ces domaines sont sans doute en train de porter leurs fruits. Coté négatif, l'activité liée aux logiciels malveillants a augmenté de façon spectaculaire, ce qui témoigne de l'escalade des menaces.

Il est temps de « renforcer les défenses », préviennent les experts de Nozomi Networks Labs car les menaces liées aux contrôles d'accès ont plus que doublé.

Un faible niveau d'authentification et une mauvaise gestion des mots de passe figurent également en tête de liste des alertes critiques pour le deuxième semestre consécutif, bien que l'activité dans cette catégorie ait diminué de 22 % par rapport à la période précédente.

Des botnets actifs

Dans le détail, on découvre que les principales activités de menaces critiques dans des environnements industriels sont les suivantes :- Problèmes d'authentification et de mot de passe - en baisse de 22 %.

- Anomalies et attaques du réseau - en hausse de 15 %

- Menaces spécifiques aux technologies opérationnelles (OT) - en baisse de 20 %

- Comportement suspect ou inattendu du réseau - en baisse de 45 %.

- Contrôle d'accès et autorisation - en hausse de 128 %.

- Logiciels malveillants et applications potentiellement indésirables - en hausse de 96 %.

- Une moyenne de 813 attaques uniques par jour. La journée ayant connu le plus d'attaques était le 1er mai avec 1 342 attaques.

- Les principales adresses IP des attaquants étaient associées à la Chine, aux États-Unis, à la Corée du Sud, à Taïwan et à l'Inde.

- L'attaque par force brute reste une technique populaire pour obtenir un accès au système. Les données d'identification par défaut sont l'un des principaux moyens utilisés par les attaquants pour accéder à l'IoT.

Industrie, secteur vulnérable

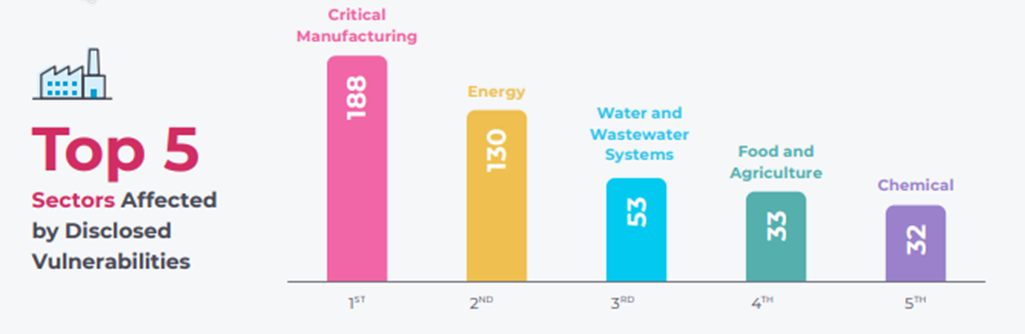

En ce qui concerne les vulnérabilités, l'industrie, l'énergie et l'eau/les eaux usées restent les secteurs les plus vulnérables. Les secteurs de l'alimentation/agriculture ainsi que de la chimie entrent dans le top 5, remplaçant les secteurs des transports et de la santé qui figuraient parmi les 5 secteurs les plus vulnérables dans le précédent rapport.

Enfin, les vulnérabilités « Out-of-Bounds Read » et « Out-of-Bounds Write » sont restées en tête des CVE. Elles sont toutes deux susceptibles de générer plusieurs attaques différentes, y compris des attaques par débordement de mémoire tampon.