Les entreprises sont en train de perdre la bataille contre les attaques de ransomwares. Selon l’étude Veeam 2022 Ransomware Trends Report, 72 % d’entre elles ont subi des attaques sur tout ou partie de leurs répertoires de sauvegarde…

80 % des attaques réussies ont ciblé des vulnérabilités connues, d’où l’importance accrue de corriger et mettre à jour les logiciels. Année après année, c’est le même constat, le déploiement des correctifs reste l’un des piliers de la cybersécurité.

Mais à la décharge des entreprises, reconnaissons que cette mission tourne au casse-tête, car il y a de plus en plus de failles à corriger et de poste de travail et serveurs à maintenir à jour.

Reposant sur un échantillon non biaisé de 1000 responsables informatiques dont leur entreprise a subi une attaque de ransomware réussie au moins une fois au cours des 12 derniers mois, cette étude de Veeam s’est focalisée sur quatre métiers de l’informatique (RSSI, professionnels de la sécurité, administrateurs de sauvegarde, responsables des opérations informatiques) afin de comprendre l’alignement de ces métiers quand il s’agit de préparation face à la cybersécurité.

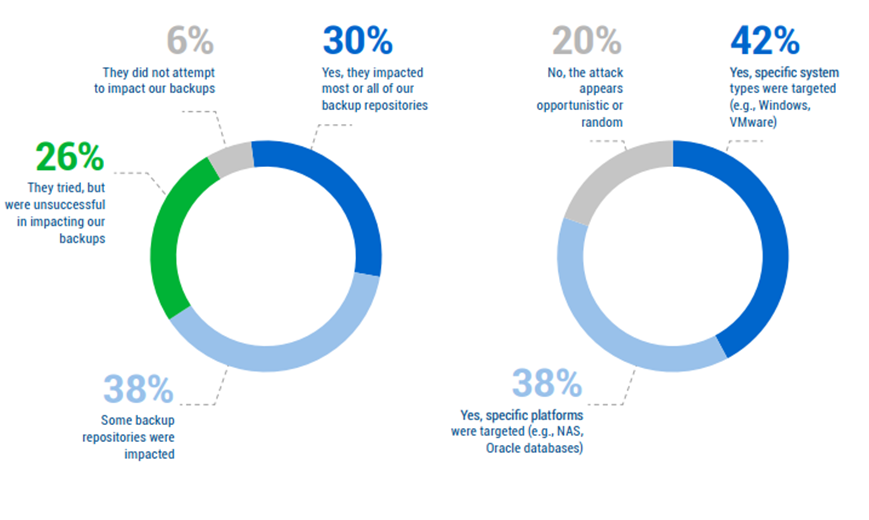

Principal constat inquiétant, la quasi-totalité des auteurs d’attaques a tenté de détruire les répertoires de sauvegarde afin d’empêcher la victime de récupérer ses données sans verser de rançon.

Dans 72 % des cas, les attaquants sont arrivés à leurs fins au moins en partie. Cette situation augmente la probabilité que les victimes n’aient d’autre choix que de payer la rançon.

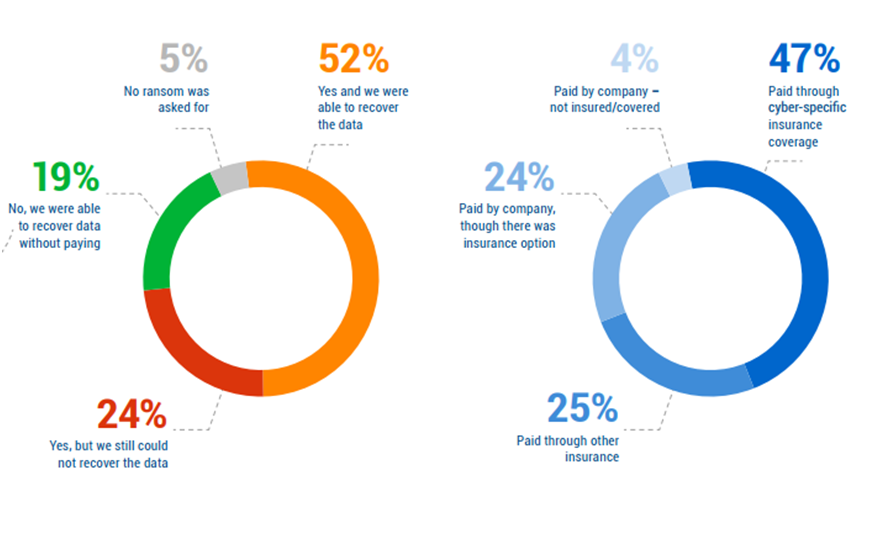

Or, seuls 19 % des entreprises n’ont pas eu à payer, car elles ont pu restaurer leurs sauvegardes. La majorité (76 %) des victimes de cyberattaques a payé la rançon pour y mettre fin.

Tandis que les 52 % ayant cédé au chantage ont pu récupérer leurs données, les 24 % restantes n’y sont malheureusement pas parvenues, ce qui signifie que, dans un cas sur trois, le versement de la rançon ne permet pas de retrouver ses données.

La « surface d’attaque » des cybercriminels est variée. « Ceux-ci commencent le plus souvent par accéder à des environnements de production en profitant des erreurs d’utilisateurs qui cliquent sur des liens malveillants, consultent des sites web non sécurisés ou répondent à des emails de phishing, ce qui met encore une fois en évidence le caractère évitable de nombreux incidents », lit-on dans ce rapport.

Une fois obtenu l’accès à l’environnement, il existe très peu de différence entre les taux d’infection des serveurs de datacenter, des plateformes de télétravail et des serveurs hébergés dans le cloud.

Dans la plupart des cas, les intrus exploitent des vulnérabilités connues, notamment dans des systèmes d’exploitation et hyperviseurs courants ou encore des plateformes NAS et des serveurs de base de données, n’épargnant aucun logiciel non corrigé ou non mis à jour qu’ils peuvent trouver.

« Payer les cybercriminels pour restaurer ses données n’est pas une stratégie de protection des données. Il n’existe en effet aucune garantie de récupérer les données, les risques d’atteinte à la réputation et de perte de confiance des clients sont élevés et, surtout, cela alimente une prophétie autoréalisatrice qui récompense une activité criminelle », observe Danny Allan, CTO de Veeam

Il faut former les collaborateurs afin qu’ils respectent une hygiène numérique impeccable, procéder régulièrement à des tests rigoureux des solutions et protocoles de protection des données, et établir des plans détaillés de continuité d’activité qui préparent les acteurs clés aux pires scénarios.