Les grandes tendances observées par l'équipe Cyber Threat Intelligence d'Intrinsec concernant le mois d'août 2023 confirment que les ransomwares sont toujours autant utilisés par les cybercriminels.

Avec 490 cas recensés entre août et septembre 2023, il s’agit d’une augmentation de 24,68 % des demandes de rançon en cas d'attaque. Le Retail, l’industrie et la construction sont les trois secteurs les plus touchés.

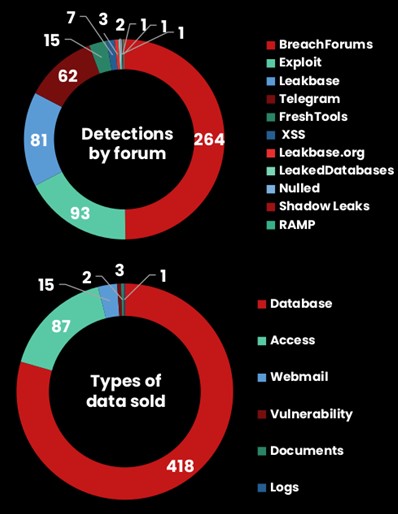

Bases de données

Chaque jour, des dizaines d'accès et de bases de données sont vendus sur des forums et des places de marché malveillantes. Leur obtention peut permettre aux attaquants de prendre pied et de compromettre un plus grand nombre d'entités.Les attaquants à prendre pied et à compromettre davantage d'entités.

Intrinsec en a repéré 530 rien que pour le mois de septembre ! Si les bases de données restent toujours majoritairement en vente, les accès arrivent en seconde position.

Charge utile

Intinsec a également fait un focus sur Mallox qui est la dernière variante du ransomware TargetCompany. Elle a évolué rapidement pour devenir une véritable menace. Cette dernière pourrait adopter un modèle de Ransomware-as-a-Service (RaaS) pour étendre ses opérations, à la recherche de plus de profits. « Nous prévoyons une augmentation de son adoption, et donc de son impact », prévient Intinsec.Au cours du mois de juillet 2023, Intrinsec a aussi collecté plusieurs emails malveillants utilisés pour déployer la dernière version de CloudEye. Ce dernier est un logiciel malveillant qui vise à chiffrer et à déployer une charge utile supplémentaire sur le système de la cible.

Intrinsec a aussi suivi de près Evasive Panda, par ailleurs connu sous le nom de Daggerfly ou Bronze Highland, un groupe de cyberespionnage basé en Chine et actif depuis au moins 2014 selon Symantec et 2012 selon ESET.

Ce groupe est connu pour cibler des individus et des institutions publiques dans des pays situés principalement en Asie, mais également en Afrique, à l'aide d'une porte dérobée nommée MgBot.

Si l'on considère cyberattaques contre des entreprises de télécommunications au Moyen-Orient, « il n'est pas exclu que des entreprises européennes soient ciblées par Evasive », indique Intrinsec.