Le dernier « DDoS Weapons Report » d'A10 Networks, confirme que les cybercriminels ont été très actifs tout au long de l'année et ont profité de la pandémie mondiale pour multiplier les attaques, petites et grandes.

Cette étude fait le point sur les outils, les typologies d'attaques DDoS et l'activité des logiciels malveillants au cours du second semestre 2020. Principale conclusion : les cybercriminels ont été très actifs tout au long de l'année et ont profité de la pandémie mondiale pour multiplier les attaques, petites et grandes, contre des organisations vulnérables dans la santé ou l'éducation.

Les organisations doivent être toujours plus vigilantes face à l'évolution des menaces. A10 Networks cite le cas d’Amazon qui a révélé une attaque DDoS sur son cloud public qui a atteint un pic de 2,3 Tb/s, soit près de deux fois la taille de la plus grande attaque jamais enregistrée.

Peu de temps après, Googlea révélé les détails d'une attaque DDoS encore plus importante quiavait culminé à 2,5 Tb/s.

Au cours du second semestre 2020, un certain nombre de changements ont été enregistréspar rapport à la période précédente. De nombreux protocoles tout à fait légitimes sont régulièrement utilisés pour conduire detelles attaques.

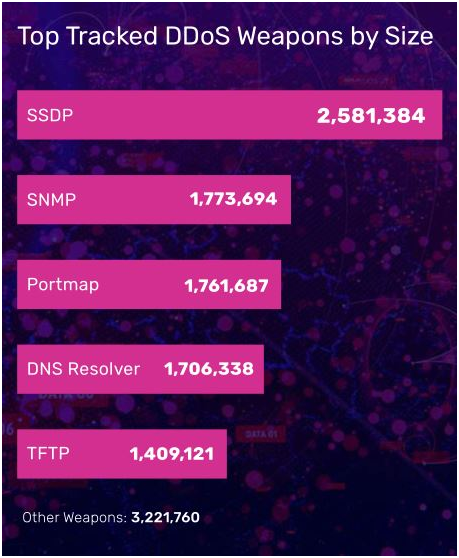

Qualifié de« service d’annuaire pour RPC »,Portmapper n’est plus le vecteur le plus utilisé selon A10 Networks. Rétrogradé à la troisième place, il a été remplacé par « SimpleServices Discovery Protocol », qui est « un protocole beaucoup plus dangereux et une puissante arme DDoS, car son facteur d'amplification est beaucoup plus important », expliquent les auteurs de ce rapport.

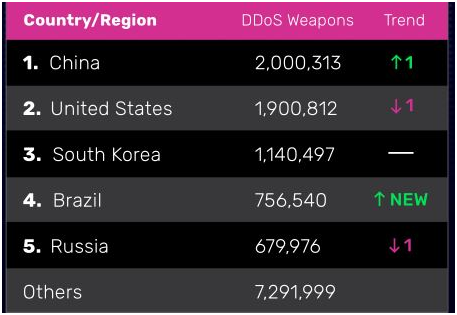

Les attaques les plus courantes s’appuient sur différents protocoles (DNS, NTP, SSDP, SNMP et CLDAP). Elles ne sont pas limitées à un lieu géographique spécifique. Elles peuvent se produire n'importe où dans le monde.

Ce DDoS Weapons Report 2021 met notamment en évidence comment plus de 200 000 dispositifs ont été compromis chez un important opérateur du câble en Inde et dévoile :

- Le comportement observé de ces dispositifs

- Les exploits utilisés pour les détourner

- Les pratiques recommandées pour se protéger contre les attaques potentielles de ces systèmes.

Le rapport a également analysé la manière dont sont utilisés les logiciels malveillants dans l'enrôlement de systèmes au sein de botnets, et examiné plus en détail celui qui a été utilisé le plus fréquemment, le logiciel malveillant binaire Arm7.Au second semestre 2020, A10 Networks a constaté une forte baisse de son utilisation au profit de Mozi.m.

En conclusion de son rapport, A10 Networks aformulé quelques recommandations destinées à protéger les utilisateurs contre les activités douteuses et les attaques potentielles.

Parmi ses conseils, l’utilisation de sa liste complète des adresses surveillées par ses experts. Autre conseil fort utile, mettre à jour tous les dispositifs IoT.Enfin, le recours à des solutions basées sur l’IA permet de détecter et de prévenir des attaques de type « Zero-day ».

Mais la protection la plus simple consiste à bloquer le trafic du port 1900, à moins qu'il n'y ait un cas d'utilisation spécifique. Autre solution : bloquer le trafic PSDS provenant de localisations spécifiques, où un grand nombre d'activités de botnet a été détecté.