Le phishing, tout le monde en parle comme d’une vieille technique. Mais elle est toujours aussi efficace comme le montre une étude mondiale de Proofpoint…

Les résultats publiés dans le rapport « State of the Phish » de cette année sont sans appel : 83 % des personnes interrogées ont déclaré que leur entreprise avait subi au moins une attaque concluante de phishing par email en 2021, soit une augmentation de 46 % par rapport à 2020.Des chiffres qui confirment ceux d’une étude de Sophos parue en septembre dernier.

77 % d'entre elles ont été confrontées à des attaques de compromission d’email professionnel dites BEC (Business Email Compromise) (une augmentation de 18 % par rapport au niveau de BEC estimé en 2020).

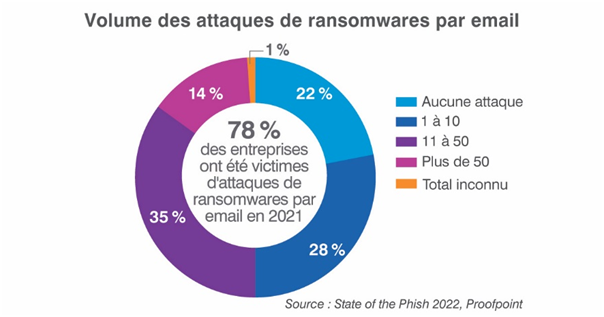

Autre menace généralisée : les ransomwares. Là aussi, une forte majorité (78 %) des organisations ont subi une attaque de ce type par email en 2021.

Ces quelques chiffres s’appuient sur les résultats de sondages réalisés auprès de 600 professionnels de l’IT et de la sécurité informatique et de 3 500 employés dans différents pays, dont laFrance.

Ce rapport analyse également les données de près de 100 millions d'attaques de phishing simulées envoyées par les clients de Proofpoint à leurs employés sur une période d'un an, ainsi que plus de 15 millions d’emails signalés via le bouton de signalement PhishAlarm activé par l'utilisateur.

À propos de l’hexagone, cette étude souligne que les attaques par email ont dominé le paysage des menaces en 2021 : 88 % des Français interrogés ont déclaré que leur organisation avait été confrontée à de vastes attaques de phishing en 2021.

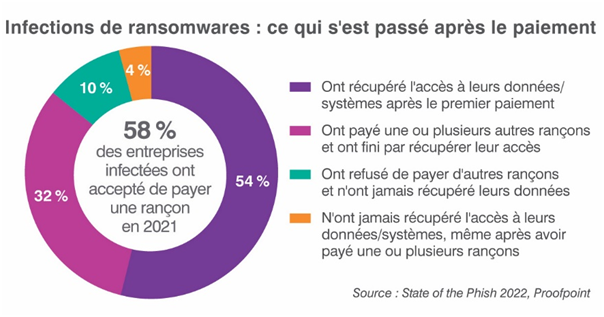

Concernant les infections par rançongiciel, la moitié (56 %) des entreprises françaises ont choisi de payer au moins une rançon. Pour aller plus loin, 69 % ont payé une rançon et obtenu l'accès à leurs données/systèmes, 20 % ont payé une rançon initiale et une ou plusieurs rançons complémentaires et ont obtenu l'accès aux données/systèmes.

Enfin, 4 % ont payé une rançon initiale, ont refusé de payer davantage et n'ont pas obtenu l'accès aux données et 7 % n'ont jamais eu accès aux données après avoir payé une rançon.

Manifestement, les attaquants ont faim ! Ils ont été plus actifs en 2021 qu'en 2020.

Plus des deux tiers (68 %) des organisations sondées ont déclaré avoir traité au moins une infection par rançongiciel découlant d'une charge utile directe (« payload ») par email, d'une livraison de logiciels malveillants de deuxième étape ou d'une autre attaque.

L'augmentation d'une année sur l'autre reste continue, mais marque bien l’ampleur des défis auxquels les organisations ont été confrontées face à la montée des attaques de rançongiciel depuis 2021.

Si le déploiement de solutions reste la première option envisagée, beaucoup d’entreprises continuent à se voiler la face. Le maillon faible reste l’être humain, tout salarié, quelle que soit sa fonction et sa position dans la hiérarchie peut commettre une erreur fatale (infection, vol d’identifiants) ou un acte malveillant volontaire.

Il est donc essentiel de les sensibiliser. Mais selon cette étude, seulement 37 % des organisations éduquent les salariés sur les meilleures pratiques pour le travail à distance.

Manifestement, nous sommes de bons élèves puisque 68 % des personnes interrogées en France ont déclaré qu'elles dispensent une formation à l'échelle de l'entreprise, soit le pourcentage le plus élevé de toutes les régions étudiées.

N’empêche, de nombreux salariés ne se méfient pas des liens directs dans les emails…

Mais il convient de proposer des formations actualisées ! Malgré le niveau élevé d'infections par rançongiciel en France, seulement 44 % de ces organisations couvrent les rançongiciels dans leur programme de formation à la sécurité.