Câbles sous-marins, télécommunications, navigation par satellites… le secteur maritime n’est pas un long fleuve tranquille. C’est devenu un secteur privilégié par des attaquants et des Etats.

Le premier Panorama de la cybermenace maritime, réalisé par France Cyber Maritime et OWN, expert français du renseignement sur la menace cyber, fait état des menaces cyber qui pèsent sur ce secteur.

Les attaquants ne ressemblent pas à l’exubérant Jack Sparrow, le capitaine du Black Pearl de la saga Pirates des Caraïbes. Dans un contexte de crises géopolitiques exacerbé, ce rapport inédit de 70 pages note que cette catégorie de cybermenaces ne cesse d’augmenter.

Près de 90 incidents de cybersécurité notables et publics ont été détectés en 2022 dans le secteur maritime et portuaire au niveau mondial. Une augmentation de 21% par rapport à 2021, et de 235% par rapport à 2020. L’Europe est le continent le plus impacté actuellement.

Un acteur inconnu… identifié

En proportion, les quatre sous-secteurs d’activité maritime et portuaire principalement touchés par des cyberattaques publiques en 2022 sont, par ordre croissant :- Les armateurs (15 %), stable par rapport à 2021 ;

- Les ports (17 %), en augmentation de 70 % par rapport à 2021 ;

- La logistique et les transports (18 %), en augmentation de 50 % par rapport à 2021 ;

- L’industrie maritime et les fournisseurs (21 %), dont le nombre d’attaques a été multiplié par 6 par rapport à 2021.

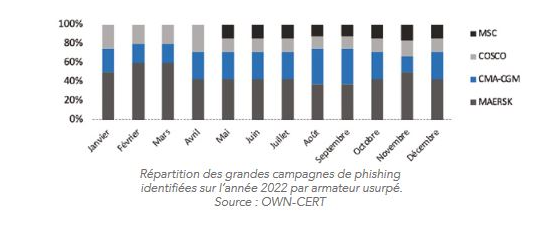

- le phishing

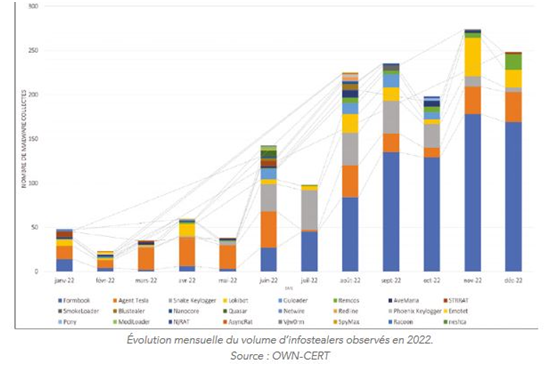

- les codes malveillants visant à voler des informations

- la compromission d’adresses de courriel professionnelles

- les attaques par rançongiciels.

Malware-as-a-service

Des attaques somme toute "classiques" pour tous ceux qui suivent de près les attaques visant les autres activités. Mais le fait marquant de ce panorama est l’identification d’un acteur inconnu ciblant le secteur maritime depuis 2019 et toujours en activité aujourd’hui.Baptisé POSEIDON-IS_001, et sans doute affilié au cluster « Silver-Terrier », il s’agit d’acteurs spécialisés dans le vol de données par adresses d’emails professionnelles.

Autre fait marquant : la multiplication des infostealers. Le OWN-CERT a collecté sur l’année 2022 plus de 2200 binaires malveillants uniques, dont plus de 1600 sont des infostealers. Ces codes malveillants sont vendus sur des canaux cybercriminels en tant que malware-as-a-service.

En conclusion, l’activité cyber pour 2023 restera plus que jamais intimement liée au contexte géopolitique. Le secteur maritime ne fait pas exception au déploiement de nouvelles techniques d’intrusion initiale et les attaques visant délibérément ou de manière opportuniste les acteurs de la chaîne logistique maritime et portuaire devraient se poursuivre.