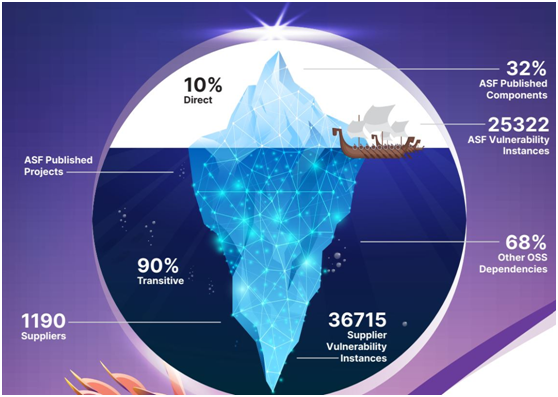

Lineaje Data Labs a réalisé une analyse complète de 44 projets de la Fondation Apache Software (FAS). Ces 44 projets comprennent 41 989 composants. Dans chaque projet, il y a un total de 37 860 dépendances transitives uniques et 14 912 composants uniques.

De façon surprenante, seuls 10 % sont des composants directs. Environ un tiers (13 322) des composants des logiciels analysés ont été écrits par des contributeurs de la FAS. Mais, les deux tiers (28 667) étaient des dépendances provenant d'autres projets open source.

Dans les 44 paquets de la fondation qui ont été analysés, Lineaje Data Labs a découvert

1 190 fournisseurs de logiciels libres, dont beaucoup contribuent à hauteur de moins de 1 % chacun. Ainsi, le plus grand nombre de composants provient de fournisseurs plus petits, moins connus et plus difficiles à tracer.

Cette étude note aussi que la plupart (68 %) des composants proviennent de fournisseurs n'appartenant pas à la fondation parmi lesquels Oracle, Google et Meta. Cette situation a un impact sur la sécurité.

Risques critiques ou élevés

La preuve, cette étude relève que la moitié des vulnérabilités critiques/élevées ont été trouvées dans les composants indirects (transitifs). Autre (mauvaise) surprise : 8,3 % des composants ont une intégrité inconnue ou douteuse en ce qui concerne l'origine des fournisseurs.

Même si cette étude révèle des niveaux d'intégrité élevés dans plus de 90 % des dépendances, plus de deux tiers des composants présentent des risques critiques ou élevés. Le risque inhérent englobe ceux liés aux vulnérabilités, à la qualité du code, à la posture de sécurité et aux secrets exposés dans les composants.

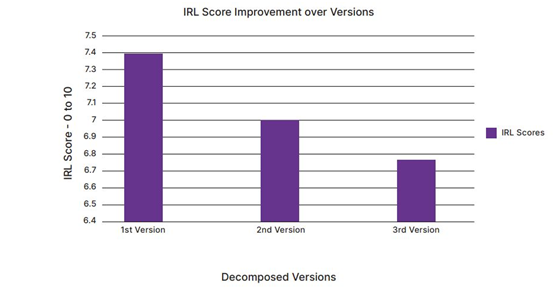

Moins de failles

« La plupart des composants présentent des niveaux de risque inacceptables pour les organisations soucieuses de la sécurité », constate Lineaje Data Labs dont l’analyse ne se limite pas à la dernière version.L'exploration des versions précédentes a permis d'établir un historique du niveau de risque inhérent pour chaque composant de la version en question. Bilan : les versions ultérieures présentent moins de vulnérabilités, une meilleure intégrité et un risque plus faible que les versions antérieures.