Une mauvaise gestion des vulnérabilités se paie cher. Le rapport « Global Pulse of Application Security » de Checkmarx, spécialisé dans la sécurité applicative, constate en effet que 88 % des responsables AppSec auraient subi au moins une violation de sécurité au cours de 2022, effet direct de vulnérabilités dans le code applicatif.

« L’évolution vers des pratiques de développement modernes s’appuyant sur des micro-services et des technologies Serverless, la sécurité des conteneurs et l’infrastructure as code (IaC) multiplient la surface d’attaque, mettant ainsi en exergue de nouvelles priorités critiques pour la sécurité des applications », prévient Checkmarx.

L’exposition des API

Reposant sur les réponses de 1 500 RSSI, responsables AppSec et développeurs au niveau mondial, cette étude révèle les enjeux de sécurité dans un contexte accéléré de migration vers le cloud et de transformation numérique.Si la part des responsables AppSec et des développeurs qui ont déployé ou connaissent quelqu’un qui a déployé en pleine conscience du code vulnérable est inquiétante (86 %), 60 % en moyenne des vulnérabilités sont détectées durant les phases de développement, de build ou de test.

« C’est un bon signe que les organisations commencent à effectuer des analyses plus tôt, mais cela souligne également le fait que les analyses ne peuvent pas être effectuées uniquement pendant le code, la construction ou les tests. Pour sécuriser pleinement vos applications, vous devezincorporer des tests AppSec partout dans le « Software Development Life Cycle », lit-on dans ce rapport.

Mais qui est responsable de cette absence de tests permanents ? La direction qui veut absolument réduire les délais de mise sur le marché !

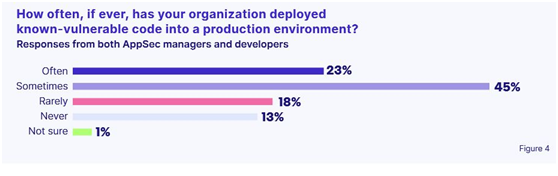

« Dans un monde parfait, les analyses AppSec seraient transparentes et les développeurs n’auraient jamais à s’inquiéter du respect des délais. Mais un tiers des développeurs ont indiqué que les délais de mise à disposition de nouvelles fonctionnalités logicielles étaient de plus en plus courts. Pour rester dans la course, de nombreuses organisations prennent la décision controversée de diffuser un code vulnérable dans la production », lit-on dans ce document.

Pas assez d’automatisation

Les RSSI considèrent que les risques de sécurité prioritaires au sein de leurs organisations sont :- Le développement de l’utilisation et de l’exposition des API (37 %)

- Les risques liés à la chaîne d’approvisionnement (Supply Chain) logicielle open source (c.-à-d. du code malveillant) (37 %)

- La conteneurisation des applications (37 %)

- L’utilisation de librairies « open source » (36 %)

- L’infrastructure as code (36 %)

- Les attaques ciblant la chaîne d’approvisionnement logicielle open source

- Le vol d’identifiants, les secrets ou les authentifications/autorisations faibles

- Les vulnérabilités connues et/ou inconnues dans le code mis en production