Une nouvelle étude de CyberArk Labs illustre comment les attaquants peuvent manipuler les stratégies de défense de Linux pour protéger les serveurs hôtes, accéder aux données des entreprise et manipuler les environnements DevOps à leur avantage.

Dernier rapport d’une série menée par les experts du CyberArk Labs, cette étude démontre comment les cybermalfaiteurs peuvent utiliser les vulnérabilités existantes pour contourner la sécurité des conteneurs et tirer parti des environnements DevOps. Il permet de comprendre le fonctionnement des attaquants pour limiter les risques de compromissions au sein des entreprises, et mieux protéger leurs serveurs.

Élever ses privilèges pour avoir accès à l’hôte

Les conteneurs Linux tirent parti du concept fondamental de virtualisation des espaces de noms. Les espaces de noms sont une caractéristique du noyau Linux qui partitionne les ressources du noyau au niveau du système d'exploitation. Les conteneurs Docker utilisent ces espaces de noms du noyau Linux pour empêcher tout utilisateur, y compris root, d'accéder directement aux ressources de la machine.

Derrière cette formulation quelque peu technique se cache le concept fondamental à la base de la sécurité des containers. Mais comme l’affirme les recherches des experts de CyberArk, les barrières sécuritaires de Linux peuvent être vaines pour peu que le hacker sache comment contourner ces défenses. Il suffit pour cela qu’il connaisse les vulnérabilités répertoriées du noyau qui lui donneront accès directement à l’hôte à partir des paquets.

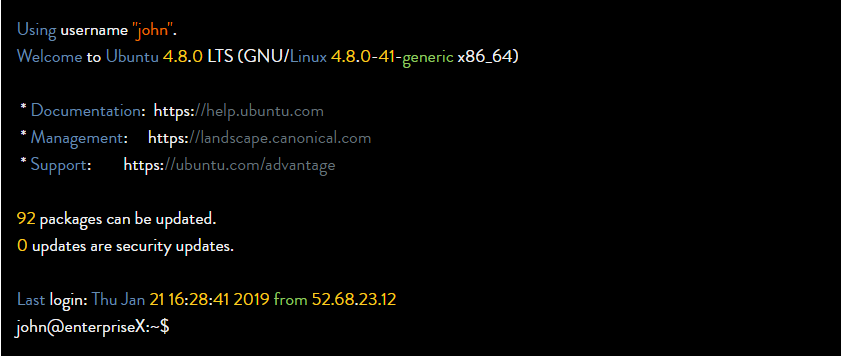

Pour résumer la « manip », le cybercriminel peut en toute simplicité manœuvrer les vulnérabilités existantes du serveur hôte à partir du container en élevant ses privilèges pour avoir accès à l’hôte, comme le montre la capture d’écran ci-dessus.

« Les conteneurs offrent des avantages opérationnels évidents et leurs paramètres de sécurité par défaut peuvent rendre la vie d'un attaquant très difficile, explique Lavi Lazarovitz, responsable de l'équipe de recherche en sécurité de CyberArk Labs. Mais les entreprises doivent comprendre le fonctionnement des attaques pour améliorer leurs défenses, atténuer les dommages et mieux protéger leurs actifs.

Source : CyberArk Labs