Cibles et Attaques avec un cyberCovid-19 qui vise le monde internet. Synthèse et analyse.

Trend Micro évolue dans le domaine de la cybersécurité depuis plus de 30 ans. Parmi les 7500 employés dans le monde, la moitié travaille pour le département Research & Development. Renaud Bidou, Directeur Technique Europe du Sud nous relate les impacts de la crise Covid-19. Impacts que les chercheurs de la firme ont analysés depuis le début de la pandémie. « La surface d’attaque potentielle des attaquants a beaucoup augmenté ces dernières années. De l’équipement traditionnel bien maîtrisé par les spécialistes IT des entreprises (postes de travail fixes, serveurs, portables ...), la mobilité a fait son apparition (smartphones et tablettes ...) et au delà de cela, beaucoup d’autres systèmes sont désormais connectés (IoT, Industial IoT, ...) : autant de nouveaux points de faiblesse à considérer dans la stratégie de défense du Système d’Information, SI. Le Covid est pour beaucoup de cybermalveillants, un prétexte supplémentaire pour attaquer.

Campagne Malware en moins de 10 jours

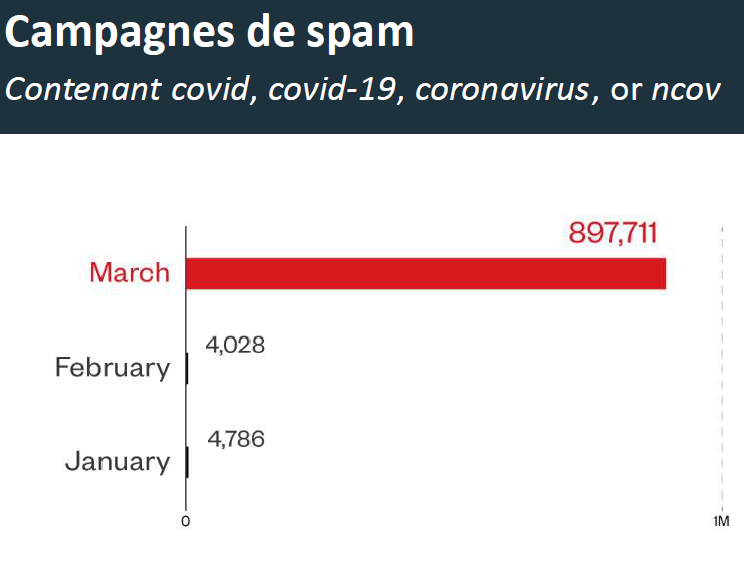

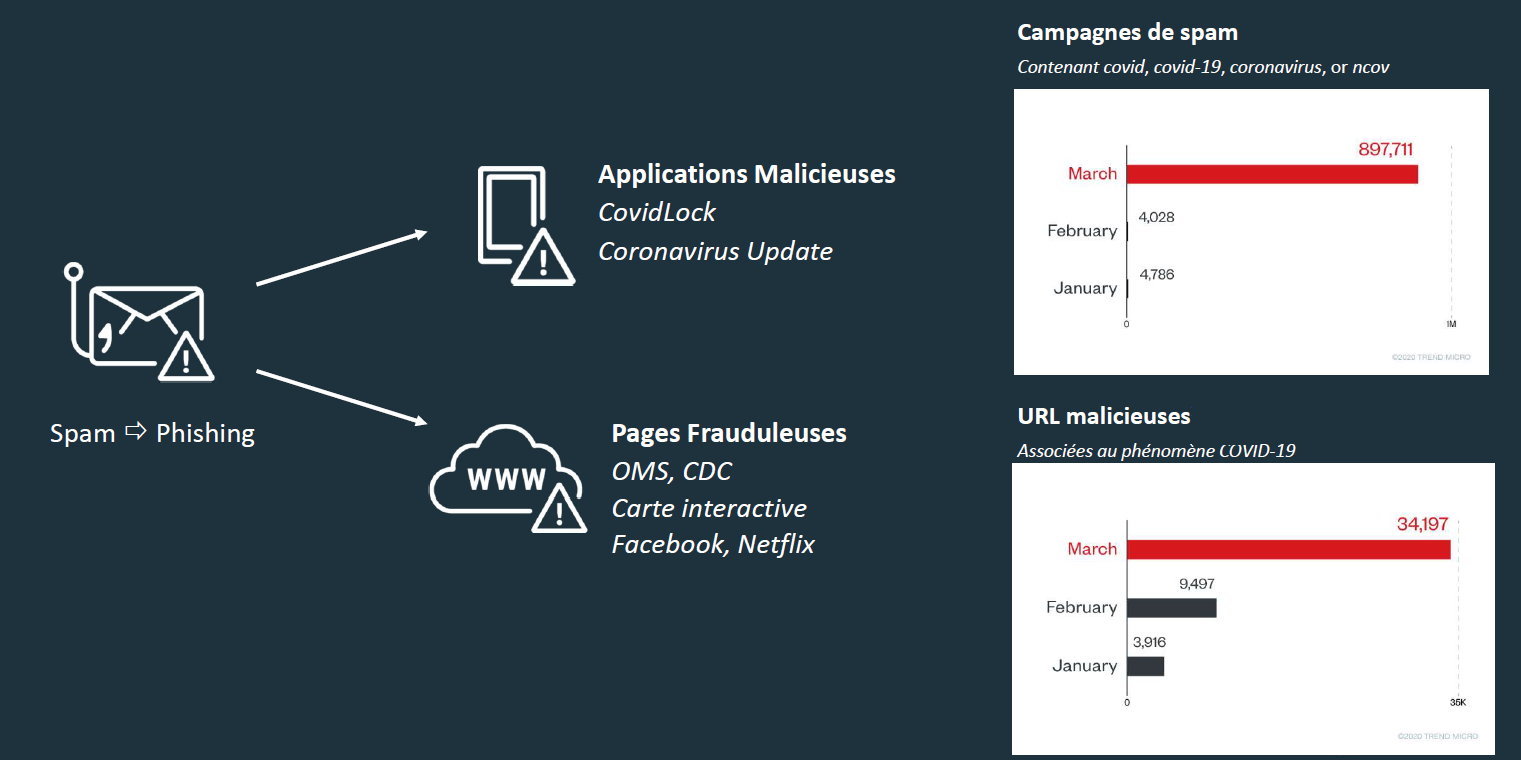

Selon Trend Research, la crise Covid a repris, sur un laps de temps très court, toutes les phases du développement des activités malicieuses. « Dès le 3 avril, les laboratoires découvrent de nouveaux malwares relatifs au Covid qui correspondent à 25% des détections d’attaques. Ce n’était là qu’une phase de développement. Huit jours plus tard, le développement des malwares est terminé car nous constatons une diffusion importante via des emails de spams destinés à propager ces malwares étiquetés Covid. Tout se fait dans un temps très réduit car les attaquants saisissent l’opportunité du moment qui risque de ne pas durer. »

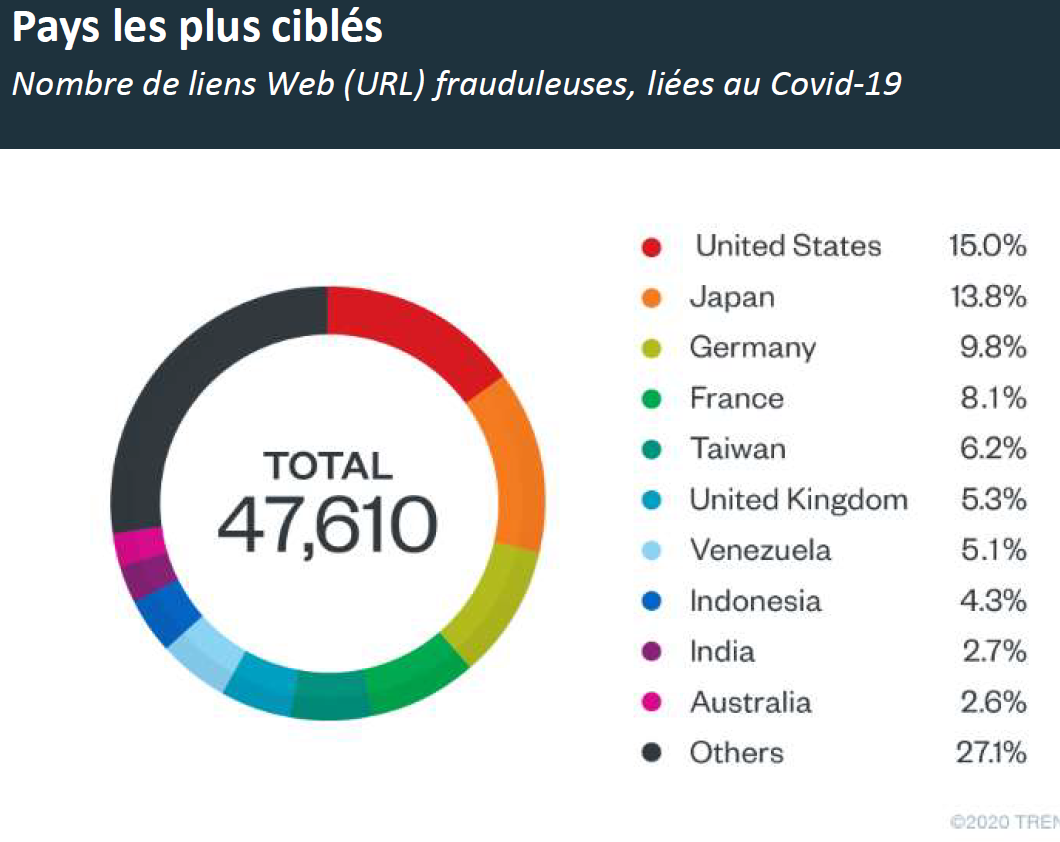

Cette évolution est internationale. Le nombre de liens web malicieux ou frauduleux liés au Covid-19 (campagnes de phishing, malwares ...) est de 47610.

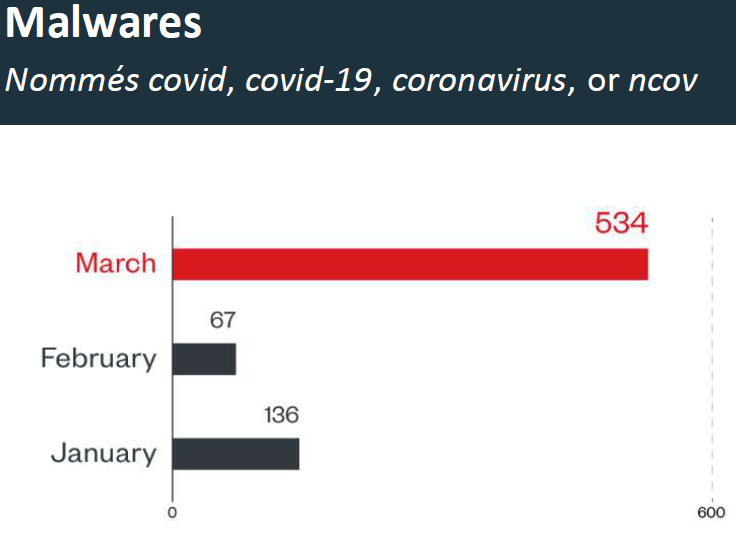

En ce qui concerne les campagnes de spam, en 3 mois, elles explosent pour atteindre les 897711 au mois de mars. Côté malwares, au mois de mars, le cap des 500 est dépassé. Et les établissements de santé deviennent dans cette période, une cible privilégiée avec plus de 50% des interventions des équipes IT en réponse à incidents qui concernent ce seul sujet (contre 5% en 2019).

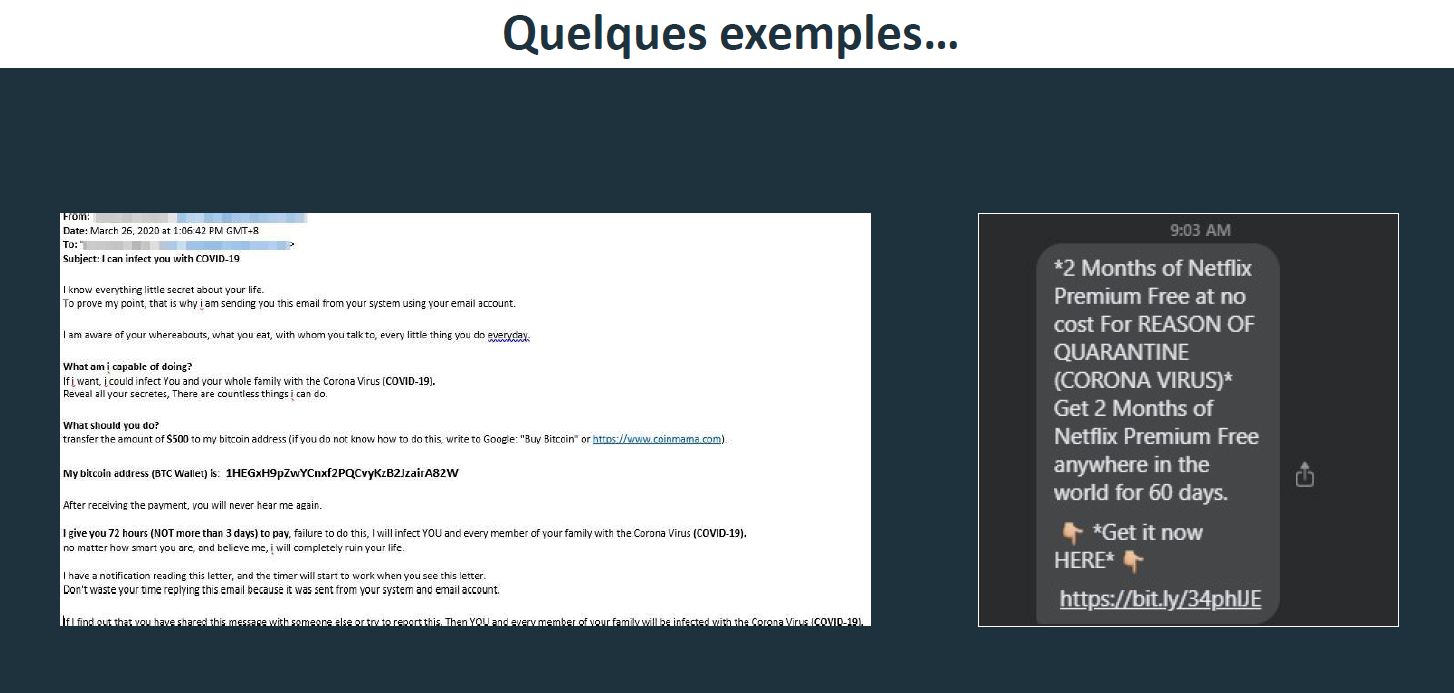

Il existe en fait trois types de cibles. A commencer par les particuliers qui s’inquiètent de leur santé et vont à la pêche aux informations ou qui cherchent à se distraire en cette période de confinement. C’est donc via des sites ou des propositions frauduleuses que ces derniers se font attaquer. Les particuliers se font voler login, password et données privées. Un exemple de phishing, la proposition de Netflix gratuit pendant 2 mois via un site frauduleux.

La peur est également un vecteur. Des mails du même type que celui qui annonce que « l’on connaît tous vos secrets, que vous avez été vu en train de regarder des sites pornos ... » et sous peine de voir tout divulgué sur le net ou dans l’entourage professionnel, une rançon est demandée. Avec le Covid-19, même formulation, même structure de mail, mêmes termes et la menace est la contamination de la cible et également de ses proches.

Au niveau des entreprises, c’est le télétravail et le manque de disponibilité d’applications internes via l’extérieur (confinement oblige) qui deviennent sources d’attaques. Les entreprises qui n’ont pas l’habitude de plateformes de visioconférence les configurent ou les exploitent avec maladresse, laissant échapper toutes sortes d’informations sur le net.

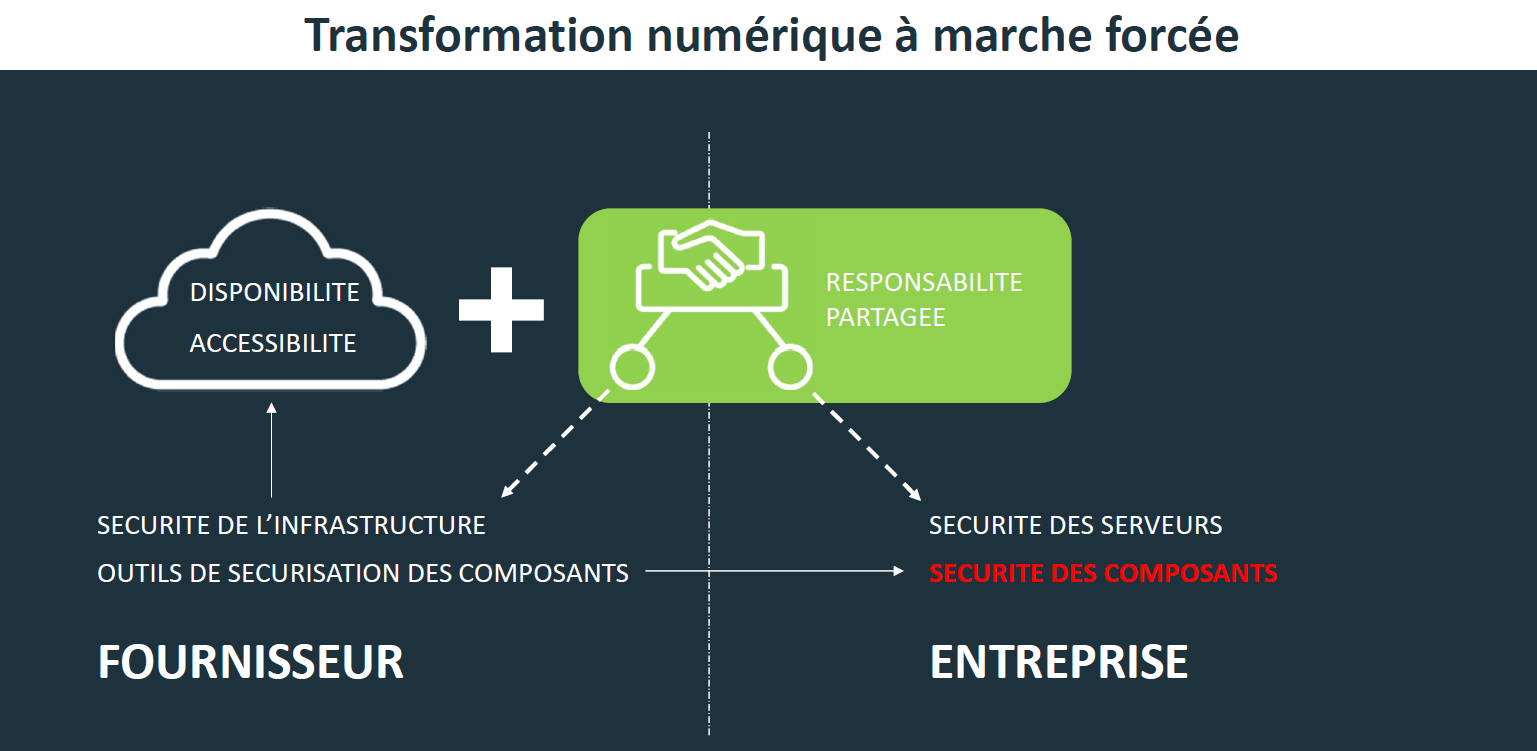

En mettant rapidement des applications dans le Cloud, certains gestes de sécurité ne sont pas mis en oeuvre pour protéger les données ainsi exposées. « La transformation numérique à marche forcée n’est jamais bonne. Une fausse sensation de sécurité avec l’exploitation du Cloud peut devenir dangereuse. Le Cloud est en responsabilité partagée entre l’entreprise et le prestataire de services. Souvent les entreprises oublient que même si le fournisseur de Cloud est responsable de la sécurité de son infrastructure, il reste que la DSI entreprise est toujours responsable de celle des composants et que c’est à elle de mettre le bon niveau de sécurité en fonction de sa stratégie pour ne pas subir d’attaques sur ses applications exposées dans le Cloud et subir ainsi des vols de données (fournisseurs, clients ou personnelles). »

Le secteur médical devient la cible privilégiée via ransomwares (bloque le SI), déni de services (bloque les communications), APT (vol de données sur les malades) ou encore trafic illicite de masques et respirateurs via le Dark Web.