La récente étude 2023 de Thales sur la sécurité dans l'informatique dématérialisée (Cloud Security Study) fournit des chiffres précis et inquiétants. Plus d’un tiers des entreprises ont été victimes d'une violation de données à partir de leur infrastructure cloud. Un constat inquiétant car 75 % des organisations déclarent que plus de 40 % des données qu'elles y stockent sont sensibles.

Le rapport 2023 Global Threat Report de CrowdStrike explique les raisons pour lesquelles les attaques visant le cloud sont de plus en plus nombreuses. L'objectif des attaquants est de voler le plus grand nombre possible d'identités et d'identifiants d'accès privilégiés afin de devenir des courtiers d'accès, c'est-à-dire de vendre en masse des informations d'identité volées à des prix élevés sur le dark web.

Combler les lacunes

Les courtiers d'accès et les sociétés de courtage qu'ils créent se transforment souvent en entreprises illégales lucratives et à croissance rapide. Le rapport de CrowdStrike a trouvé plus de 2 500 annonces de courtiers d'accès proposant à la vente des informations d'identification et des identités volées.La consolidation des piles technologiques continue de dominer les plans des RSSI, motivés par la nécessité d'améliorer l'efficacité, de gérer une posture de sécurité multicloud plus diversifiée, de combler les lacunes entre les applications cloud et de déplacer la sécurité vers la gauche dans les pipelines DevOps.

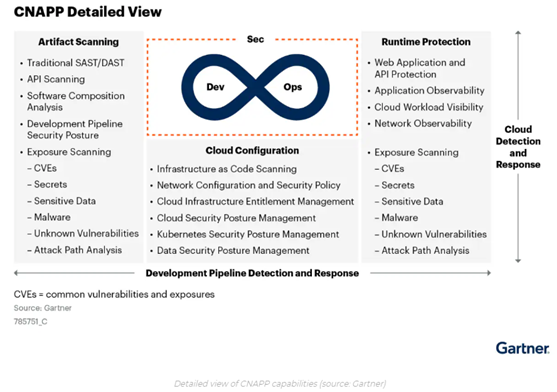

Tous ces facteurs contribuent à l'adoption croissante des plateformes de protection des applications cloud-natives (CNAPP-Cloud Native Application Protection Platform).

Les fournisseurs de plateformes CNAPP complètes proposent des plateformes de sécurité cloud-native intégrées allant des environnements DevOps aux environnements de production.

Aqua Security : très apprécié pour son approche d'analyse des registres et des images de conteneurs, de CSPM et de protection de l'exécution pour la sécurité des conteneurs et des applications cloud-natives. Il dispose également d'une protection du cycle de vie complet et de techniques d'exécution avancées, y compris la prise en charge du filtre de paquets Berkeley étendu (eBPF).

Check Point : Fournit un large éventail de capacités par le biais de sa plateforme CloudGuard, y compris CSPM, CIEM et une protection d'exécution avancée. Connu pour sécuriser les charges de travail dans le nuage à travers les environnements avec des contrôles d'accès centrés sur l'identité, ainsi que l'intégration des renseignements sur les menaces pour fournir une priorisation contextuelle en temps réel des risques.

CrowdStrike : Propose une suite CNAPP de premier plan mettant l'accent sur la visibilité centrée sur l'identité, l'application du principe du moindre privilège et la surveillance continue. Sa protection en cours d'exécution s'appuie sur des agents et sur l'eBPF pour la sécurité de la charge de travail.

Cybereason : La plate-forme se concentre fortement sur la détection des comportements malveillants. L'un de ses principaux atouts est sa capacité à détecter les menaces à l'aide de techniques basées sur le comportement.

L'entreprise est également connue pour ses intégrations d'API et son expertise en matière d'IA et d'apprentissage automatique (ML). Cybereason se spécialise dans la détection des comptes compromis et des menaces d'initiés par le biais d'une surveillance détaillée de l'activité des utilisateurs.

Lacework : Se concentre sur l'analyse du comportement de la charge de travail pour les conteneurs et les techniques d'exécution telles que l'eBPF afin d'obtenir un aperçu complet de l'activité et des performances des conteneurs. L'accent mis sur la détection des anomalies à l'aide d'algorithmes ML avancés, adaptés aux environnements conteneurisés, est un élément clé de différenciation.

Orca Security : Effectue des contrôles d'autorisation continus sur les identités et les droits dans les environnements cloud. La capacité de générer des cartes interactives détaillées qui visualisent les relations entre les actifs, les utilisateurs, les rôles et les autorisations dans le nuage constitue un élément clé de différenciation.

Palo Alto Networks Prisma Cloud : Offre un large éventail de fonctionnalités, notamment la microsegmentation basée sur l'identité et une protection robuste de l'exécution avec eBPF. Prisma Cloud est un leader du secteur connu pour ses protections avancées telles que la technique de déception et comprend une automatisation étendue de la conformité et des intégrations DevSecOps.

Qualys : Se concentre sur la conformité et la gestion des vulnérabilités par le biais d'une analyse continue et de contrôles de moindre privilège. Il identifie les vulnérabilités tout au long de leur cycle de vie et permet d'automatiser les flux de correctifs et de remédiation. La cartographie et le reporting de la conformité constituent un autre élément clé de différenciation.

Rapid7 : applique l'accès au moindre privilège et permet une réponse et une remédiation automatisées déclenchées par des événements. Il offre des politiques pré-configurées et des flux de travail rationalisés conçus pour les petites équipes de sécurité. Une interface utilisateur intuitive et une mise en œuvre rapide visent à simplifier le déploiement et l'utilisation pour les organisations disposant de ressources limitées en matière de sécurité.

Zscaler : Posture Control priorise les risques causés par les mauvaises configurations, les menaces et les vulnérabilités. Entièrement sans agent, il met en corrélation les données provenant de plusieurs moteurs de sécurité.

L'adoption du CNAPP va continuer à s'accélérer dans les secteurs hautement réglementés, notamment la finance, l'administration et la santé.