Combien de DSI et RSSI ont bien dormi ce week-end ? Peu, probablement. Car l’internet français et mondial a été secoué par une attaque massive d’une ampleur encore jamais vue, dont les médias se sont emparés sans pour autant vraiment savoir de quoi il en retourne… De quoi cependant alimenter un peu plus le vent de panique qui s’est emparé des entreprises.

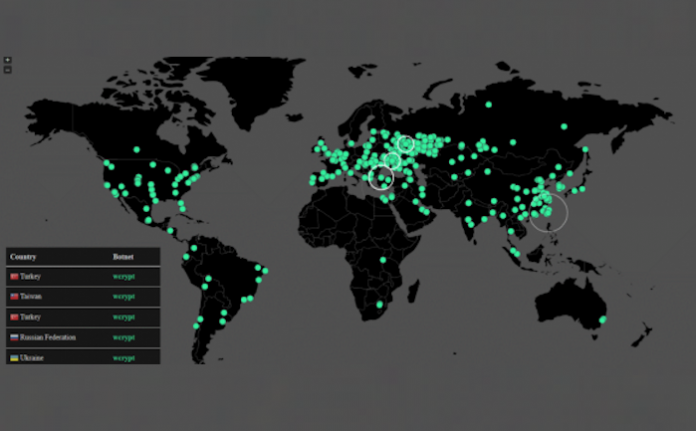

L’internet mondial a subi vendredi dernier, 12 mai, une attaque massive d’un rançongiciel (ransomware) nommé WannaCry ou WannaCrypt. Comme nous vous l’avons indiqué ce matin dans notre FlashDigital du jour, Europol estime à 200.000 le nombre de victimes de l'attaque informatique massive qui a touché près de 150 pays. La cyberattaque a notamment affecté les hôpitaux britanniques, le constructeur automobile Renault, le système bancaire russe, le groupe américain FedEx, ainsi que des universités en Grèce et en Italie.

L’attaque a été confirmée par un communiqué laconique de l’ANSSI, l’Agence nationale de la sécurité des systèmes d’information : « Le CERT-FR constate l'apparition d'un nouveau rançongiciel, "WannaCry", qui exploite les vulnérabilités MS17-010 pour se propager. Il provoque le chiffrement de tous les fichiers d’un ordinateur ou d'un réseau ».

Comme nous vous l’indiquons plus haut, en France, c’est le groupe Renault qui semble avoir été le seul à être touché par l’attaque. Tout du moins, c’est le seul qui a publiquement révélé avoir été attaqué. Ce que confirme le Cigref : « Hormis le groupe Renault qui a indiqué à la presse qu’il était touché par cette attaque, les grandes entreprises et administrations françaises membres du CIGREF ne semblent pas à ce stade avoir été impactées par ce rançongiciel ».

Quel est le mode opératoire de WannaCry ?

Le programme malveillant, qui pourrait être diffusé par courriel, exploite des vulnérabilités dans Windows pour se propager. Ces dernières sont celles décrites dans le bulletin de sécurité MS17-010. Comme nous l’indique Varonis, si une entreprise a un serveur Windows dont les patchs ne sont pas à jour, alors elle fait le jeu des attaquants. Cette attaque par exploit particulièrement agressive subvertit les postes de travail et les contrôles d'accès aux données.

WannaCry est constitué d’un composant chargé de la propagation via le réseau qui utiliserait une vulnérabilité du service de partage de fichiers, et d’un rançongiciel. L’Anssi a très simplement décrit le rançongiciel : « Un rançongiciel est un programme malveillant qui provoque le chiffrement de tous les fichiers d’un ordinateur (et des fichiers accessibles en écriture sur les dossiers partagés si votre ordinateur est connecté à un réseau informatique) ».

WannaCry chiffre les fichiers comme n'importe quelle campagne de rançongiciel, la différence ici est que les cybercriminels tirent profit des outils de piratage issus de la fuite de données de la NSA (National Security Agency, le grand espion américain) afin de répandre l'infection latéralement sur tous les appareils connectés au réseau. Une fois ce ransomware sur un serveur partagé, toutes les données sont susceptibles d'être corrompues. Le principal risque est que, une fois entré, le rançongiciel se répandra très largement, très rapidement et sera en mesure de corrompre l'ensemble du système d¹information.

F5 Networks confirme l’origine de la menace : le logiciel malveillant utilise MS17-010 aussi connu sous le nom "EternalBlue" (un exploit de la NSA rendu public par Shadow Brokers) pour frapper toute personne à travers le réseau qui n'avait pas mis à jour et corrigé cette vulnérabilité. Celle-ci touche le protocole SMB (Server Message Block) de partage de fichiers, qui est généralement grand ouvert au sein des réseaux organisationnels et facilite malheureusement la diffusion rapide de cette attaque.

Du côté de SentinelOne, on souligne la grande violence de l’attaque de vendredi, débutant par l'Europe avant de se répandre rapidement dans le monde entier. « À partir de 13h, heure du Pacifique, on estimait que plus de 57.000 systèmes dans plus de 74 pays avaient déjà été touchés ».

Qui est touché ?

Pour WatchGuard, WannaCry n’infecte que les ordinateurs tournant sur d’anciennes versions de Windows, en premier lieu Windows XP, qui n’est plus mis à jour par Microsoft. Windows 10, par exemple, n’est pas touché.

Il apparaît que seules ont été touchées les entreprises et organisations qui :- N’ont pas mis à jour l’OS Windows de leurs systèmes avec le correctif MS-017-010, disponible depuis mars 2017, pour corriger la faille.

- Ne disposent pas d’une passerelle antivirus de nouvelle génération capable, si elle a été correctement mise à jour, de détecter WannaCry.

- Ne disposent pas d’une solution de protection contre les menaces avancées, appelées APT ou ‘zero day’, capables d’identifier les malwares temporairement non détectables par les passerelles antivirus.

- Ne disposent pas d’une solution de prévention contre les intrusions (IPS) performante et à jour, capable d’identifier la faille dans Windows que WannaCry utilise pour se diffuser dans les réseaux.

Mesures réactives

Comme l’indique l’Anssi, « Il existe des moyens de prévenir et de remédier à ce rançongiciel ». Si le code malveillant est découvert sur vos systèmes, l’Agence conseille de :

- déconnecter immédiatement du réseau les équipements identifiés comme compromis. L’objectif est de bloquer la poursuite du chiffrement et la destruction des documents partagés ;

- alerter le responsable sécurité ou le service informatique au plus tôt ;

- sauvegarder les fichiers importants sur des supports amovibles isolés. Ces fichiers peuvent être altérés ou encore être infectés. Il convient donc de les traiter comme tels. De plus, les sauvegardes antérieures doivent être préservées d’écrasement par des sauvegardes plus récentes ;

- ne pas payer la rançon. Le paiement ne garantit en rien le déchiffrement de vos données et peut compromettre le moyen de paiement utilisé (notamment carte bancaire).

F5 Network confirme : « l'objectif évident est de mettre à jour et de patcher rapidement, la plupart des entreprises s'attellent probablement à la tâche en urgence ». C'est là que les couches secondaires de défense peuvent faire gagner du temps en permettant de verrouiller le trafic Internet entrant et le trafic latéral, au travers des réseaux. L'entreprise peut ainsi bloquer ou restreindre les ports TCP 22, 23, 3389, 139 et 145 ainsi que UDP 137 et 138. Elles peuvent également en profiter pour vérifier que les sauvegardes sont bien paramétrées et complètes.

Une attaque qui pourrait encore frapper…

Les experts craignaient de nouvelles perturbations dès ce lundi, à l'ouverture des ordinateurs éteints depuis vendredi. Les pirates pourraient également revenir à la charge en changeant le code, les attaques pourraient alors se révéler impossible à arrêter ! Au moment où nous écrivons ces lignes, rien n’est venu confirmer cette crainte.

Chez les membres du Cigref, le risque est pris très au sérieux. « Certaines (grandes entreprises et administrations françaises membres du CIGREF) ont activé leur cellule de crise cyber afin d’établir un diagnostic complet de l’état de leurs systèmes d’information, lancer les mises à jour de sécurité qui pourraient se révéler nécessaires et préparer le traitement d’éventuelles alertes qui se manifesteraient ».