Une analyse du paysage des menaces mobiles en 2022 montre que l’Espagne et la Turquie sont les pays les plus ciblés par les campagnes de logiciels malveillants. Un mélange de trojans bancaires, récents et plus classiques, cible de plus en plus les appareils Android pour réaliser des fraudes.

« Le leitmotiv le plus inquiétant est l’attention croissante portée à la fraude sur les appareils mobiles », indique la société néerlandaise de cybersécurité ThreatFabric qui a publié son rapport.

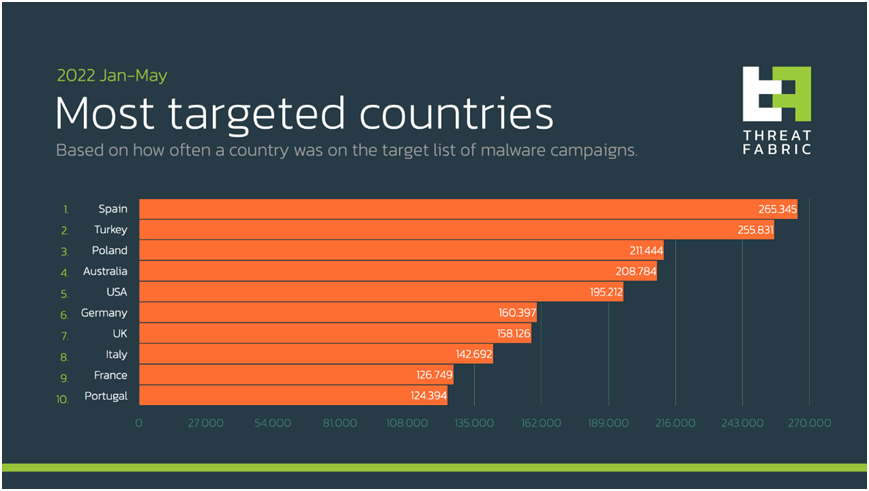

Les possesseurs de smartphone sous Android résidant en Espagne et en Turquie sont les plus touchés. Parmi les autres pays fréquemment visés figurent la Pologne, l’Australie, les États-Unis, l’Allemagne, le Royaume-Uni, l’Italie, la France et le Portugal.

Mais le plus important est l’explosion de ce type de menace. « Rien qu’au cours des cinq premiers mois de 2022, on a constaté une augmentation de plus de 40 % des familles de logiciels malveillants qui abusent du système d’exploitation Android pour effectuer des fraudes en utilisant l’appareil lui-même, ce qui rend presque impossible leur détection à l’aide des moteurs de notation de fraude traditionnels », avertit ThreatFabric.

Les trojans ciblent de plus en plus les applications bancaires comme le constate une autre étude publiée récemment par Zimperium. Une évolution déjà constatée début 2021 par l’éditeur Doctor Web.

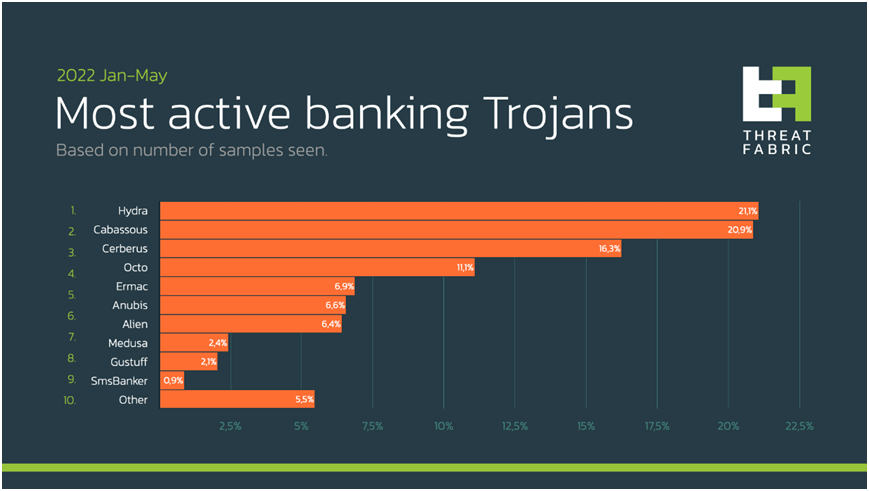

Hydra, FluBot (alias Cabassous), Cerberus, Octo et ERMAC représentaient les trojans bancaires les plus actifs sur la base du nombre d’échantillons observés au cours de la même période.

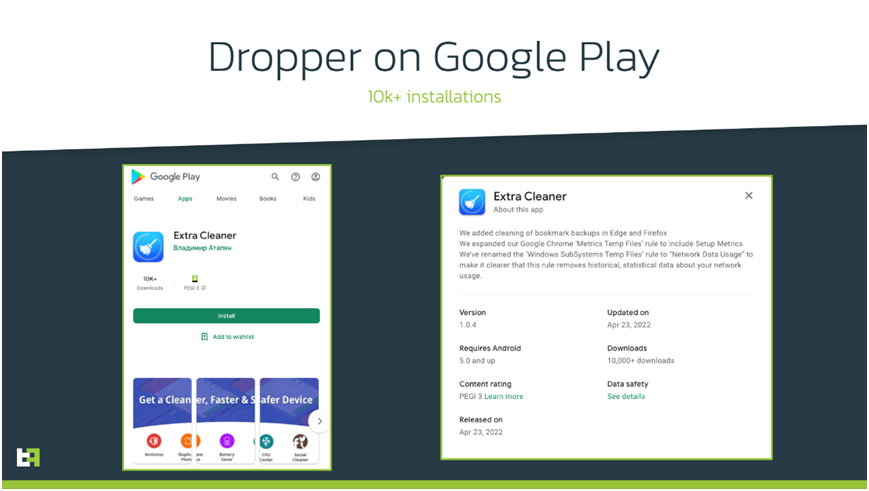

Cette tendance s’accompagne de la découverte constante, sur Google Play Store, de nouvelles applications « dropper » qui, sous l’apparence d’applications de productivité et d’utilité apparemment inoffensives, distribuent des logiciels malveillants.

Autre constat inquiétant, des chevaux de Troie bancaires ont également été observés en train de mettre à jour leurs capacités, Octo ayant conçu une méthode améliorée pour voler les informations d’identification à partir d’écrans superposés avant même qu’elles ne soient soumises.

« Cela permet d’obtenir les informations d’identification même si la victime se doute de quelque chose et ferme la superposition sans appuyer sur le faux bouton de connexion présent sur la page de superposition », expliquent les chercheurs de ThreatFabric.

ERMAC, qui est apparu en septembre dernier, a reçu des améliorations notables qui lui permettent de récupérer les phrases d’amorçage de différentes applications de portefeuille de crypto-monnaies de manière automatisée en tirant parti du service d’accessibilité d’Android.

Ce service est d’ailleurs le talon d’Achille d’Android car il permet aux acteurs de la menace d’exploiter l’API légitime pour proposer aux utilisateurs peu méfiants de faux écrans superposés et capturer des informations sensibles.

L’année dernière, Google a tenté de s’attaquer au problème en veillant à ce que « seuls les services conçus pour aider les personnes handicapées à accéder à leur appareil ou à surmonter les difficultés découlant de leur handicap puissent déclarer qu’ils sont des outils d’accessibilité », rappelle ThreatFabric.

Avec Android 13, en limitant l’accès à l’API pour les apps que l’utilisateur a téléchargé depuis l’extérieur d’un app store, Google rend plus difficile l’utilisation abusive du service par des apps potentiellement dangereuses.

Mais selon, ThreatFabric a constaté qu’il était possible de contourner ces restrictions de manière triviale au moyen d’un processus d’installation modifié, ce qui suggère la nécessité d’une approche plus stricte pour contrer de telles menaces.

Il est donc recommandé de s’en tenir au téléchargement d’applications depuis le Google Play Store, d’éviter d’accorder des autorisations inhabituelles à des applications qui n’ont aucune raison de les demander (par exemple, une application de calculatrice qui demande à accéder aux listes de contacts) et de se méfier de toute tentative de phishing visant à installer des applications malveillantes.