Les attaques récentes et réussies sur les systèmes d’information de grands groupes ont exposé les failles des mécanismes conventionnelles de détection et de réponse. Pour y répondre, les acteurs du marché entendent intégrer les mécanismes de protection au cœur des systèmes.

En fait, les approches de détection pure (par exemple, basées sur des bacs à sable ou des pipelines d’analyse) ne sont pas suffisantes, car lorsque la chance permet d’isoler et d’analyser un échantillon, il est déjà trop tard pour plusieurs utilisateurs. De plus, les rançongiciels modernes mettent en œuvre plusieurs techniques, dont le chiffrement, pour empêcher la détection par les anti-maliciels et les outils de détection et de réponse.

La complexité des environnements IT, de plus en plus hétérogènes, le shadow IT dû au télétravail, l’IoT et l’Edge computing, conjugués à la multiplication des attaques par rançongiciels soulignent la nécessité de développer des mécanismes de protection multicouches pour parer aux attaques les plus sophistiquées et furtives. Les fabricants, les fondeurs et les éditeurs se tournent vers des solutions qui agissent chacune à son niveau : applications, systèmes d’exploitation, matériel de traitement enfoui (puces, microcontrôleurs, jeux de puces, SoC…) et des données (ordinateurs, smartphones, systèmes de stockage…) et infrastructure réseau.

Étendre la protection au cœur des systèmes

Pendant longtemps la sécurité des systèmes et des données a reposé sur des systèmes externes ou internes incomplets. La couverture sécuritaire ne protégeait pas toutes ces couches précitées. Pour préserver la confiance dans les systèmes d’information et étendre cette protection multicouche, les acteurs du marché entendent pousser un peu plus les technologies de sécurité au cœur des systèmes (PC, serveurs, smartphones, IoT…).

La résilience et l’autoréparation grâce à l’IA et à l’apprentissage automatique connaissent leurs premières itérations dans les systèmes de détection et de réponse. Sur le front matériel, l’idée d’intégrer des mécanismes de protection dans les processeurs ou des processeurs spécialisés (Asics ou jeux de puces) n’est pas nouvelle. Le chiffrement ou les mécanismes empêchant l’exécution de code malveillant font partie des fonctions des processeurs depuis les années 90. De leur côté, les systèmes d’exploitation intègrent de plus en plus des mécanismes de contrôle de l’exécution du code pour détecter les corruptions possibles du système.

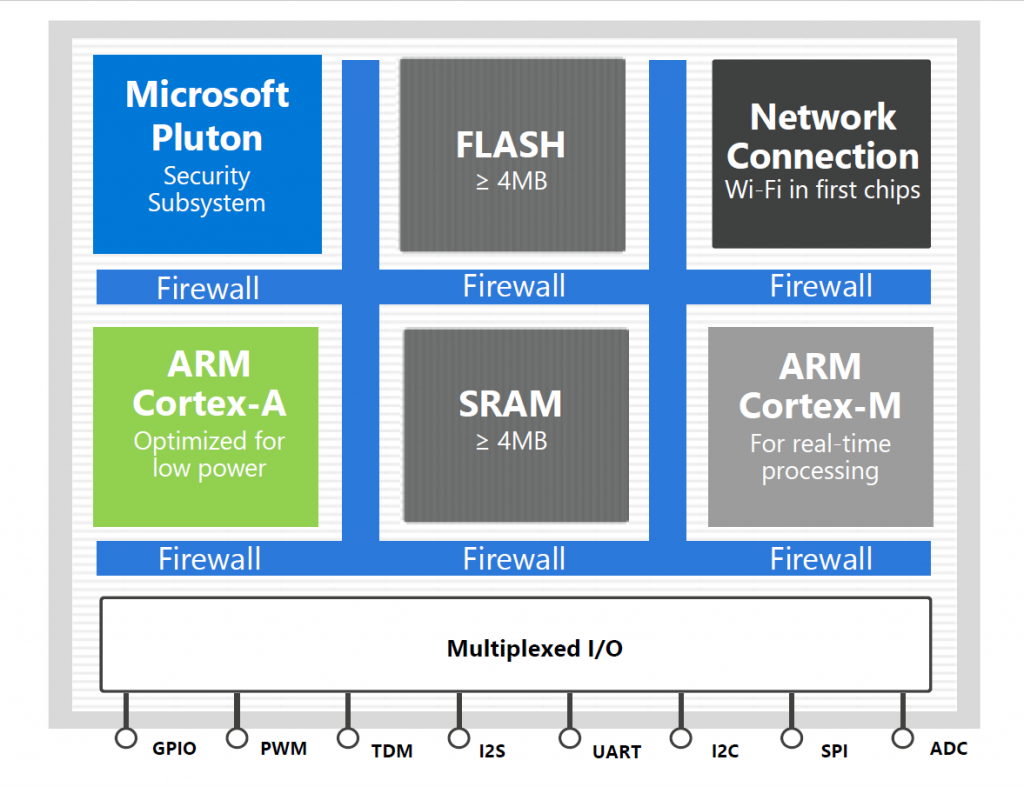

L’initiative de Microsoft qui développe une plateforme de sécurité matérielle, aussi bien pour les terminaux Windows, que pour l’IoT dans le cloud Azure. Une initiative qui repose sur cette approche trine. La première couche au cœur du système repose sur le système d’exploitation Azure Sphere sécurisé afin de créer une plateforme fiable pour l’IoT. La couche suivante se compose de puces spécialisées, soit un microcontrôleur ou un processeur. L’éditeur vient d’annoncer la disponibilité de son processeur spécialisé Pluton développée en collaboration avec AMD, Intel et Qualcomm. Cette technologie de sécurité « chip-to-cloud », utilisée dans Xbox et Azure Sphere, permettra de sécuriser les PC sous Windows et sera disponible pour les partenaires OEM.

Pour les entreprises, ces solutions de sécurité enfouies dans les systèmes d’information et les appareils (PC, smartphones, IoT…) permettront de compléter efficacement les contre-mesures qu’elles utilisent sur l’ensemble de l’infrastructure informatique. La confiance dans les systèmes informatiques, de plus en plus distribués, en dépend.