Le spécialiste en cybersécurité RiskSense propose une étude sur les ransomware en Entreprise. Il fait le tour des vulnérabilités qui peuvent entraîner l’installation de malwares au sein d’un Système d’Information. Le nouveau dicton « on ne peut combattre que ce que l’on connaît » s’applique remarquablement bien dans ce cas.

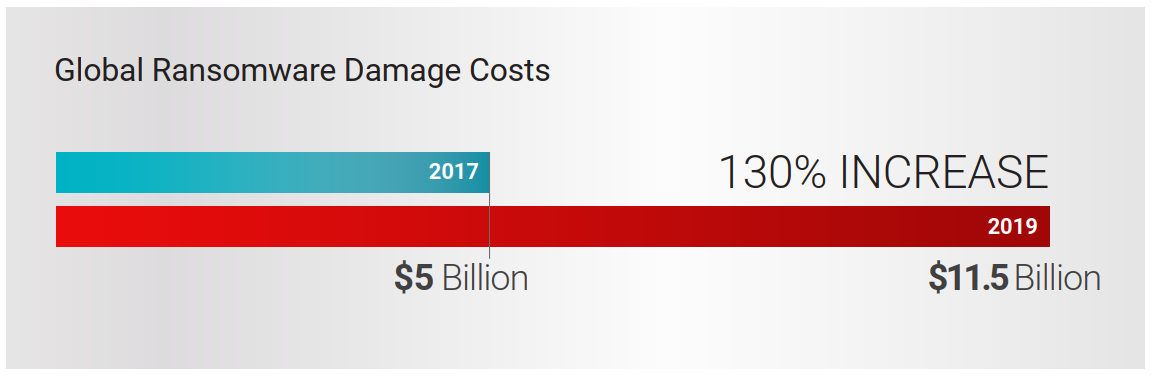

Le ransomware est une des menaces les plus ravageuses selon RiskSense. L’objectif d’un programme de ce type est d’empêcher le business comme l’opérationnel de fonctionner. L’idée ici n’étant pas de vendre des données au plus offrant mais bien de récupérer de l’argent en rendant le contrôle de ses données à une entité. Le spécialiste en sécurité en profite pour rappeler que même les assurances « lâchent » les entreprises sous prétexte qu’il est impossible d’attribuer l’attaque à quiconque.

Ainsi se battre contre les ransomwares devient une priorité et pour ce faire, une entreprise doit savoir colmater les faiblesses et vulnérabilités que visent ces ransomwares tout comme mettre en place des outils de détection et réponse, sans oublier les plans de sauvegarde et restauration des données.

Pour RiskSense, il faut en premier lieu établir une liste de ce qu’il faut patcher en tenant compte des index d’exploitation fournis par les éditeurs et autres spécialistes (tel le Sans) qui donnent une idée de la dangerosité du ransomware.

Construire une défense appropriée

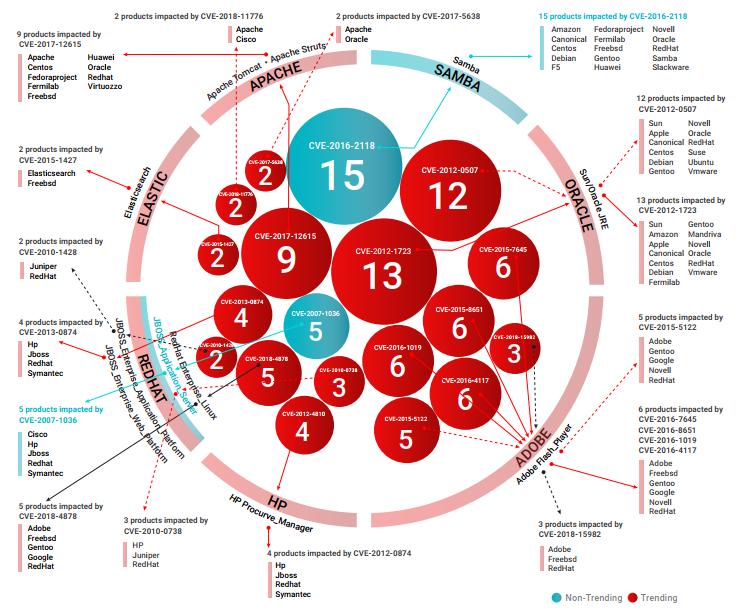

Une analyse des familles de ransomware donne une idée des vulnérabilités visées dans le Système d’Information, SI. Pour commencer, en se basant sur les CVEs (Common Vulnerabilities and Exposures) fournies par l’organisme fédéral US MITRE recensant toutes les failles officiellement découvertes et déclarées : une entreprise doit savoir où et comment déployer ses correctifs. Ensuite RiskSense donne des informations sur les familles de ransomware ayant des vulnérabilités communes. Puis l’étude se focalise sur les principaux fournisseurs de logiciels et les biens des entreprises qui sont ciblés par un ransomware. Enfin l’étude s’achève sur les recherches de RiskSense en termes de vulnérabilités utilisées dans les campagnes de ransomwares ainsi que sur les tendances des menaces détectées et encore dans la nature (sans correctif). Des informations qui permettront à chacun de se concentrer sur les menaces les plus préoccupantes.

Priorité aux biens à forte valeur ajoutée

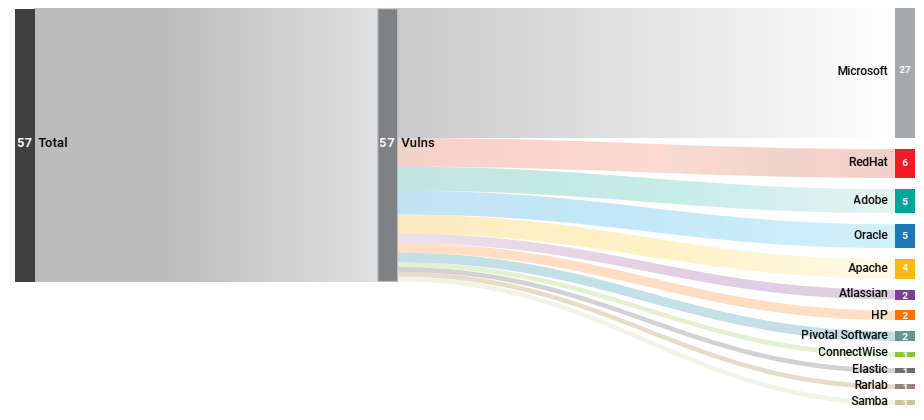

RiskSense a examiné de près les 57 vulnérabilités les plus exploitées par les ransomwares et 63% des CVEs analysés (soit 36 sur 57) étaient relatifs à des actifs à forte valeur ajoutée tels que les serveurs, les serveurs d’applications et les outils de collaboration.

Il est à noter que 31 d’entre elles ont été exploitées (alors qu’elles n’ont pas encore de correctifs) entre 2018 et 2019 : des versions de Windows Server (5), Oracle JRE et WebLogic Server (5), des serveurs d’applications JBOSS/RedHat (4), Apache Strut et Tomcat (3), Spring data (1), Atlassian’s Confluence (1), et Elasticsearch (1). Pour RiskSense, ce type de Ransomware est totalement différent de ceux ciblant les PME ou le grand public. Ils sont quasi dédiés à n’attaquer que des grandes structures.

Les exploits sont éternels

L’étude rapporte que la faille MS17-010, faille Microsoft comme son immatriculation l’indique, issue des laboratoires de la NSA, a été exploitée par WannaCry, Ryuk, SamSam, Satan etc. Une vulnérabilité à laquelle on a adjoint des fonctions de propagation propres au virus-ver. Ainsi l’attaquant peut se déplacer de serveur en serveur via le réseau. Pourquoi et comment retrouve-ton encore dans la nature une vulnérabilité si connue ? Tout simplement parce que les entreprises n’appliquent toujours pas systématiquement leurs correctifs ...

Anciennes Vulnérabilités toujours très actives

Alors que les entreprises se concentrent sur les nouvelles vulnérabilités, ce sont les anciennes, certaines datant de 2010, qui continuent à être à la mode. 18 de ces vulnérabilités analysées par RiskSense sont de 2015 et avant alors que 16 d’entre elles ont été vues entre 2018 et 2019. Les familles Grandcab, SamSam et Sodinokibi les ciblent tout particulièrement.

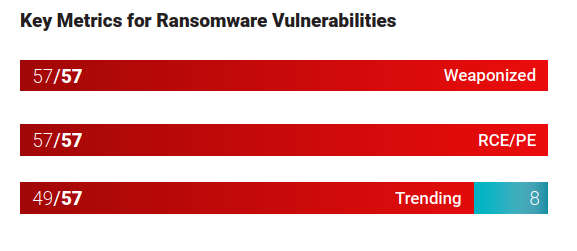

Vulnérabilités avec possibilité d’exécution à distance

Sur les 57 vulnérabilités étudiées, toutes sont capables d’exécuter un programme à distance (RCE, Remote Code Execution) ou d’effectuer une élévation de privilège (PE, Privilege Escalation). Il est clair que ces types de vulnérabilités doivent avoir des niveaux de priorité élevée pour les administrateurs du SI.

Indice de dangerosité trompeur

Mais attention, RiskSense rappelle que l’indice de dangerosité connu sous le nom de CVSS (Common Vulnerability Scoring System, basé sur une échelle de 0 à 10) n’est pas toujours à prendre au pied de la lettre. En effet certaines vulnérabilités cotées faiblement (24 ici sur 57 avec des indices parfois inférieurs à 3) sont pourtant largement répandues dans la nature et des ransomwares les utilisent pour atteindre notamment des serveurs RedHat, Microsoft, Apache ou Oracle.

Top 10 des Vulnérabilités exploitées par les Ransomwares

Elles représentent de ce fait les priorités absolues en matière de déploiement de correctifs. Le schéma donne une image qui permet d’englober en un coup d’oeil les trous par éditeur et logiciels affectés chez chacun.

- 4 vulnérabilités sont utilisées par plusieurs familles de ransomware et visent plusieurs éditeurs

- 9 vulnérabilités ciblent des serveurs

- 4 CVE remontent à 2015 ou avant dont 2 qui possèdent un indice de dangerosité inférieur à 5 ce qui risque de les faire négliger par l’IT.