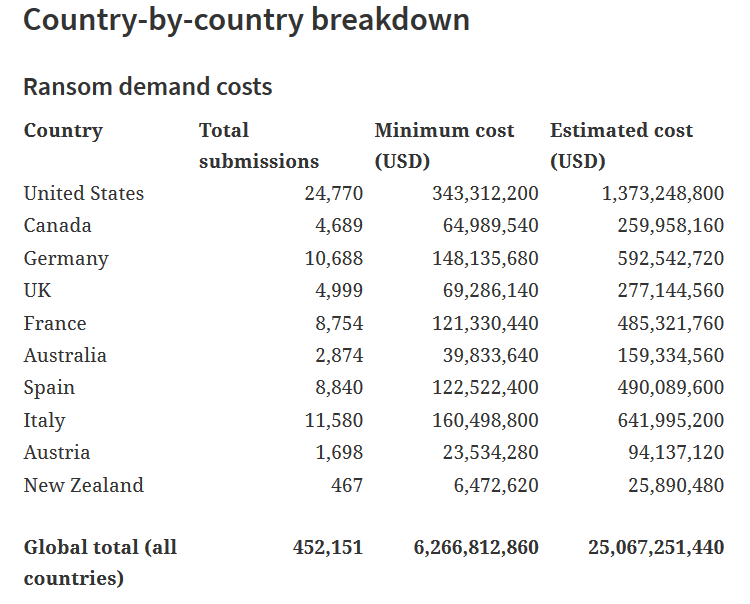

Selon un rapport d’Emsisoft, les attaques par rançongiciels sont un juteux business ! Cet éditeur néo-zélandais de logiciels de sécurité a examiné le nombre d'attaques contre les secteurs public et privé dans un certain nombre de pays.

Son étude repose sur le nombre d'incidents déclaré auprès d’ID Ransomware, un service en ligne permettant d'identifier en quelques secondes le type de ransomware ayant infecté une machine.

Chaque soumission à ce service représente un incident confirmé, et il y a eu un total de 452 151 soumissions en 2019. La moitié des demandes d’identification adressées à ID Ransomware concernaient le code malveillant appelé STOP (parfois appelée DJVU). Repéré pour la première fois fin 2018, STOP/DJVU s'est développé pour inclure des dizaines de variantes.

STOP cible principalement les particuliers et il est souvent distribué via des sites de torrents. Il est généralement dissimulé dans des applications telles que les cracks de logiciels et les générateurs de clés.

Le montant des rançons explose

Selon Emsisoft, seulement un quart des organisations des secteurs public et privé touchées par les logiciels de rançon utilisent ID Ransomware.

La demande moyenne de rançon atteint de 84 000 dollars selon Coveware. Au quatrième trimestre de 2019, le montant moyen de la rançon a augmenté de 104 %, passant de 41 198 dollars au troisième trimestre de 2019 à 84 116 dollars.

Alors que le montant médian de la rançon au quatrième trimestre était de 41 179 dollars, le doublement de la moyenne reflète la diversité des cybercriminels qui attaquent activement les entreprises.

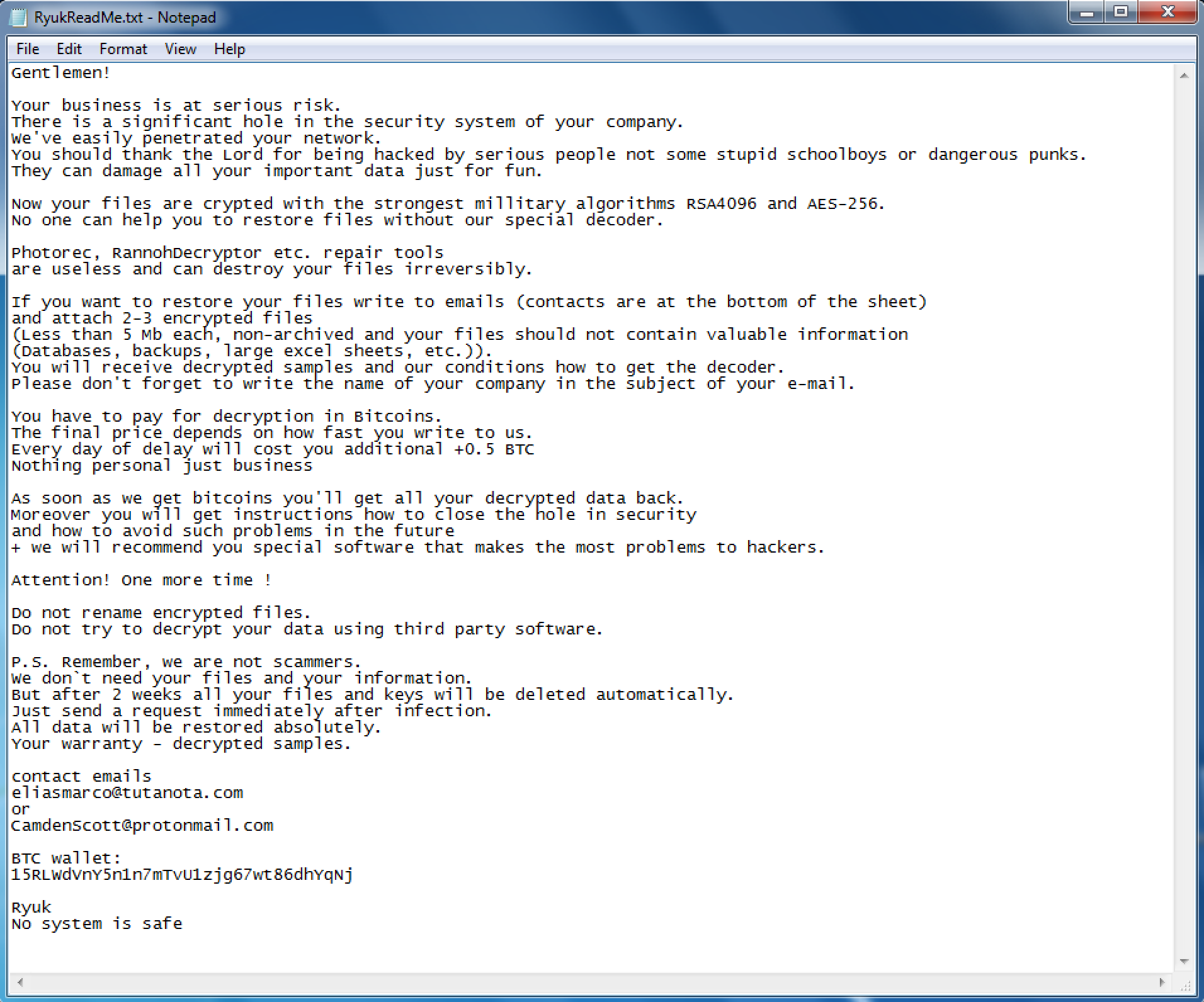

Certaines variantes, comme Ryuk (dont le code était presque identique à une autre famille de ransomware, Hermes, selon Check Point) et Sodinokibi, ont ciblé de grandes entreprises pour « optimiser » leur attaque.

Ainsi, certaines rançons des campagnes très ciblées de Ryuk (capture ci-dessus fournie par Check Point) ont atteint 780 000 dollars. À l'autre extrémité du spectre, Dharma, Snatch et Netwalker se focalisent sur des petites entreprises avec un nombre élevé d'attaques, mais avec de faibles montants (1 500 $).

Dès lors, le cout global de ce type d’attaque est largement supérieur à celui de la rançon exigée. En 2014, Gartner l’avait estimé à 5 600 dollars par minute. En 2020, ils sont certainement beaucoup plus élevés si l’on se réfère aux informations fournies par des entreprises victimes de ransomware.

Ainsi, Norsk Hydro a estimé ses pertes liées aux logiciels de rançon à plus de 50 millions de dollars. En France, une étude de Vanson Bourne pour Sophos avait évalué, en 2018, l’impact financier moyen à 175 000 euros.

Source : Emsisoft