La veille sur les CVE (Common Vulnerabilities and Exposures) à savoir la liste publique de failles de sécurité, doit s’accompagner de la mise en place rapide des correctifs idoines afin d’éviter leur utilisation par les attaquants. Une évidence mais qui peut s’expliquer, notamment, par le fait que les équipes de sécurité doivent gérer une pléthore de logiciels et services.

L’éditeur Rapid 7 a publié un rapport instructif à ce sujet. Ainsi, le « temps écoulé avant exploitation connue » s'est considérablement réduit au cours des trois dernières années, en grande partie à cause de ce type de problème. Plus précisément, 53 % des nouvelles vulnérabilités ont été exploitées jusqu'au début de 2024 avant que les éditeurs de logiciels ne mettent en œuvre des correctifs.

Autre point saillant, près d’un quart (23 %) des attaques de type « zero-day » (sans correctif connu) sont planifiées par un seul pirate qui peut compromettre des dizaines ou même des centaines d’organisations en une seule fois.

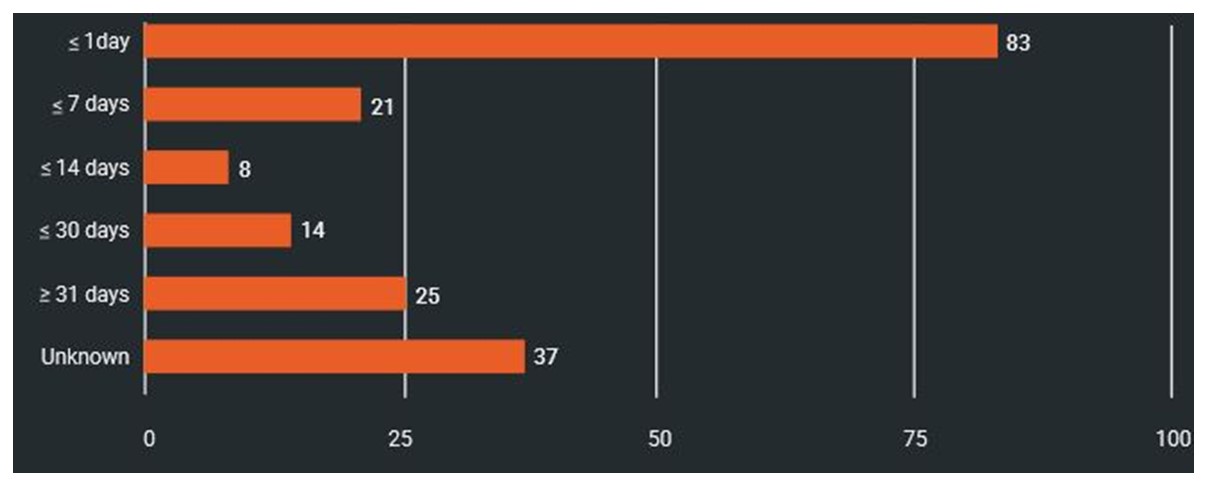

Le graphique ci-dessous montre le délai rapide d’exploitation d’une faille de sécurité zero day. Sur un total de 188 compromissions, 83 sont réalisées dès le premier jour. Un indicateur explicite de la dangerosité de ce type de vulnérabilité.

En 2023, plus de compromission découlent de vulnérabilités de type « zero-day » plutôt que de failles de type « n-day »

Pour la deuxième fois en trois ans, en 2023 les compromissions de type « zero-day » ont dépassé les vulnérabilités de type « n-day », à savoir les failles qui n’ont toujours pas reçu de correctifs, parfois pendant plus d’un mois, comme l’indique le graphique ci-dessus.Les compromissions massives résultant de l'exploitation de dispositifs de périphérie hors réseau d’entreprise ont presque doublé depuis le début de l'année 2023. De leur côté,

36 % des vulnérabilités exploitées à grande échelle se produisent dans les réseaux des organisations. Plus de 60 % des vulnérabilités analysées par Rapid7, présentes dans les équipements réseau en 2023, ont été exploitées sous forme de menaces zero-days.

Les corruptions de mémoire tels le stack overflow (saturation mémoire) et autres menaces de ce type sont toujours largement exploitées. Mais la plupart des CVE sont des failles plus simples et plus faciles à compromettre telles l'injection de commandes et les incidents d'authentification. A ce propos, noter que 41 % des incidents observés par Rapid7 en 2023 résultaient de l'absence ou de l'inapplication de l'authentification multifacteur (MFA) sur les VPN et les bureaux virtuels notamment.

Sur le terrain, et pour ne citer que ces deux exemples, la faille de contournement de l’authentification Ivanti Connect a été exploitée par un attaquant national et par la Chine. D’autre part, l’outil de transfert de fichiers GoAnywhere de Fortra a été compromis.

Les solutions de détection et la réponse des points d'accès (EDR) et un outil d’authentification (MFA) sont les éléments clés d'une stratégie de défense en profondeur. Cependant, la lutte contre les menaces cyber doit, bien entendu, associer les compétences en cybersécurité, trop rares, à la technologie.