Pour cette première édition du Semester Threat Report, la Purple Team de Gatewatcher (spécialisé dans la détection d’intrusions et de menaces avancées) on constate que Windows et Linux sont toujours très ciblés par les auteurs de menacescyber.

Malwares évolutifs

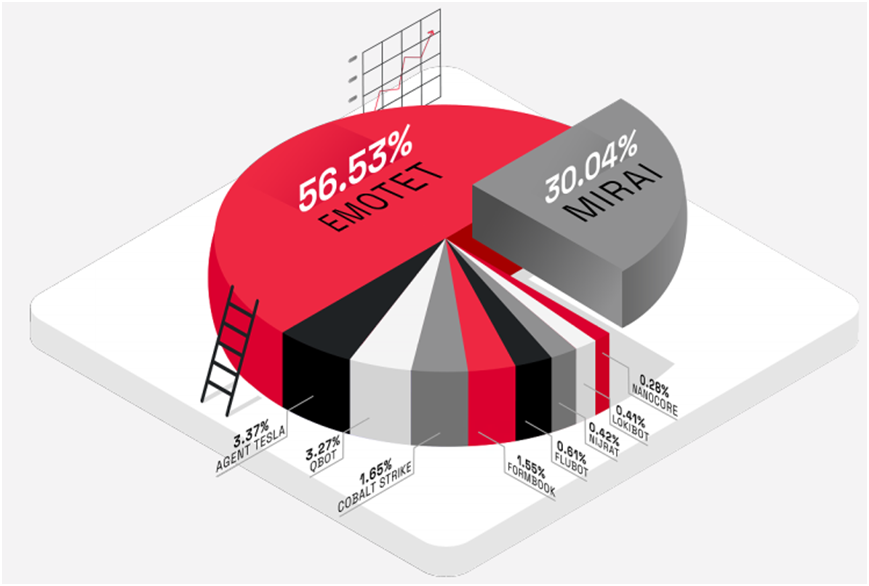

Mais surtout ce rapport note que certains malwares se distinguent ce semestre parleur évolution particulièrement dynamique sur la période (comme Emotet notamment).Mais c’est aussi le cas de Qbot, un voleur d’information très modulaire. Il s’est distingué par l’adaptation rapide de ses techniques d’infection en passant de Macros à des fichiers MSI, puis plus récemment à des fichiers LNK et d’URL de phishing provenant de sites légitimes (OneDrive, Google Drive). Et plus récemment avec l’utilisation de messageries instantanées comme Telegram ou Discord.

Un second malware a retenu l’attention de Gatewatcher sur la période : Il s’agit de Flubot, un malware Android ciblant principalement le système bancaire depuis 2 ans en Europe, Asie et Océanie.

Spécialisé dans le vol d’identifiants bancaires, il s’illustre également par sa capacité accrue à évoluer rapidement.

Enfin, en troisième position se trouve l’Agent Tesla. Ce cheval de Troie privilégie le secteur bancaire, énergétique et les transports. Gatewatcher a constaté qu’il exploite des vulnérabilités présentes dans son top 10 CVE (p.ex. CVE-2017-11882, CVE-2018-0802).

Gatewatcher précise également que de nombreux malwares sont aujourd’hui transmis via des documents Offices, et les macros qu’ils contiennent. Il s’agit souvent d’écrire un fichier sur le disque, puis de l’exécuter (soit un PE directement, soit le plus souvent un script shell qui extrait ou télécharge une payload et l’exécute).

Exploitations rapides des vulnérabilités

Plusieurs des TTP (Tactics, Techniques and Procedures) précédentes peuvent donc s’appliquer aux macros, qui constituent elles-mêmes la TTP 1137.L’équipe de Gatewatcher constate que « la quasi-totalité du top 10 concerne des vulnérabilités utilisées lors de la première étape d’infection et sont de type RCE (Remote Code Execution) ».

Et d’insister sur le fait que « l’écrasante majorité des vulnérabilités utilisées existent depuis plus de trois ans et ciblent, sans surprise, la suite Microsoft Office ». Et elles sont de plus en plus rapidement exploitées.

À peine une semaine après sa correction par Microsoft, la vulnérabilité CVE-2017-11882 (corruption de mémoire permettant l’exécution de code arbitraire dans Microsoft Office) avait été exploitée par APT34.

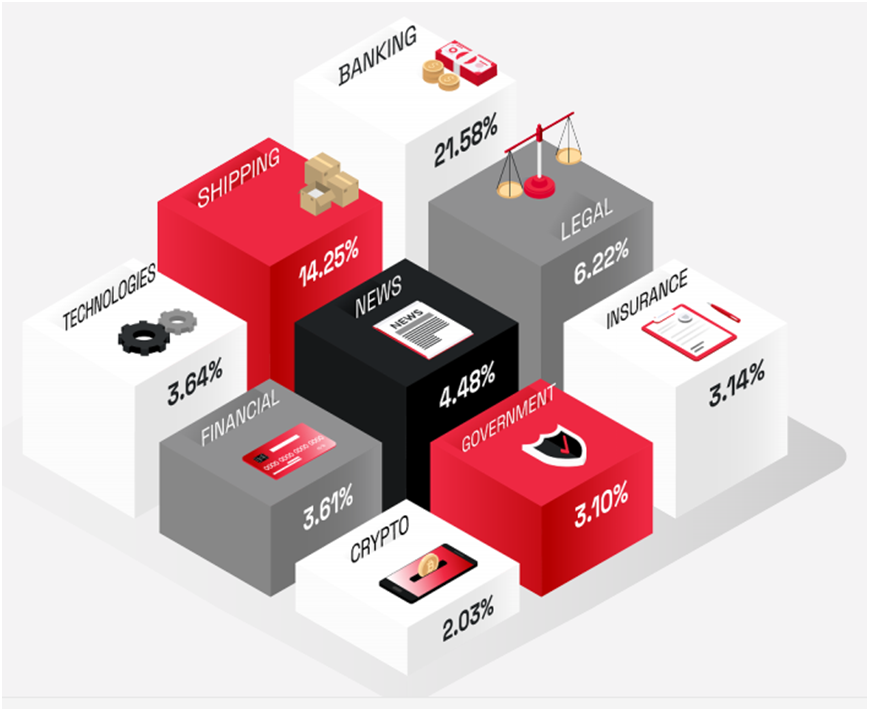

Enfin, concernant les secteurs les plus visés, le classement est sans surprise avec le secteur bancaire comme principale cible. « Bien que la motivation financière soit souvent la raison principale des attaques, l’interruption temporaire des médias ou d’un système bancaire, ainsi que l’accès à des données juridiques confidentielles ou gouvernementales sont aussi des objectifs bien présents », précisent les auteurs de ce rapport.

Lors des 6 premiers mois de l’année 2022, la Purple team de Gatewatcher a donc mis en évidence l’utilisation par les cyberattaquants de moyens déjà éprouvés depuis de nombreuses années.

« Les améliorations dans les domaines de la détection ou de la limitation de l’efficacité d’une attaque montrent aussi que les attaquants cherchent toujours de nouvelles méthodes originales ou innovantes pour atteindre leurs objectifs », rappelle Gatewatcher.