L’augmentation de la surface d’attaque ne concerne pas seulement les risques venant de l’extérieur, mais aussi de l’intérieur des compagnies. Les affaires d’ex-employés indélicats se multiplient et cette menace s’ajoute à celle des employés des fournisseurs ayant accès au SI des entreprises.

Comme certaines histoires l’ont déjà démontré, les attaques venant d’ex-employés peuvent causer des dommages considérables à une entreprise. Les employés malveillants peuvent exploiter des accès privilégiés dans le but de voler des données sensibles sur les personnes, les processus et la propriété intellectuelle de l’entreprise. Et cette menace ne vient pas seulement d’ex-employés mécontents ou vengeurs, mais aussi de la cupidité et des passions humaines les plus viles. D’après un chiffre publié par BeyondTrust, 30 % des attaques subies en 2019 proviendraient d’acteurs internes.

Un ancien employé de Cisco Systems a plaidé coupable cette semaine pour avoir piraté l’infrastructure cloud de la société et d’avoir supprimé 16 000 comptes Webex en 2018. D’après le communiqué du département de la justice américain, à la suite de cet incident, les 16 000 comptes WebEx ont été suspendus pendant deux semaines, ce qui a obligé Cisco à dépenser environ 1,4 M$ pour réparer les dommages et rembourser plus de 1 000 000 dollars aux clients concernés.

Dans un autre cas récent, c’est une tentative de corruption d’une employé de Tesla qui a été déjouée par le FBI. Un ressortissant russe a été arrêté aux États-Unis pour avoir tenté de soudoyer l’employé de l’entreprise travaillant pour Tesla dans le Nevada. L’accusé a été présenté devant un tribunal fédéral pour son rôle dans une tentative visant à recruter un employé pour introduire un logiciel malveillant dans le réseau informatique de celle-ci, extraire des données du réseau et extorquer une rançon à l’entreprise. Selon, le Département de la Justice, l’accusé a promis de verser à l’employé un million de dollars après l’introduction du maliciel.

Des attaques venants d’employés de fournisseurs

Pire encore, cette menace malveillante peut avoir d’autres sources que des ex-employés de la firme attaquée : elles peuvent venir de personnes associées à une organisation comme des contractants et des fournisseurs qui ont soit des accès privilégiés, soit des accès à des informations confidentielles concernant l’entreprise. Dans un environnement connecté et quelle que soit la chaîne de valeur et d’approvisionnement, les fournisseurs et les tiers sont essentiels aux organisations. Mais l’attaque peut aussi venir de là.

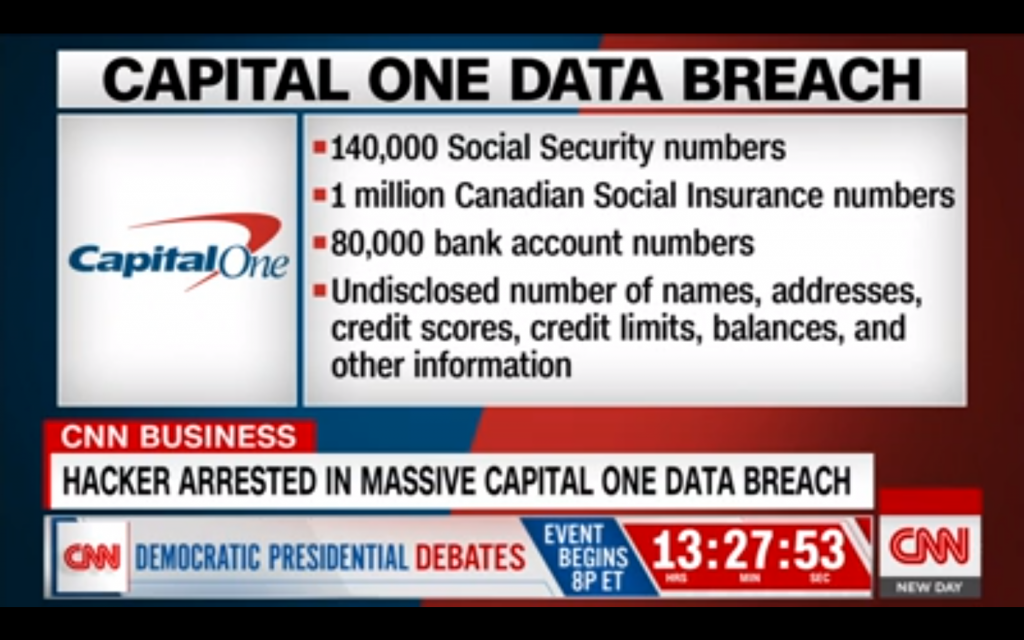

C’est ce qui s’est passé en mars 2019, lorsque la banque Capital One au Canada a subi une importante fuite de données après qu’une ex-employée d’AWS ait eu accès à 140 000 numéros de sécurité sociale, 1 million de numéros d’assurés sociaux canadiens et 80 000 numéros de comptes bancaires, en exploitant un pare-feu d’application web mal configuré. Outre l’affaire Capital One, l’accusée est soupçonnée d’avoir accédé aux informations de plus de 30 autres organisations aux États-Unis et en dehors de ce pays.

Améliorer les processus et la communication

Bien qu’il soit presque impossible de se prémunir d’attaques venant des employés de ses fournisseurs, il paraît beaucoup plus simple de déprovisionner les accès d’un employé qui a quitté l’entreprise. Apparemment non, puisque des attaques continuent d’avoir lieu de la part d’ex-employés. Une enquête menée par One Login, il existe deux raisons pour lesquelles ces ex-employés continuent de bénéficier des accès aux comptes de l’entreprise. Dans certains cas, il s’agit des processus de l’entreprise qui prennent trop de temps.

Déprovisionner les comptes d’un ex-employé peut prendre beaucoup de temps et un travail minutieux de traçage de ses comptes, ce qui n’est pas toujours à la portée des équipes surchargées de l’IT. Ceci dans un environnement complexe où les services informatiques doivent gérer de nombreux risques potentiels pour la sécurité : mots de passe, multiplicité des terminaux, informatique parallèle… Dans d’autres cas, ce peut être une mauvaise coordination entre la RH et l’IT. L’IT n’a tout simplement pas été avisée du licenciement d’un employé. Dans certains cas, les comptes d’un ex-employé sont simplement suspendus, ce qui laisse la possibilité de les réactiver et de les utiliser à nouveau pour des intentions malveillantes.