Les interfaces homme-machine (HMI) des systèmes d’acquisition et de contrôle des données industrielles (SCADA) des fournisseurs d’eau et d’énergie dans le monde pourraient être attaquées.

C’est une menace qui revient régulièrement, et nous rappelle que les secteurs de l’industrie ne sont pas à l’abri des cyber-attaques. En particulier les secteurs critiques de l'exploitation de l'énergie et de l'eau, et leur distribution aux ménages.

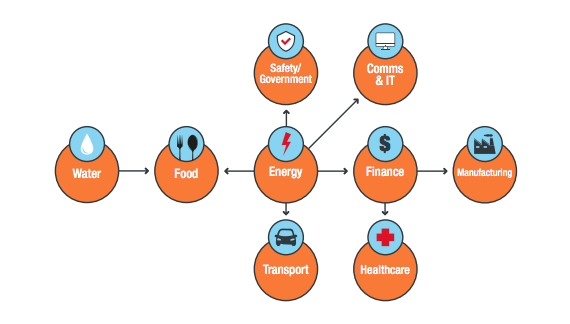

L’interdépendance des infrastructures critiques aux USA

Ces systèmes de contrôle industriel ICS (Industrial Control Systems) - qui fonctionnent en arrière plan de l’activité humaine et sont aujourd’hui pour certains qualifiés d’intelligents - sont particulièrement exposés. Une étude de Trend Micro particulièrement documentée vient confirmer la présence de lacunes dans les ICS et dans les HMI (Human Machine Interfaces). En accédant à une de ces interfaces, un cyberpirate peut non seulement voir toutes les informations relatives aux systèmes critiques, mais également interagir avec et abuser de ces interfaces.

Or, comme le constatent les experts de Trend Micro, une grande part des HMI sont d’anciens systèmes qui n’étaient pas conçus à l’origine pour être connectés au réseau. Aujourd'hui, cette connectivité est intégrée aux anciens systèmes opérationnels, qui sont mis en place depuis longtemps et s’avèrent très difficiles à mettre à jour (patch), ce qui amplifie les risques d’attaques.

Les HMI exposées

L’étude réalisée par Trend Micro sur les secteurs de l’hydraulique et de l’électrique révèle que la majorité des interfaces HMI ne réclament pas d’authentification de l’utilisateur, ce qui rend des fonctions comme ‘Start’, ‘Stop’, ‘Reset’, ‘Alarme’, ‘Parameter’, ou ‘Changes’ facilement accessibles à n’importe qui. Si un pirate accède à ces HMI exposées, il peut infliger des dommages et créer délibérément un incident industriel.

Parmi ces attaques, on retrouve des classiques comme :

- Les DDoS (Distributed Denial-of-Service) - des attaques facilitées par la présence des moteurs de recherche de composants IoT comme Shodan.io ou Censys.io, qui facilitent la découverte des devices ICS exposés.

- Les vulnérabilités - les équipements ICS présentent de nombreuses vulnérabilités dans le code, qui facilitent la compromission des systèmes, et qui se révèlent difficile à patcher, par la dispersion des localisations de ces équipements, parce qu’ils contrôlent des process qui ne peuvent être interrompus, et parce qu’une certaine mentalité industrielle consiste à laisser en place ce qui marche sans intervenir dessus !

- Les mouvements latéraux - les cyberattaques sont nombreuses à fonctionner sur un mode reconnaissance et infiltration d’autres ordinateurs afin d’élargir leur cible de systèmes. Une attaque sur un ordinateur sur un réseau va se répercuter sur les autres ordinateurs sur le même réseau et sur les réseaux auxquels ils sont connectés et identifiés via un serveur de base de données en back-end, dans un mouvement létal où la victime devient l’attaquant. C’est ainsi qu’une attaque peut venir d’outils ou de fonctionnalités légitimes exploités par les administrateurs IT, ce qui facilite la pénétration en profondeur et sans être détecté.

Notons également que les technologies opérationnelles ne sont généralement pas supervisées par des équipes informatiques ou de sécurité dédiées. La confusion qui règne au sein des entreprises quant aux personnes responsables de la protection des terminaux connectés augmente souvent le facteur de risque.

Une menace grandissante

Près de 400 alertes de vulnérabilité relatives à des systèmes SCADA ont été répertoriées en 2018, soit une hausse de 200% d'une année sur l'autre. Compte tenu de l’augmentation des nouvelles vulnérabilités décelées, les hackers pourraient tenter d’exploiter prochainement ces systèmes vulnérables...

Source : Livre blanc “Critical Infrastructures Exposed and at Risk: Energy and Water Industries” de Trend Micro (cliquer ici)

Image d’entête 822800892 @ iStock Photo krugli