Le démantèlement du groupe Lockbit en février 2024, à l’origine de nombreuses offensives, ne doit pas faire baisser la garde. Il fait suite aux opérations contre Conti en 2022, ALPH/BlackCat et HIVE. L’expérience démontre hélas que ces groupes se reconstituent sous d’autres noms. Dans son rapport annuel, l’ANSSI, bras armé de l’Etat pour la cybersécurité pointe les trois catégories de menaces qui ont sévi en France en 2023. D’une part, les opérations d’espionnage stratégique et industriel qui se maintiennent à un niveau élevé, notamment contre les entités qui produisent, hébergent ou transmettent des données sensibles. Les acteurs de la menace perfectionnent leurs méthodes pour éviter la détection et l’identification par les équipes de sécurité.

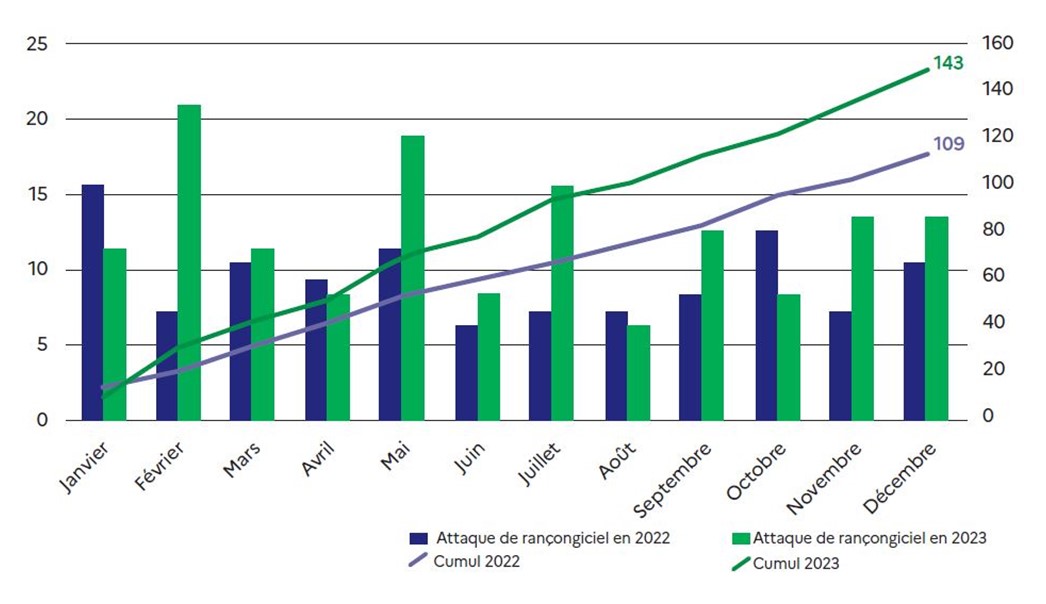

D’autre part, dans un climat géopolitique en tension lié aux différents conflits, les activités de déstabilisation ont connu un regain en 2023. Il s’agit, notamment, d’attaques par déni de service (DDoS), dont l’impact est certes limité mais toujours présent. Sont dans la cible, les secteurs de l’énergie, des transports, de la logistique et des télécommunications. De plus, malgré les efforts préventifs des responsables de la cybersécurité, les attaquants continuent d’exploiter des vulnérabilités non corrigées et la maîtrise de la sécurité du SI des victimes reste insuffisante. Enfin, comme indiqué dans le graphique ci-dessous, l’Anssi a constaté une augmentation en 2023 des attaques par ransomware.

Le cadre législatif se renforce mais reste à l’appliquer correctement et complètement

La directive Network and Information System Security (NIS 2) établit un cadre européen réglementaire commun en matière de cybersécurité s’appliquant aux États membres de l’UE afin qu’ils renforcent leurs capacités en matière de cybersécurité dans les secteurs critiques. NIS 2 entrera en vigueur en France au plus tard cette année. A cette directive s’ajoute le règlement DORA (Digital Operational Resilience Act) qui vise à renforcer la résilience numérique du secteur financier. Le Cyber Resilience Act qui s’applique au matériel et aux logiciels concerne, notamment, une obligation pour les fabricants et éditeurs d’éliminer les vulnérabilités.Les failles logicielles identifiées par l’Anssi figurent, typiquement, dans les bibliothèques largement utilisées comme log4j, jackson-databind ou les systèmes temps-réel. Des CVE (failles et vulnérabilités communes) ont été identifiées dans les produits et logiciels Microsoft, Cisco, Fortinet, VMware et autres.

Les jeux olympiques et paralympiques : des évènements à risques potentiels

L’Anssi prévient que les grands événements que seront les jeux olympiques et paralympiques de juillet à septembre 2024 constituent des cibles de choix pour les pirates. L’Agence enjoint les institutions et entreprises à revoir les fondamentaux de la sécurité numérique tels les tests de pénétration et audits automatisés de l’ANSSI ainsi qu’au développement des capacités de détection.Rappel récurrent, la mise en place d’une stratégie de sauvegarde des SI, ainsi que l’élaboration de plans de continuité et de reprise d’activité (PCA/PRA). Enfin, la sous-traitance de tout ou partie d’un système d’information à un prestataire de services doit obligatoirement inclure un volet de contrôle de la sécurité des services fournis.