« Les cyberattaques axées sur les dispositifs connectés à l'IoT représentent un défi supplémentaire pour les organisations d'infrastructures critiques en 2023, en raison du grand nombre d'appareils intelligents vulnérables qui peuvent être compromis à distance », soulignent les auteurs du rapport.

Les attaquants exploitent en effet les faiblesses de la sécurité des appareils ou profitent de paramètres mal configurés pour prendre le contrôle d'équipements vulnérables.

Wiper : une menace constante

Ces actions visent à voler des données confidentielles dans les systèmes connectés. Mais elles peuvent parfois provoquer des dommages physiques aux structures sous-jacentes, comme les bâtiments ou les réseaux d'énergie.Ainsi, trois grandes entreprises sidérurgiques iraniennes ont été touchées par une cyberattaque à la fin du mois de juin qui s'est poursuivie le mois suivant. Ces attaques, qui ont provoqué des perturbations du site web et des lignes de production, ont été revendiquées par un groupe d'hacktivistes surnommé Gonjeshke Darandethat.

Comme pour son précédent rapport, Nozomi rappelle que la guerre en Ukraine a eu un impact important sur la menace. Divers cyberattaquants exploitent des logiciels malveillants effaceurs (ou Wiper) ou des codes malveillants ICS pour cibler des protocoles OT spécifiques.

Ce rapport sur la sécurité du premier semestre 2022 présente en détail l'émergence de cinq nouveaux types de wipers et leurs effets sur les infrastructures critiques.

Les récentes cyberattaques contre des hôpitaux au cours de la seconde moitié de 2022 ont suscité de nouvelles craintes. Le 10 octobre 2022,une attaque par ransomware a frappé Common Spirit Health, le quatrième plus grand système de santé américain avec

140 hôpitaux affiliés. Cette attaque a entraîné des retards dans les opérations chirurgicales.

Identifiants par défaut…

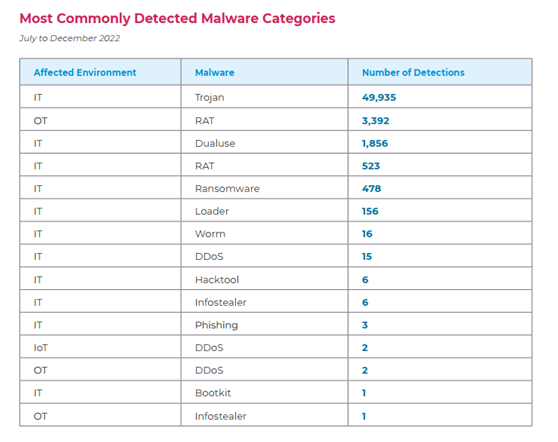

Concernant les nombreuses catégories de logiciels malveillants, elles varient en termes d'action et de mode de propagation. Au cours des six derniers mois, les chevaux de Troie ont été les plus couramment détectés. Nozomi relève aussi de nombreux virus ciblant l'OT et des logiciels malveillants DDos visant les dispositifs IoT.

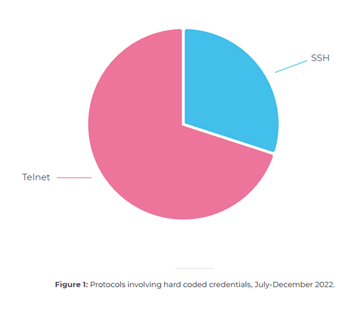

Ce rapport aborde aussi le protocole SSH qui a été conçu comme une alternative sécurisée à Telnet ; SSH et Telnet permettant tous les deux aux utilisateurs d'effectuer des modifications, de gérer des systèmes distants.

« Malgré les avantages du SSH, la majorité des organisations continuent d'utiliser Telnet dans leurs réseaux. Cela les expose aux attaques qui ciblent activement les appareils avec Telnet et qui ne sont pas corrigés ou qui n'ont pas de configuration VPN », lit-on dans ce rapport.

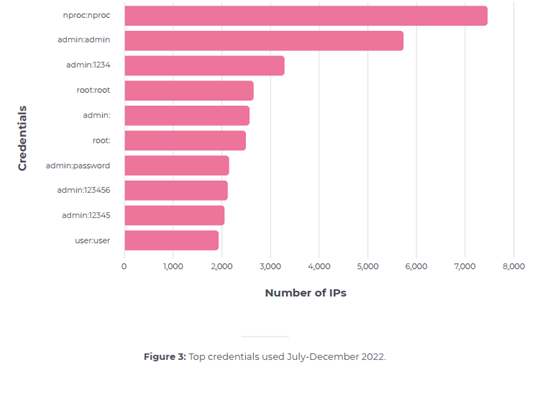

Enfin, Nozomi s’alarme encore de voir trop d’identifiants par défaut. Ils restent l'un des principaux moyens par lesquels les acteurs de la menace accèdent à l'IoT…

« Notre analyse a trouvé le même ensemble d'informations d'identification utilisé pour accéder à différents systèmes, mais avec une fréquence 2 ou 3 fois plus élevée par rapport au début de l'année 2022 », notent les auteurs de cette étude.