La dernière édition du rapport annuel BSIMM (Building Security In Maturity Model) de Synopsys est encourageante : 90 % des organisations membres interrogées ont établi des points de contrôle de la sécurité logicielle dans leur « Software Development Life Cycle ».

Autre point positif : une augmentation de 51 % des activités associées au contrôle des risques liés aux logiciels libres au cours des 12 derniers mois, ainsi qu’une augmentation de 30 % des organisations créant et maintenant une nomenclature des logiciels (SBOM-Software Bill of Materials).

Lancé en 2008, le BSIMM est un outil permettant de créer, de mesurer et d’évaluer les initiatives de sécurité logicielle. Il s’appuie sur un modèle basé sur des données qui exploite le plus grand ensemble de données de l’industrie sur les pratiques de cybersécurité dans le monde.

Le BSIMM est un standard ouvert qui comprend un cadre basé sur les pratiques de sécurité logicielle, qu’une organisation peut utiliser pour évaluer et faire mûrir ses propres efforts en matière de sécurité logicielle.

Outils automatisés de sécurité logicielle

Les données du BSIMM proviennent d’entretiens menés avec les entreprises membres lors d’une évaluation du BSIMM. Après chaque évaluation, les données d’observation sont rendues anonymes et ajoutées au pool de données BSIMM, où une analyse statistique est effectuée pour mettre en évidence les tendances dans la façon dont les entreprises BSIMM sécurisent leurs logiciels.Les résultats de cette cuvée 2022notent la mise en œuvre d’une approche « shift everywhere » pour effectuer des tests de sécurité automatisés et continus tout au long du SDLC et gérer les risques sur l’ensemble de leur portefeuille d’applications.

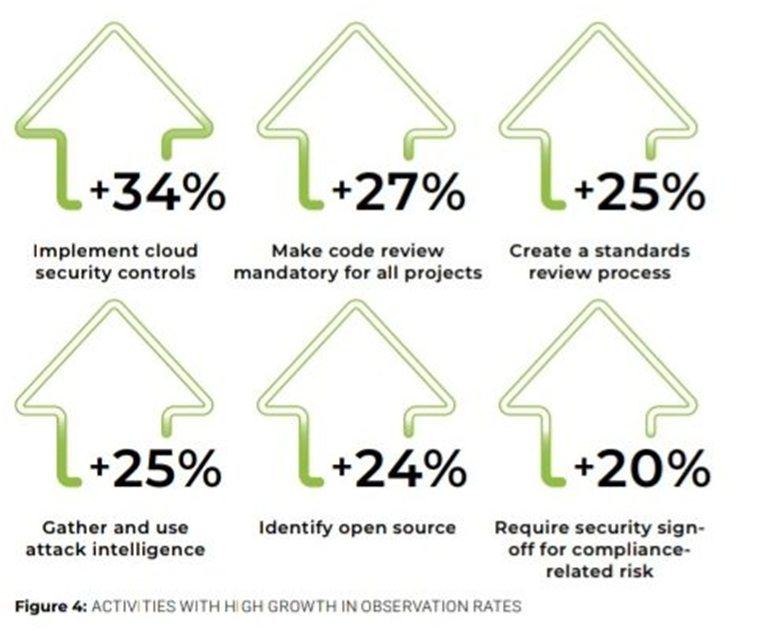

Autre constat positif, le taux d’observation des six activités ci-dessous a augmenté de 20 % ou plus dans les observations BSIMM13 par rapport à l’année dernière. Il s’agit des activités suivantes :

Qu’ils soient utilisés pour les tests statiques ou dynamiques ou pour l’analyse de la composition du logiciel, les outils automatisés de sécurité logicielle peuvent aider à remédier aux défauts et à identifier les vulnérabilités connues dans un logiciel, que celui-ci ait été développé en interne, qu’il s’agisse d’un logiciel tiers commercial ou d’un logiciel libre.

Qu’ils soient utilisés pour les tests statiques ou dynamiques ou pour l’analyse de la composition du logiciel, les outils automatisés de sécurité logicielle peuvent aider à remédier aux défauts et à identifier les vulnérabilités connues dans un logiciel, que celui-ci ait été développé en interne, qu’il s’agisse d’un logiciel tiers commercial ou d’un logiciel libre.

Ce rapport annuel BSIMM insiste aussi sur la nécessité de collecter et de combiner les données provenant des outils de test de sécurité et d’utiliser ces données pour créer et appliquer des politiques de sécurité logicielle.

Autre recommandation : abandonner les approches manuelles à forte intensité humaine au profit d’approches automatisées plus efficaces, cohérentes et reproductibles.

« Dans la mesure du possible, remplacez les activités manuelles telles que le pentesting ou l’examen manuel du code par des tests plus petits, plus rapides et pilotés par pipeline, chaque fois que l’occasion se présente de vérifier un logiciel », lit-on dans ce rapport.