Une étude de Palo Alto Networks indique que 89 % des décideurs informatiques dans le monde ont déclaré que le nombre de ces dispositifs sur le réseau de leur entreprise avait augmenté au cours de l'année dernière, plus d'un tiers (35 %) faisant état d'une augmentation significative. D’où une surface d'attaque plus large…

La pandémie de COVID-19 a accéléré l'adoption des dispositifs IoT. Et cette tendance ne devrait pas ralentir. Selon IDC, il y en aura 41,6 milliards en 2025.

L'unité 42 de Palo Alto a examiné l'écosystème actuel de la chaîne d'approvisionnement et des capteurs connectés. Elle constate des menaces et des faiblesses à plusieurs niveaux qui ont un impact sur les supply chains.

Une bonne compréhension des risques et des exemples réels au niveau des équipements, des firmwares (qui utilisent des bibliothèques ou des composants obsolètes), des opérations et des vulnérabilités peut aider à développer efficacement des stratégies de contrôle et d'atténuation des risques, selon cette équipe.

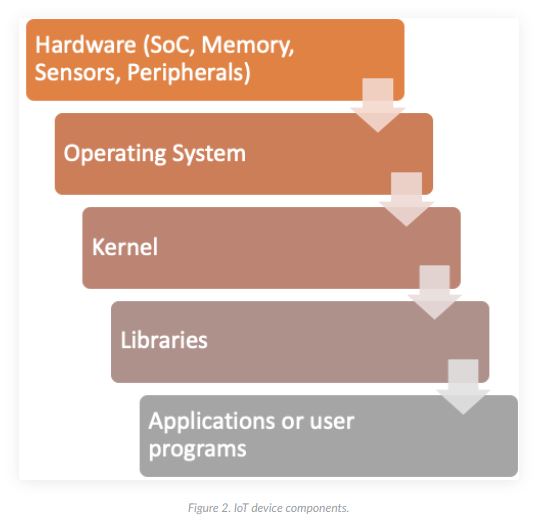

« Souvent, lorsque quelqu'un évoque des attaques de la chaîne d'approvisionnement via l’IoT, la conversation porte sur l’intégration d’un logiciel malveillant. Toutefois, une attaque peut également faire référence à un élément (SoC, mémoire, capteurs, périphériques) qui a été implanté pour modifier le comportement des dispositifs », explique l’unité 42.

Cette équipe rappelle aussi qu’il est également important de surveiller et d’analyser les logiciels tiers (tels que des bibliothèques, des pilotes, des noyaux ou des composants matériels) qui peuvent présenter des vulnérabilités.

Or, lorsqu'une nouvelle vulnérabilité est découverte sur l'un de ces composants - comme une vulnérabilité « zero-day » - il est difficile de savoir combien de produits du même fournisseur sont concernés. Pire encore, il peut être difficile de déterminer combien d'appareils en général, parmi les différents vendeurs et fabricants, sont touchés par cette vulnérabilité.

Du point de vue de l'utilisateur professionnel, il est difficile de savoir quels composants fonctionnent à l'intérieur d'un appareil acheté. « Ces composants ont des propriétés de sécurité intrinsèques et ces propriétés dépendent elles-mêmes d'autres composants qui, à leur tour, ont leurs propres propriétés de sécurité », pointent à juste titre les experts de Palo Alto.

Si l'un de ces composants est vulnérable, un pirate peut compromettre l'ensemble du dispositif. De plus, les entreprises qui gèrent des réseaux avec des dispositifs IoT ne tiennent pas toujours un inventaire exhaustif…

Pour appuyer ses propos, l’équipe de Palo Alto fournit quelques exemples réels. En juillet 2020, F-Secure a analysé les contrefaçons de commutateurs Cisco Catalyst série 2960-X découvertes dans un environnement commercial.

Les équipements ont fonctionné sans problème pendant une longue période, ce qui les rendait difficiles à détecter comme étant des contrefaçons. Finalement, les appareils sont tombés en panne après une mise à jour logicielle, ce qui a conduit à leur découverte.

L'analyse a non seulement mis en évidence la manière dont le contrôle d'authentification a été contourné, mais aussi la manière dont l'accès potentiel par une backdoor pourrait poser des risques de sécurité du réseau aux entreprises concernées.

L’unité 42 cite aussi le cas de l’OpenWrt, un système d'exploitation open source qui peut remplacer les micrologiciels de différents fournisseurs. En mars dernier, une vulnérabilité a été découverte permettant à des attaquants de se faire passer pour des téléchargements de downloads.openwrt.org.

Cette « usurpation » a permis de diffuser des mises à jour malveillantes. Résultat, plusieurs routeurs de différents fournisseurs et modèles ont été touchés par cette faille.

L’équipe de Palo Alto cite aussi le logiciel TeamViewer qui est également utilisé pour surveiller les environnements de technologie opérationnelle (OT), notamment dans les secteurs de la fabrication, de l'énergie et même des soins de santé. Or, TeamViewer aurait été ciblé par un groupe APT (Advanced Persistent Threat) en 2016.

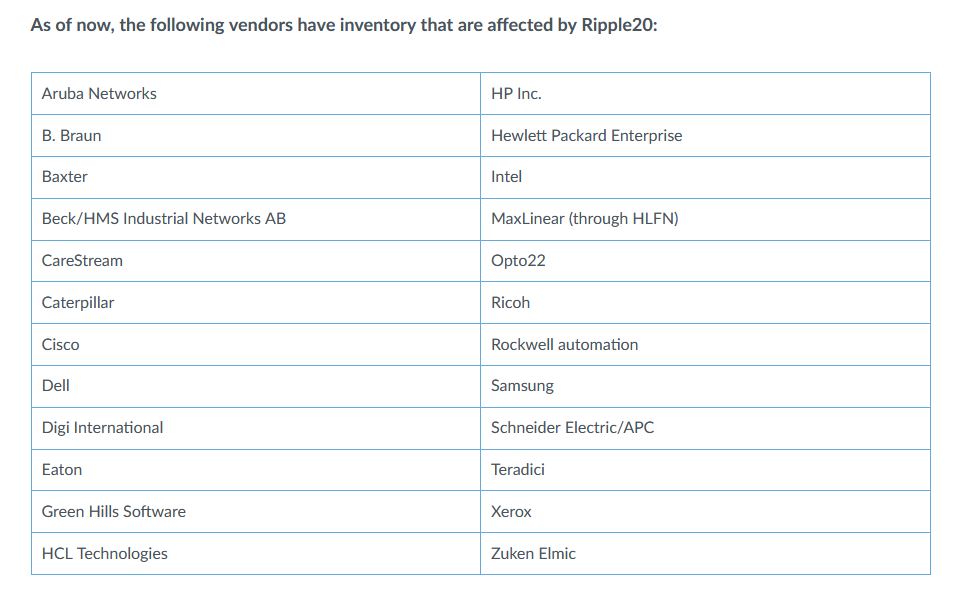

Terminons par les vulnérabilités surnommées « Ripple20 ». Cet été, le laboratoire de recherche JSOF a découvert 19 vulnérabilités résidant dans la bibliothèque bas-niveau TCP/IP développé par Treck Inc.

Ce groupe de vulnérabilités a été nommé « Ripple20 » pour refléter l'impact étendu que l'exploitation de ces failles pourrait avoir sur une large gamme de produits de diverses industries. Ripple20 a un impact sur les dispositifs IoT critiques, notamment les imprimantes, les pompes à perfusion et les dispositifs de contrôle industriels...

En exploitant les failles de la bibliothèque logicielle, les attaquants pourraient exécuter du code à distance et accéder à des informations sensibles. L'impact de ces vulnérabilités est exacerbé par le fait que Ripple20 est une vulnérabilité de la supply chain, ce qui signifie qu'il est difficile de suivre tous les dispositifs qui utilisent cette bibliothèque.

Palo Alto rappelle qu’il est essentiel de tenir une liste à jour des appareils connectés au réseau afin d'identifier ceux qui utilisent un composant vulnérable afin que l'administrateur puisse les patcher, les surveiller ou les déconnecter si nécessaire.