Les résultats d’une récente enquête de Red Hat montrent que Kubernetes, clé de voute des outils de développement d’applications cloud natives, connait des problèmes de sécurisation de la production des charges de travail conteneurisées. Alors qu’une large majorité (90 %) du panel signale au moins un incident de sécurité dans les 12 derniers mois, 38 % des répondants déclarent que les montants investis pour sécuriser les opérations conteneurisées ne sont pas adaptés. Une hausse de 7 % par rapport à 2022. Plus de la moitié, soit 67 % des personnes interrogées ont dû ralentir leur adoption de solutions cloud-native en raison de préoccupations liées à la sécurité.

Les problèmes sont issus des vulnérabilités de l’outil mais viennent aussi des problèmes de configuration. En février 2023, l’attaque Scarleteel, ciblant le cloud AWS via Kubernetes est une opération de piratage exploitant des sessions mal configurées et qui ouvraient l’accès à des services du cloud AWS pour voler des données.

L’enquête qui porte sur 600 spécialistes DevOps, ingénieurs et experts en sécurité informatique dans le monde, tire un signal d’alarme. Les incidents de sécurité ne se limitent pas à l'exécution des applications mais ont aussi un impact sur l'ensemble du cycle de développement. En détail, la plupart des soucis de sécurité liés aux conteneurs et à Kubernetes au cours des 12 derniers mois se sont produits pendant la phase d'exécution (49 %) et les phases de construction/déploiement ont été impactées de manière presque égale.

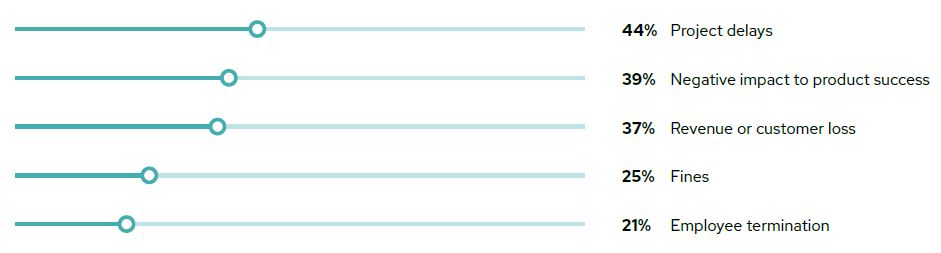

Le graphique ci-dessous montre la prédominance des retards dans la livraison des projets avec 44 % des réponses sur ce thème. Un indicateur suivi de près par l’impact sur la réussite des projets (39 %) et la perte des revenus des clients pour 37 %.

La sécurité de la chaîne d’approvisionnement logicielle remise en question

Les conclusions de l’enquête place le point de vigilance des équipe IT sur les chaînes d’approvisionnement logicielles dans un environnement conteneurisé. Sur le podium des sujets de préoccupation figurent les composants d’applications vulnérables (32 %), les contrôles d’accès insuffisants (30 %) et l’absence de nomenclature (SBOM) ou de documentation attestant de l’origine des logiciels (29 %).Autant que possible, la solution provient, notamment, de l’intégration de la sécurité dans toute la chaine de développement pour éviter des corrections à terme beaucoup plus couteuses. L’attention doit être portée sur la sécurité des composants logiciels et des dépendances dès le début du cycle de développement logiciel. Les pratiques DevSecOps permettent d’automatiser l'intégration de la sécurité à chaque phase, en limitant les processus manuels inefficaces pour se concentrer sur des actions cohérentes, reproductibles et automatisées.