Les rançongiciels ne constituent pas un nouveau défi, mais ils sont de plus en plus sophistiqués. Aujourd’hui, les acteurs malveillants échangent des informations par l’intermédiaire de vastes réseaux criminels.

Ils achètent des kits de ransomware en tant que service (RaaS) prêts à l’emploi. Ils utilisent les amendes réglementaires comme moyen de pression. Leur ingéniosité criminelle semble ne connaître aucune limite.

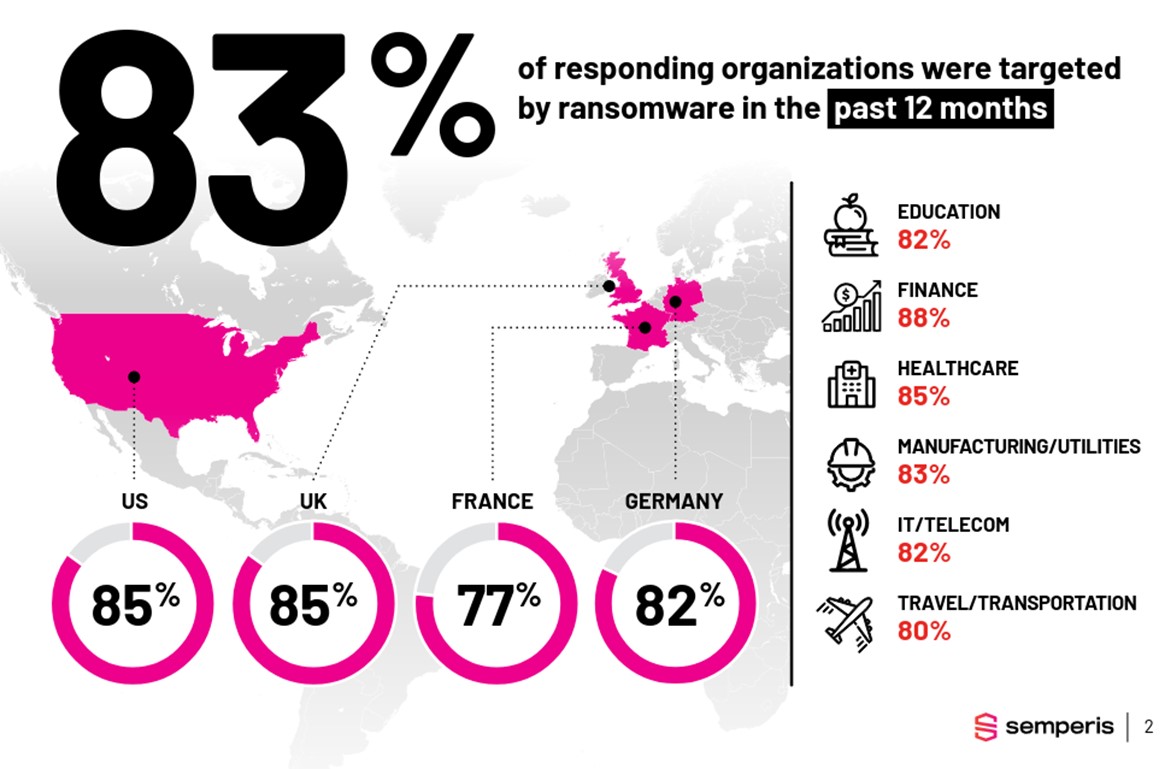

Les résultats de cette étude mettent en évidence une augmentation inquiétante des attaques multiples, parfois simultanées. Menée au premier semestre 2024, par Semperis

— une entreprise américaine spécialisée dans la protection des services

d’identité critiques — elle révèle quelques conclusions inquiétantes pour

le marché français :

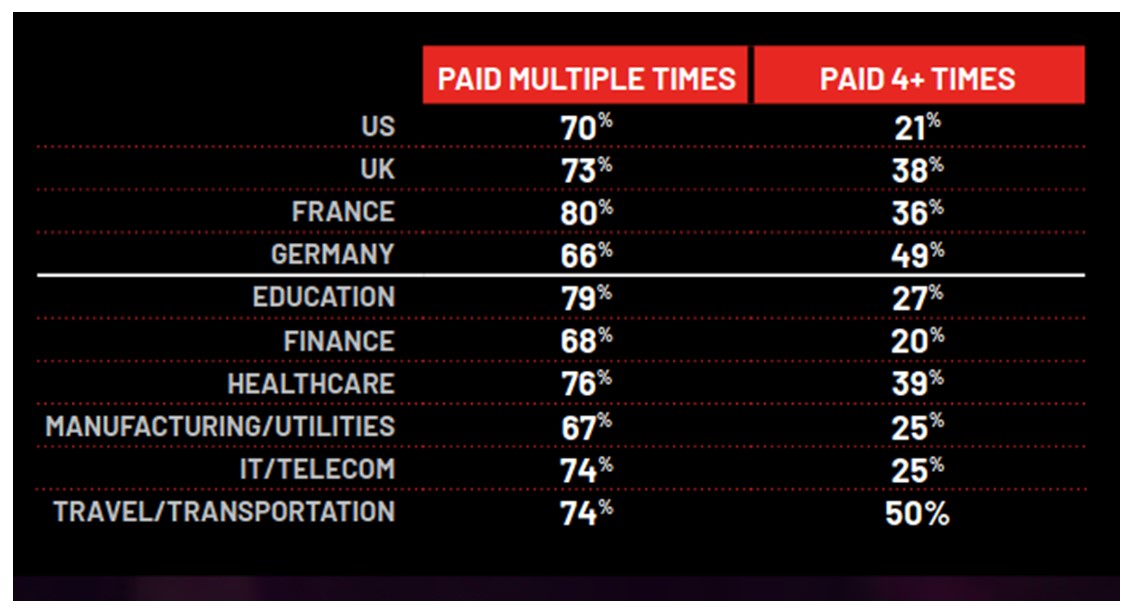

- Les attaques par rançongiciels ne sont pas une menace ponctuelle : 74 % des sondés qui ont été attaqués au cours des 12 derniers mois ont été attaqués à plusieurs reprises — souvent en l’espace d’une semaine. Ce chiffre est de 61 % pour les entreprises françaises.

- Les entreprises ne sont pas préparées à lutter contre les rançongiciels : 78 % des entreprises ciblées paient la rançon qui leur est exigée. 72 % paient plusieurs rançons et 33 % ont payé 4 rançons ou plus. Pour la France, 80 % ont déjà payé plusieurs rançons, et 36 % en ont payé au moins 4.

- Peu d’entreprises voient une alternative au paiement de la rançon : 87 % des attaques ont causé une interruption des activités — même pour ceux qui ont payé la rançon — et entrainent la perte de données et la nécessité de mettre

les systèmes hors ligne.

- Payer la rançon ne garantit pas un retour à des opérations normales : 35 % des victimes qui ont payé une rançon n’ont pas reçu de clés de déchiffrement ou ont reçu des clés corrompues, et 28 % des entreprises françaises interrogées

ont subi la même chose. - Les objectifs de temps de récupération (RTO) ne sont pas atteints : 49 % des répondants ont eu besoin de 1 à 7 jours pour rétablir les opérations commerciales à une fonctionnalité informatique minimale après une attaque de rançongiciel, et 12 % ont eu besoin de 7 jours ou plus.

Le rapport de ce rapport permet de constater que la protection des identités est loin d’être optimisée. Bien que 70 % des répondants aient déclaré avoir un plan de récupération d’identité, seul un tiers en France a signalé disposer de systèmes de sauvegarde spécifiques à Active Directory (AD).

Manque de soutien du conseil d’administration

« Sans sauvegardes spécifiques à AD — exemptes de logiciels malveillants — et un plan de récupération cyber testé, la récupération sera encore plus longue, augmentant la probabilité que l’organisation décide de payer la rançon pour restaurer les opérations commerciales », lit-on dans ce rapport.Les violations des systèmes d’identité comme Microsoft Active Directory permettent en effet à de multiples attaquants d’accéder à des systèmes opérationnels, ce qui leur permet d’exécuter plusieurs attaques.

Parmi les défis permanents en matière de cybersécurité cités par les organisations, le manque de soutien du conseil d’administration est en tête de liste.

Parmi les autres préoccupations figurent les contraintes budgétaires, les pénuries de personnel, les systèmes obsolètes et les réglementations et directives

en matière de cybersécurité.