Aux techniques classiques des attaques DDoS via le botnet MIRAI décliné en de nombreuses variantes, s’ajoutent aujourd’hui les menaces utilisant le contournement des CAPTCHAS par l'IA et d'autres risques. Les attaques Mirai ont augmenté de 360 % en 2024, alors même que le volume de botnets a diminué de 5 %. Netscout, acteur des protections contre ce type d’attaques, a publié un intéressant rapport qui documente les dernières évolutions dans ce domaine. Ce travail est basé sur la cartographie des risques DDoS à partir de nombreux points d'observation passifs, actifs et réactifs, offrant ainsi une visibilité inégalée sur les tendances globales des attaques.

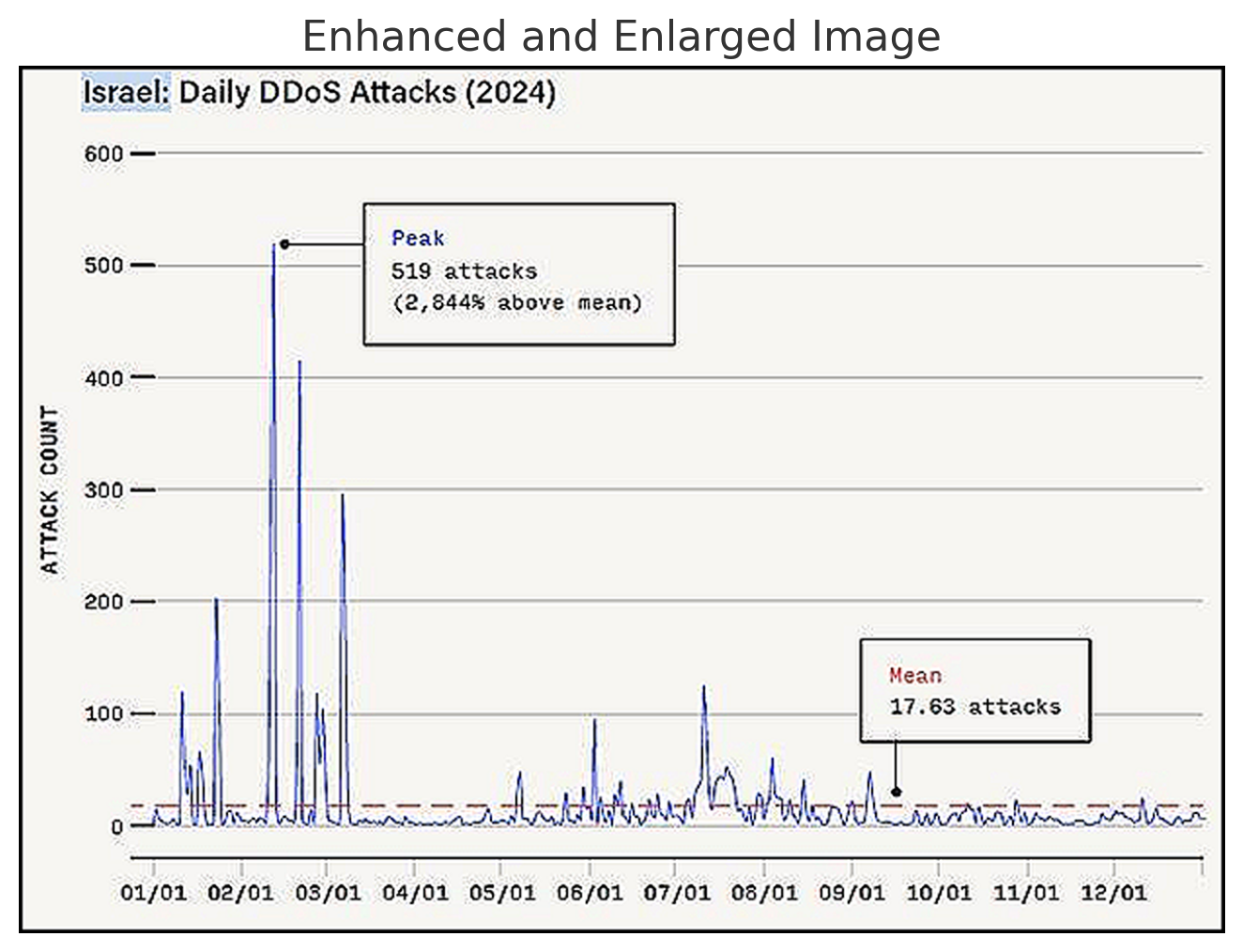

Les événements géopolitiques ont entraîné des d'attaques par Distributed Denial of Service (DDoS) massives en 2024, Israël connaissant au mois de févier une augmentation considérable de 2841 % suivie par la Géorgie. Ce dernier pays ayant subi en décembre une hausse de 14 fois le niveau moyen. Suit le Mexique avec, 218 % des attaques lors des élections fédérales de juin 2024. Ce tableau édifiant est complété par le Royaume-Uni qui a enregistré une hausse de 152 % des blocages le jour où le Parti travailliste a repris ses sessions au Parlement. Le groupe de pirates prorusses NoName057(16) a été à la manœuvre dans le ciblage de sites web gouvernementaux au Royaume-Uni Belgique

et en Espagne. Le graphique ci-dessous et qui concerne Israël est explicite.

Des outils de DDoS en location comme n’importe quel autre service commercial

Les grandes plateformes de DDoS-for-Hire (location) intègrent désormais des capacités d’IA pour contourner les défenses des Etats et des gouvernements. Ils vont devoir redoubler de vigilance et se protéger efficacement. Pour des sommes dérisoires, il est possible de louer des réseaux de botnets pour bloquer les sites web et les services.Des techniques avancées telles le carpet-bombing (tapis de bombes), l'abus d'IPv6, le masquage de l’origine IP des attaquants permettent le contournement des outils de protection. Concrètement, le geo-spoofing masque l’IP des pirates pour déjouer les restrictions géographiques des victimes.

Côté défense numérique, PowerOFF à savoir l’opération menée par les forces de l'ordre de 15 pays, et d’autres actions de ce type, ont réduit le nombre de nœuds du réseau de zombies de 85 % et de 94 % pour le DDoS Dvinis. Mais telle une hydre à plusieurs têtes, de nouvelles plateformes ressurgissent rapidement.

Des perturbations massives des réseaux

Force est de reconnaitre que malgré un faible impact par hôte, ces attaques ont généré collectivement jusqu'à 500 Gbps de trafic internet, submergeant ainsi des réseaux entiers. On retrouve aussi des techniques anciennes comme le fait de se cacher derrière un serveur proxy, alimentant ainsi des HTTPS flood (submersion via l’entête HTTPS). À la fin de l'année 2024, les menaces HTTPS par proxy dépassaient de 20 % l'ensemble de toutes les autres attaques sur la couche applicative.De même, l'utilisation croissante des proxys a été remarquée lors des inondations DNS (Domain Name System). Ce mode d’attaque a dépassé la croissance globale des attaques DDoS. Cela complique l’attribution de leur origine par les équipes de sécurité.