Les organisations accélèrent la modernisation de leurs architectures réseau, poussées par l’adoption de nouveaux modèles de sécurité, le cloud computing, le SaaS et la nécessité de prendre en charge des effectifs exerçant sur site, en mobilité, en télétravail.

Mais cette évolution fragilise les entreprises. C’est ce que démontre Palo Alto (Unit 42) dans son dernier rapport qui s’appuie sur plusieurs pétaoctets de données

collectées en 2023.

7000 nouveaux services

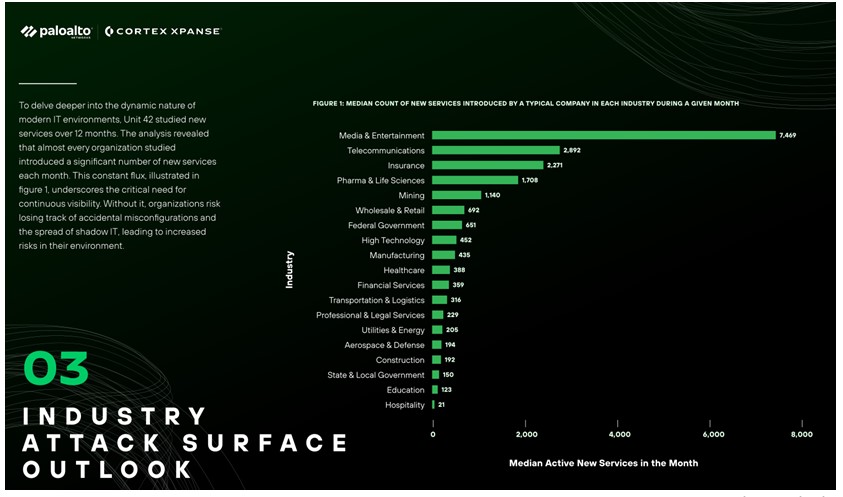

Dans tous les secteurs, les surfaces d’attaque sont toujours en évolution. En moyenne, la surface d’attaque d’une organisation compte plus de 300 nouveaux services chaque mois (ex : application, appareil connecté à Internet).

L’analyse de l’Unit 42 révèle que l’industrie des médias et du divertissement a connu le taux le plus élevé de nouveaux services ajoutés, dépassant 7 000 par mois.

Les secteurs des télécommunications, de l’assurance, de la pharmacie et des sciences de la vie ont également été confrontés à des augmentations substantielles, avec plus de 1 000 nouveaux services ajoutés à leurs surfaces d’attaque.

Des secteurs critiques tels que les services financiers, la santé et l’industrie manufacturière ont vu leurs surfaces d’attaque ajouter plus de 200 nouveaux services chaque mois.

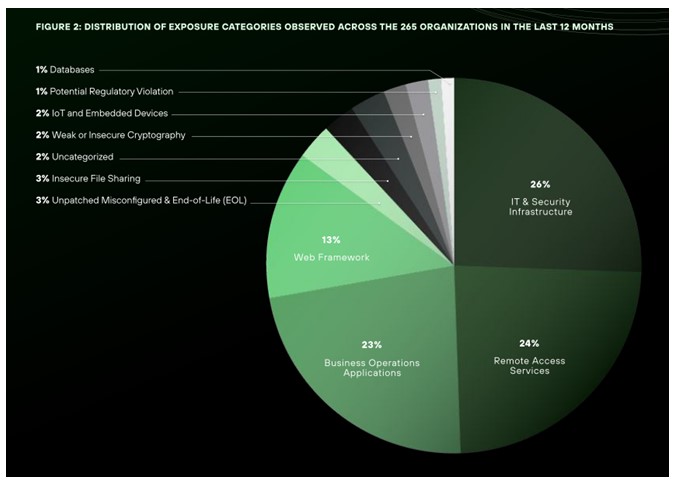

Résultat, les opportunités de mouvements latéraux et d’exfiltration de données sont nombreuses, mais trois catégories d’expositions (infrastructure informatique et réseau, applications d’opérations commerciales et services d’accès à distance) représentent 73 % des expositions à haut risque au sein des organisations.

Vulnérabilités dans les protocoles de couche

Les services informatiques et de sécurité critiques sont dangereusement exposés à Internet : plus de 23 % des expositions impliquent des infrastructures informatiques et de sécurité critiques, ouvrant la porte à des attaques opportunistes.Celles-ci incluent des vulnérabilités dans les protocoles de couche application tels que SNMP, NetBIOS, PPTP et les pages de connexion accessibles sur Internet des routeurs, pare-feu, VPN et autres appareils réseau et de sécurité de base.

Les expositions aux applications liées aux opérations commerciales représentent 23 % des expositions aux surfaces d’attaque. La compromission de ces systèmes peut entraîner de graves perturbations opérationnelles, notamment l’arrêt des projets et l’interruption des communications.

Enfin, l’Unit 42 a également observé d’autres types d’expositions, notamment :

- Les systèmes non corrigés, mal configurés et en fin de vie : les attaquants exploitent ces vulnérabilités pour obtenir un accès non autorisé ou perturber les opérations.

- Des pare-feu mal configurés peuvent involontairement autoriser l’accès non autorisé aux réseaux internes, facilitant ainsi l’exfiltration de données ou la propagation de logiciels malveillants.

- La cryptographie faible ou non sécurisée expose les communications et les données sensibles à l’interception ou au déchiffrement par des acteurs malveillants.

- Les technologies opérationnelles (OT), appareils embarqués et Internet des objets (IoT) opèrent souvent avec des contrôles de sécurité limités, ce qui les rend vulnérables à l’exploitation.