D’une part, elle confirme l’augmentation des compromissions de bibliothèques et de modules open source largement utilisés dans les secteurs des crypto-monnaies et de l'intelligence artificielle.

D’autre part, le rapport indique des failles généralisées et exploitables dans les paquets open source couramment utilisés et dans des binaires de logiciels commerciaux tiers. De fait, les attaques sont de plus en plus sophistiquées. Par exemple, le groupe pirate@0xengine/xmlrpc a modifié des paquets au cours de 16 mises à jour pour voler des secrets et des données sensibles sur les sites infectés.

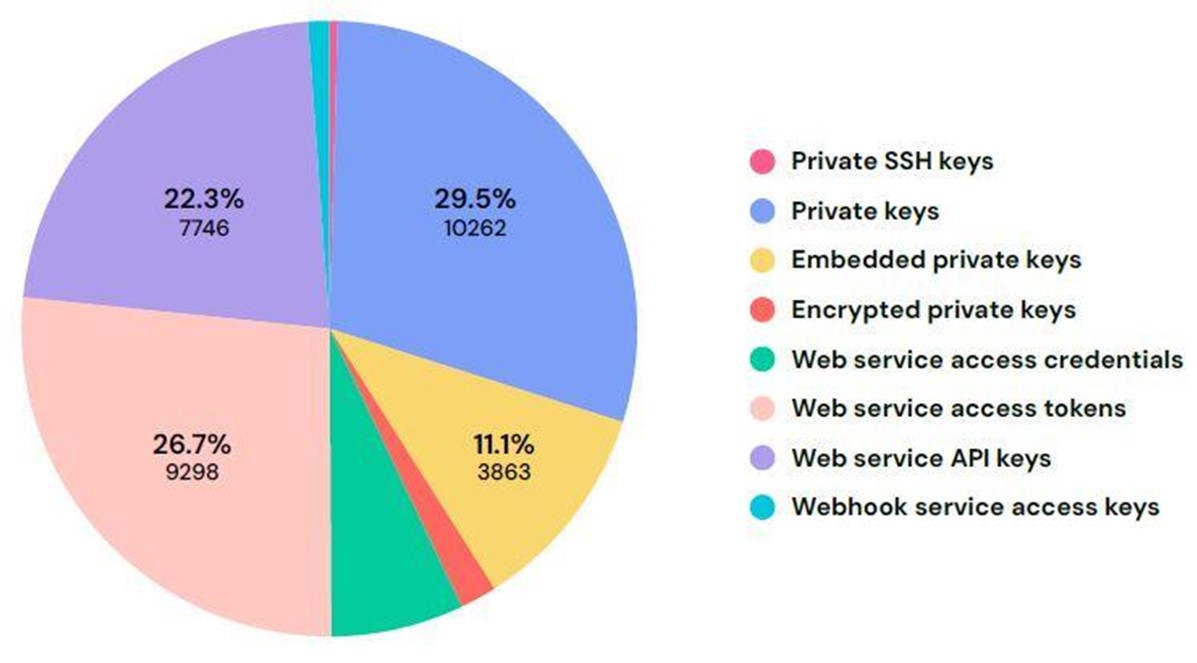

La proportion d’attaques sur la cryptographie visant NPM, gestionnaire de paquets par défaut pour Node.js est de 60,9 % et celle de PyPI (Python Package Index), le dépôt tiers du langage Python, de 39,1 %. Le graphique montre les catégories de « secrets » découverts par RL en 2024 dans les paquets NPM.

Google et AWS : des cibles de choix pour les pirates

GCP, le cloud de Google a été, de loin, la plus grande source de fuites de secrets de la chaîne de développement pour les plateformes NPM et PyPI. Il représente près de 70 % de tous les secrets découverts sur NPM et 35 % des secrets découverts sur PyPI. AWS est la deuxième source de fuite de secrets sur NPM et la troisième sur PyPI. Slack, GitHub et Telegram sont également victimes de l’exposition de ces précieux sésames.Une étude portant sur 30 paquets NPM, PyPI et RubyGems a révélé qu'un grand nombre de failles critiques et exploitables se cachent dans les paquets NPM, PyPI et RubyGems. Le nombre médian de failles de sécurité découvertes par paquet était de 27 avec 2 failles de gravité critique par paquet. En 2024, Ivanti, Mercedes, Cloudflare et beaucoup d’autres ont été visés par des incidents portant sur la supply chain logicielle.

Des attaques visant les cryptomonnaies

Ces offensives malveillantes ont été fréquentes en 2024, obtenant l'accès aux applications et aux infrastructures sensibles pour détourner les portefeuilles de crypto-monnaies. Ces attaques sont un signal d'alarme pour d'autres secteurs qui devraient s’en préoccuper.Comble de malchance, en 2024, une panne a affecté la base de données de vulnérabilité (NVD) du NIST et du système de notification des CVE (vulnérabilités communes). Dans tous les cas, cela suppose qu'une remise en question des méthodes d'évaluation des risques cyber est nécessaire, à cause du nombre croissant de failles logicielles non divulguées, de la falsification de codes ou à des modules logiciels compromis ou malveillants.

Le code généré par l’IA s’accompagne d’une augmentation des risques

Enfin, noter l’explosion préoccupante des usages de l'IA générative dans les entreprises avec la dépendance croissante des organisations au code développé par l'IA. Il accroît le nombre des menaces liées à l'IA et à la chaîne d'approvisionnement du machine learning (ML). En conséquence, les pirates cherchent à infiltrer des écosystèmes d'IAlargement utilisés.