Pour l’heure, les usagers des services essentiels d’eau et d’électricité n’ont pas été affectés par les attaques, mais le constat qui ressort de l’étude du cabinet international Censuswide pour Semperis ne rassure pas. Le panel est constitué par des prestataires de services aux Etats-Unis et en Angleterre, soit 250 opérateurs américains et 100 opérateurs britanniques.

Le rapport Empowering Infrastructure Resilience, Evaluating Cyber Threats to Water and Electric Utilities assure que près de 60 % des attaques proviennent de groupes liés à des États. Point saillant, 54 % des services ont subi une corruption ou une destruction permanente de données et de systèmes lors d'une attaque. Dans 67 % des cyberattaques, les attaquants ont compromis les annuaires, tels Active Directory, Entra ID et Okta. Noter que 15 % des entreprises ignoraient si ces systèmes d’identité avaient été affectés.

La France n’est pas à l’abri. En témoigne un rapport de McKinsey de 2023 indiquant que

78 % des entreprises du secteur énergétique ont subi au moins une cyberattaque significative au cours des deux dernières années. Début 2024, un groupe de cybercriminels a revendiqué une intrusion ayant compromis les comptes clients d’un fournisseur national d’électricité.

Le rapport Empowering Infrastructure Resilience, Evaluating Cyber Threats to Water and Electric Utilities assure que près de 60 % des attaques proviennent de groupes liés à des États. De plus, 54 % des services ont subi une corruption ou une destruction permanente de données et de systèmes lors d'une intrusion. Chris Inglis, conseiller stratégique chez Semperis, désigne la Chine comme instigateur des attaques avec un groupe de pirates tel Volt Typhoon. Des intrusions particulièrement difficiles à détecter, car elles installent et exploitent des backdoors (portes dérobées), collectent des données sensibles ou restent en sommeil pendant des mois, voire des années avant le déclenchement des actions malveillantes.

Manque de soutien des dirigeants et de formation pour préparer une résilience robuste

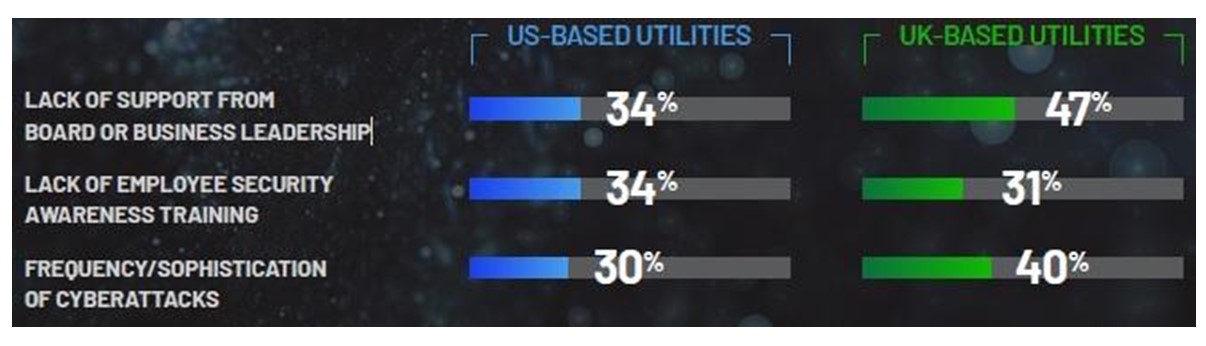

Les sujets de préoccupations pour les répondants à l’étude de Semperis sont de trois ordres. D’une part, le manque de soutien de la part du conseil d'administration ou de la direction de l'entreprise. C’est l’avis de 34 % des interrogés américains et de 47 % des britanniques.Ensuite, le manque de formation des salariés est cité par plus d’un tiers du panel américain et 31 % des britanniques. Enfin, la fréquence et la sophistication des cyberattaques préoccupent 30 % des répondants américains et 40 % des répondants britanniques.

Les mesures indispensables de renforcement de la résilience

Il faut d’abord identifier les composants d'infrastructure de niveau Tier 0. Ils contiennent l'ensemble des ressources ayant un contrôle sur les identités de l'entreprise comme l’Active Directory. La priorisation de la réponse aux incidents et la récupération du SI concerne les fonctions critiques (Tier 1), les fonctions essentielles à l'entreprise (Tier 2) et enfin toutes les autres (Tier 3).Préalable basique, il faut documenter les processus de réponse et de récupération, puis les tester auprès du personnel. Enfin, il s’agit de s’assurer que les sauvegardes qui sont le parachute vital du SI, sont bien protégées voire isolées car les pirates tentent souvent de les compromettre.