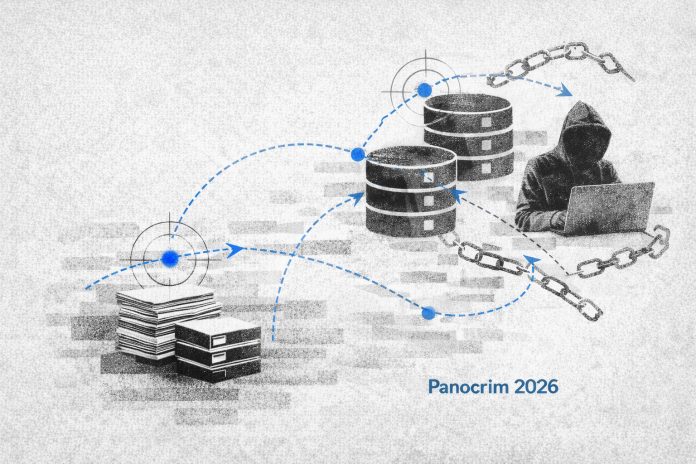

Le Panorama annuel du Clusif sur la cybercriminalité confirme la bascule d’un phénomène criminel vers une activité industrielle complète. De l’extorsion à la fraude, du cyberespionnage aux escroqueries ciblées, les groupes s’adaptent vite, exploitent la complexité numérique et bénéficient d’une impunité géopolitique croissante.

Présenté le 15 janvier 2026 sous la direction de Florence Puybareau, directrice du Clusif, le Panocrim 2026 s’est attaché à documenter les évolutions les plus marquantes de l’année passée. Comme l’ont rappelé les membres du groupe de travail, la cybercriminalité s’est désormais muée en un marché à part entière, structuré par ses chaînes de valeur, ses modes opératoires, et ses rapports de force internes. Le paysage s’internationalise, se spécialise, et se diversifie sous l’effet des tensions géopolitiques, des vulnérabilités logicielles massives et de l’instrumentalisation des plateformes légitimes.

Lignes brouillées entre espionnage, sabotage et influence

L’intervention inaugurale de Viginum, suivie par un retour d’expérience de la DRSD, a posé les jalons d’un nouvel équilibre entre opérations de renseignement, influence informationnelle et perturbation des infrastructures. À la frontière de la guerre informationnelle, le sabotage numérique devient une méthode de pression indirecte. Loïc Guézo a souligné combien « les services étatiques ou affinitaires se structurent selon des logiques industrielles d’attaques à bas bruit, souvent orchestrées sous fausse bannière pour brouiller l’attribution ».

Cette mutation rend la prévention d’autant plus difficile qu’elle joue sur la porosité entre activisme, influence et intrusion ciblée. Les structures critiques — services publics, énergie, santé, industrie — se trouvent de facto sous pression constante, à la fois comme cibles stratégiques et comme relais d’instabilité.

SaaS, chaînes d’approvisionnement, modèles IA

Le volet technique du Panorama 2026 s’est attaché à cartographier les points d’entrée privilégiés par les attaquants. Xavier Aghina et Ngoc Huy Nguyen ont mis en évidence la fragilité des éditeurs SaaS intermédiaires, dont les environnements mutualisés, les API ouvertes et l’usage croissant de modules IA génèrent de nouvelles vulnérabilités peu détectées. De son côté, Gérôme Billois a insisté sur l’IA générative comme « démultiplicateur d’effets », capable de produire des variantes de hameçonnage et de transformer l’ingénierie sociale en scénario automatisé à grande échelle.

Les chaînes d’approvisionnement logicielles sont également de plus en plus ciblées, comme l’a illustré Gaëtan Gesret. L’exploitation de dépendances obscures, de paquets compromis ou de modules open source injectés dans des référentiels de confiance redessine les cartes du risque logiciel.

Données personnelles et rançongiciels en tête de la menace

Plusieurs interventions ont cherché à dépasser l’analyse purement technique des incidents pour dresser une typologie des impacts sectoriels. Nadège Reynaud a rappelé que « l’objectif n’est plus seulement de bloquer ou voler, mais de transformer l’incident en levier psychologique ou médiatique », qu’il s’agisse de pression sociale, de sabotage de réputation ou de manipulation indirecte des décisions.

Le représentant de la CNIL, Gaston Gautreneau, a présenté une analyse très attendue sur l’augmentation des notifications de violations en 2025. « En moyenne, nous recevons désormais 60 signalements par semaine, contre 25 en 2021. La majorité concerne les PME, les collectivités, les établissements de santé. » Il a insisté sur l’effet de saturation induit par l’accumulation des incidents, qui rend le traitement individuel complexe, malgré la montée en compétences des acteurs du privé.

L'cosystème de la menace en recomposition

Michel Bax, Mathieu Grondin et Cédric Cailleaux ont livré une analyse détaillée de l’évolution des groupes cybercriminels en 2025, avec des recompositions internes, la fragmentation de certains collectifs et l’émergence d’acteurs spécialisés dans l’automatisation ou la location d’outils (ransomware-as-a-service, phishing kits, bots conversationnels malicieux). Selon eux, « la logique de partenariat entre groupes s’intensifie, avec des offres de service criminel très segmentées, intégrant hébergement, développement, support et blanchiment ».

Garance Mathias et Valentin Jangwa ont conclu sur les succès défensifs et les arrestations notables de l’année, illustrant les effets indirects des coopérations internationales, mais aussi les limites du modèle d’attribution juridique face à des opérations transfrontalières. Une touche plus légère a été apportée par Aroll Odunlami avec une sélection d’attaques absurdes, révélant à leur manière les limites humaines de la résilience numérique.

Un pilotage plus stratégique de la menace

Si le Panorama 2026 confirme la consolidation industrielle de la cybercriminalité, il en révèle aussi les points de fragilité. La saturation informationnelle, la dépendance à certains outils, la redondance des cibles et la montée en visibilité des réponses légales témoignent d’un rééquilibrage en cours. Comme le résume Florence Puybareau, « la force du Panocrim tient à sa capacité collective à documenter, analyser et transmettre les signaux faibles avant qu’ils ne deviennent des tendances lourdes ».

Pour les responsables cybersécurité, DSI, décideurs publics et intégrateurs, cette édition 2026 fournit une matière précieuse pour construire une cartographie des risques plus réaliste, moins centrée sur l’événementiel et davantage fondée sur les trajectoires et alliances adverses. La veille, ici, redevient un acte stratégique.