Nozomi Networks, acteur américain de la cybersécurité des systèmes industriels, a analysé les données télémétriques de ses clients et publié un rapport explicite sur les risques encourus dans ce secteur d’activité par ses clients dans 5 pays, l'Italie, l'Espagne, la Colombie, la Suède et les États-Unis. Précision, il ne s’agit pas de données statistiques mais des alertes issues des pays avec un nombre significatif de clients de Nozomi.

Les infrastructures critiques, comme les réseaux électriques, les usines de production, les systèmes de transport, etc. sont une cible privilégiée par les Etats ennemis et font l’objet d’une surveillance particulière dans le monde occidental.

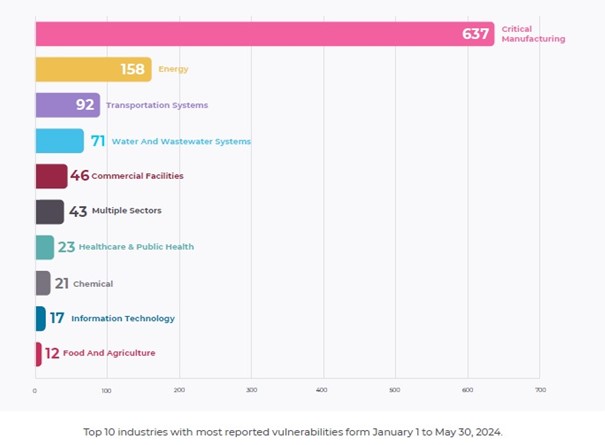

Loin devant tous les autres secteurs, l’industrie manufacturière intègre près de 4 fois plus de vulnérabilités des systèmes OT (Operational Technology) que les autres comme indiqué dans le graphique. Suivent les secteurs de l’énergie et celui des transports, les domaines alimentaire et l’agriculture fermant la marche.

Trois des cinq principaux secteurs touchés par les nouvelles vulnérabilités

ICS (Industrial Control System), à savoir la fabrication de produits stratégiques, l’énergie, le traitement de l’eau courante et des eaux usées. Ce sont ces secteurs que les Etats potentiellement ciblés doivent particulièrement surveiller.

Les requêtes frauduleuses en tête des types d’attaques

Le but des attaques est d’exploiter les failles présentes ou de mettre hors service les installations industrielles. Les paramètres de requêtes non conformes représentent près de 20 % des alertes, suivis par trois types d'anomalies et d'attaques du réseau :le trafic malformé avec 16 % des paquets vérolés de données, les menaces Ddos par TCP flood avec 7 % des menaces et les analyses du réseau (6 %).

L’état des lieux des alertes IoT, l’internet des objets, publié par Nozomi Networks donne un bon aperçu des risques mondiaux dans ce domaine. Près de la moitié, soit 46 % des attaques de botnets surveillées par les pots de miel de Nozomi Networks, provenaient d'adresses IP uniques en Chine, suivies par les États-Unis (16 %).

Les quatre principales commandes exécutées après l'accès initial étaient les commandes shell "enable", "system", "shell" et "sh". La grande majorité des charges utiles étaient des scripts shell qui n'étaient liés à aucune architecture IT.

La surveillance de l'activité quotidienne des botnets IoT permet d’identifier, par exemple, l'apparition d'un nouveau botnet, la hausse ou la baisse de l’activité des pirates. Au cours de la période du 1er janvier au 30 mai 2024, le nombre quotidien moyen d'adresses IP uniques initiant des attaques sur les pots de miel de Nozomi était de 573, une baisse significative par rapport à la période précédente (813 attaques).

La cybersécurité doit intégrer 4 volets. D’une part, adopter une approche globale de la sécurité considérant l’OT et l’IT dans leur ensemble.

D’autre part, surveiller en permanence les actifs critiques, réseaux filaires et sans fil, équipement USB et autres connexions d’équipements.

Ensuite, se préparer à des perturbations dans les transports, l'énergie, l'eau, le personnel et autres domaines en réduisant ces risques de manière préventive.

Enfin, il faut limiter les conséquences des attaques en établissant des plans de reprise de l’activité avec des exercices de simulation.

Autant de conseils basiques connus des RSSI et de leurs équipes mais qui sont parfois mal gérés pour diverses raisons.