HeartBleed désigne une faille dans un composant de Open SSL qui affecte HeartBeat, une implémentation du protocole SSL/TLS qui intervient dans la relation entre deux serveurs. La vulnérabilité est classé 'catastrophique', qui menace l'internet. Mais de quoi s'agit-il exactement ?

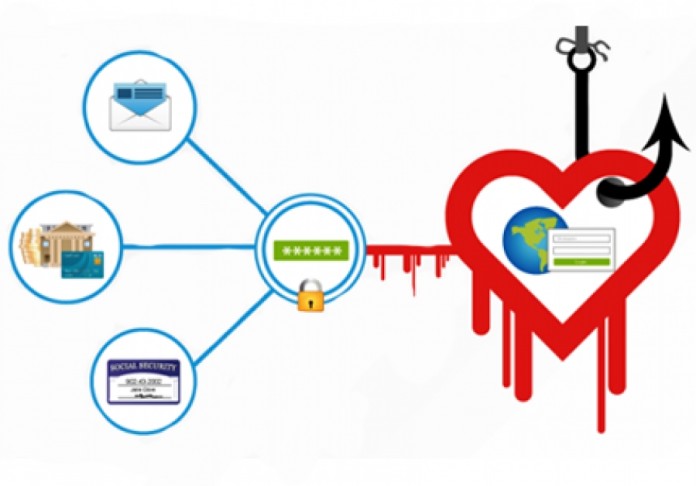

Cette première partie de nos pages spéciales HeartBleed (cœur qui saigne) nous explique le fonctionnement de la faille, accompagnée d'une infographie proposée par Symantec, et suivie des conséquences désastreuses de la menace sur nos sites web, serveurs et réseaux. La seconde partie, « Sécurité : se protéger de la méga-menace HeartBleed (part 2) », est l'objet d'un second article.

Qu'est-ce que HeartBleed et qu'est-ce que l'OpenSSL ?

La vulnérabilité HeartBleed fait actuellement la une des médias IT. Elle est considérée comme une vulnérabilité majeure, une menace sérieuse et immédiate sur la sécurité des échanges sur Internet, que des spécialistes de la sécurité décrivent même comme "désastreuse". Elle affecte en effet la bibliothèque open source de chiffrement OpenSSL, étendue au protocole de sécurisation des échanges SSL/TSL (Secure Sockets Layer/Transport Layer Security) qui couvre les échanges sécurisés et cryptés entre deux serveurs.

Le composant Open SSL concerné s'appelle HeartBeat. C'est l’une des implémentations les plus utilisées des protocoles SSL. Et c'est une extension du protocole TLS qui permet à une session de rester active, même si aucune communication réelle n’a lieu pendant un certain temps. Cette fonction vérifie que deux ordinateurs sont toujours connectés et disponibles pour des communications. Ce qui permet de ne pas avoir à ressaisir ses identifiants pour établir une autre connexion sécurisée si celle d’origine est supprimée.

HeartBleed est une menace sérieuse car tous les sites web, les équipements réseaux et les applications mobiles qui exploitent OpenSSL sont concernés. Ainsi que les services qui s'appuient sur le protocole SSL/TSL, comme SMTP/POP3, FTP, OpenVPN ou IRC. Issue d'une erreur de codage, mais seulement découverte en avril 2014, la faille HeartBleed est présente sur les versions 1.0.1 et jusqu'à 1.0.1f d'OpenSSL, soit toutes les versions sorties depuis mars 2012 sauf la dernière 1.0.1g.

Un bug aux conséquences désastreuses

L'étendue de la menace n'est pas connue, mais certainement très large car l'usage d'OpenSSL est massif. Il est acquis qu'elle touche énormément de sites web car de nombreux fabricants de serveurs ont intégré le protocole OpenSSL HeartBeat. Les sites les plus fréquentés ont rapidement fait le point. Sont concernés (liste non exhaustive) : les serveurs Apache et Nginx - donc la majorité des sites web et probablement 20 % des serveurs web dits sécurisés -, Google, Youtube, Facebook, Twitter, Pinterest, Instagram, Yahoo, Flickr, Tumblr, Amazon (AWS). Ne sont pas concernés (ils n'utilisent pas OpenSSL ou alors une autre version) : Microsoft, Apple, LinkedIn, eBay, PayPal, Evernote.

Un hackeur mafieux peut exploiter la faille Heartbleed pour intercepter et récupérer des données sensibles conservées sur les serveurs depuis 2 ans (mars 2012). Comme les clés secrètes des certificats électroniques de sécurité utilisées pour chiffrer les échanges sur internet. Ou encore accéder au contenu de la mémoire d'un serveur, où ils trouveront par exemple les transactions bancaires, les informations de connexion client (login et mot de passe), les messages sécurisés, et des documents confidentiels.

Symantec nous propose une infographie qui explique le fonctionnement de la vulnérabilité HeartBleed.

A suivre, « Sécurité : se protéger de la méga-menace HeartBleed (part 2) ».