Le Ponemon Institute vient de rédiger un état des lieux des politiques de mots de passe au premier trimestre 2020. Encore beaucoup trop de mauvaises pratiques au sein des entreprises ...

Le cabinet d’études a réalisé cette étude pour le compte de Yubico, spécialiste de l’authentification à double facteur (authentification nécessitant deux preuves, deux « secrets » pour valider un accès). C’est donc sans surprise que la méthode d’authentification à « double facteur » soit souvent mise en avant lors de cette enquête. Cependant il ne faut pas oublier que beaucoup d’experts du domaine considèrent que, si ce « double facteur » constitue effectivement une couche supplémentaire de sécurité, il peut toutefois être à double tranchant et pousser la responsabilité d’une intrusion ou d’un vol d’identité sur l’usager lui-même. Sans oublier que bon nombre de ces techniques à double secret peuvent également être vulnérables : mot de passe et challenge/réponse de SMS, empreinte biométrique facile à pirater ou « one time password » (OTP) dépendant d’une série ou vulnérable à une attaque « man in the middle ».

Il ressort de cette étude que le respect des règles régissant les politiques de mot de passe est loin d’être observé par tout le monde, y compris par les professionnels du secteur informatique. Car contrairement aux années précédentes, le Ponemon a interrogé près de 560 personnes « non-informaticiennes », dont les avis ont été comparés à ceux de plus de 2500 techniciens du monde de la « sécurité numérique ». Une comparaison qui prouve que ce n’est pas toujours la position des spécialistes qui s’avère la plus prudente.

Des habitudes qui durent ...

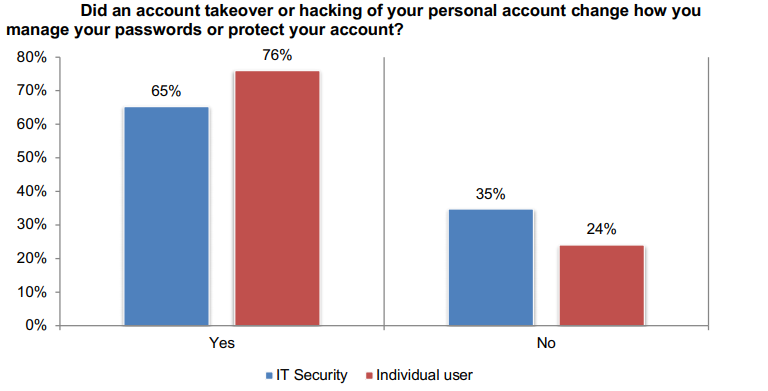

« Un détournement de compte ou le piratage d’un compte personnel a-t-il changé vos habitudes de gestion des mots de passe ? » A cette question, 76% des usagers non informaticiens répondent par l’affirmative, contre 65% du côté des professionnels. Seuls 35% des spécialistes IT et 24% des utilisateurs du grand public avouent ne rien changer à leurs habitudes.

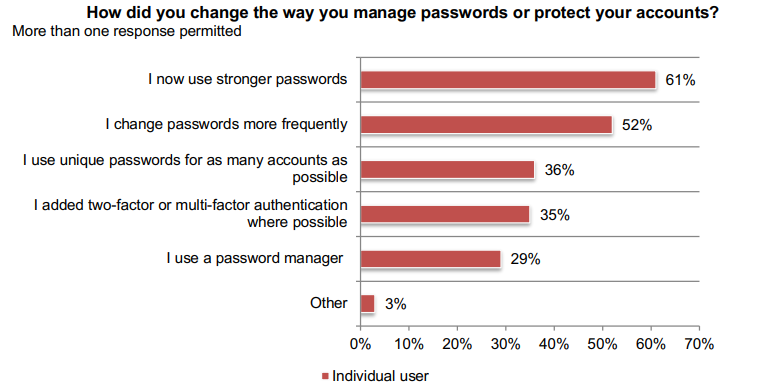

Les modifications opérées en ce qui concerne les usagers privés sont multiples : des mots de passe plus forts, dans 61% des cas, un changement régulier des mots de passe dans 52% des cas, vient ensuite la création d’un mot de passe spécifique pour chaque compte actif (36%) suivi de près par l’adoption d’un système à « double authentification » (35%) et enfin d’un gestionnaire de mot de passe (29% seulement).

La tendance actuelle en terme de protection de mot de passe serait plus à l’utilisation du mot de passe unique pour chaque compte ou encore l’utilisation d’un coffre fort à mots de passe (proposant généralement un générateur de password fort)

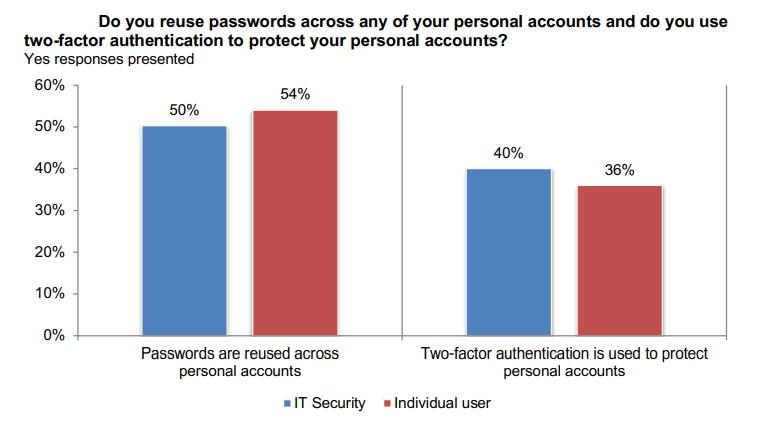

A noter que 50% des professionnels et 54 % des particuliers avouent réutiliser parfois un même mot de passe alors que 40% des informaticiens, 36% des non-spécialistes optent pour une authentification double facteur.

Des politiques « par défaut » encore trop souvent appliquées

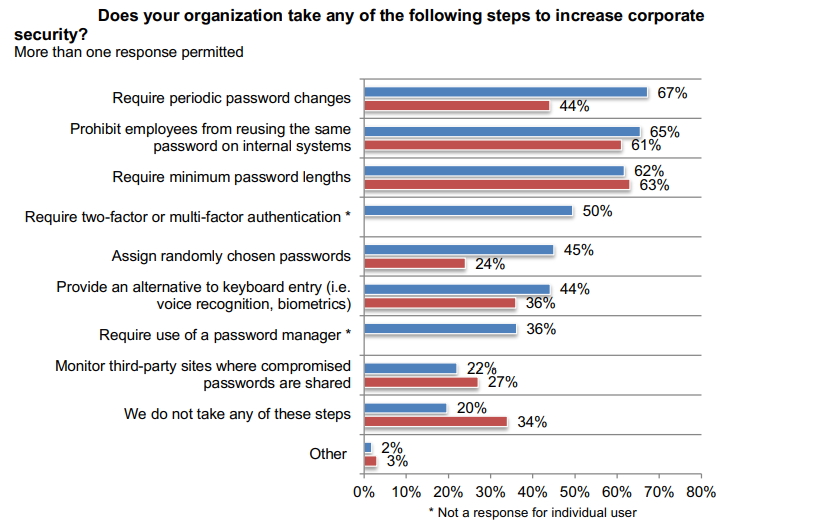

Dans le cadre des activités professionnelles, en revanche, l’on pourrait s’attendre à une politique incitant systématiquement à l’usage de gestionnaires de mot de passe associés à une surveillance régulière de sites tels que « have i been pwned »… mais pourtant ces deux règles de conduite arrivent en dernière position. Cette étude nous montre que les politiques généralement appliquées sont en premier lieu l’obligation de changer régulièrement de mot de passe (67% dans le domaine professionnel, 44% pour les particuliers) alors que cette pratique a souvent montré qu’elle saturait en fait les centres de maintenance du fait d’oublis d’utilisateurs et qu’elles pouvaient même masquer des attaques en social engineering par imitation de « l’employé qui n’a pas de mémoire ». En seconde position arrive l’interdiction d’utiliser le même mot de passe pour deux accès distincts dans le cadre de l’infrastructure IT d’entreprise (65% pour les « pros », 61% pour les usagers non spécialistes). Statistiques sensiblement identiques pour ce qui concerne l’obligation d’une longueur minimale de mot de passe (62 et 63%). On reconnaît bien là les « paramètres par défaut » des écrans d’administration des politiques d’authentification, celles-là même qui se font contourner dès que l’usager les trouve contraignantes ...

Viennent ensuite l’usage de mécanismes d’authentification à facteurs multiples (empreintes digitales, appliquette sur téléphone mobile, clef Fido, code de confirmation par SMS …) et la vérification du caractère aléatoire desdits mots de passe (mélange de lettres/chiffres/ponctuation).

Gestion des mots de passe souvent inexistante

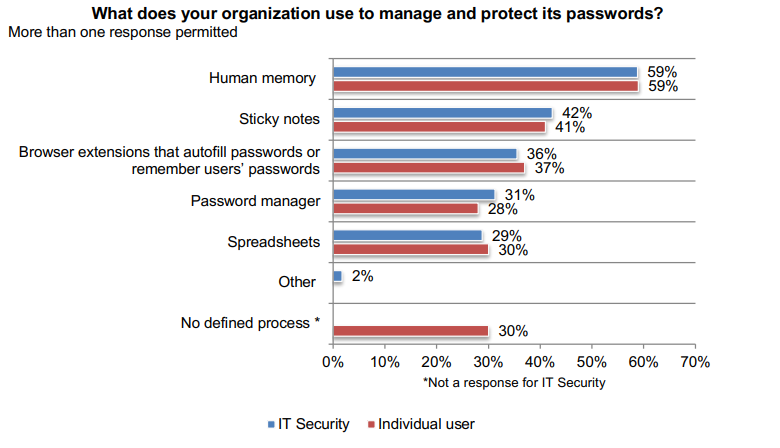

Et lorsque l’étude se penche sur la façon dont les entreprises gèrent et préservent les mots de passe (souvent complexes, régulièrement modifiés et différents selon l’application), on s’aperçoit que dans près de 60% des cas la tâche repose sur la seule mémoire de l’usager qu’il soit professionnel de la sécurité ou usager non-spécialiste, dans 41% des cas sur l’utilisation de notes manuscrites collées sur le bureau, dans 36% des réponses grâce aux outils de remplissage automatique assurés par les navigateurs Web, et enfin aux environs de 30% utilisent un dépôt collectant les secrets, qu’il s’agisse d’un gestionnaire de mot de passe ou d’une feuille de calcul. Les personnes interrogées utilisent plusieurs de ces méthodes et donc le cumul des réponses dépasse très largement 100%.

Rappelons que l’Agence National de la Sécurité des Systèmes d’Information (Anssi) déconseille fortement d’utiliser la « mémoire » des navigateurs web et encourage fortement d’installer, quelle que soit la plateforme utilisée, un gestionnaire de mots de passe Open Source tel que Keypass.

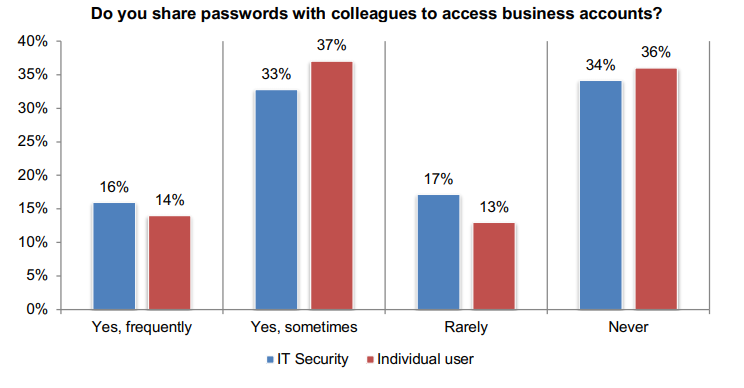

Dernière statistique, celle de la communication desdits mots de passe entre collègues et amis. A la question « partagez-vous vos mots de passe avec des collègues dans le cadre de l’infrastructure d’entreprise ? », 16% des spécialistes sécurité et 14% des non-spécialistes répondent « oui, souvent », respectivement 33 et 37% avouent « oui, parfois » et 34 et 36% jurent que « non, jamais». Il est intéressant de noter que là, ce sont les non-spécialistes les plus rigoureux.

Cette étude du Ponemon Institute permet de chiffrer l’étendue tant des mauvaises pratiques que des idées reçues. Le moment idéal pour rappeler que l’Anssi a publié le « manuel du parfait administrateur des droits d’accès ».