Cloud, nouvelles technologies et nouveaux usages complexifient le réseau. Le travail des administrateurs est d’autant plus difficile dans un tel contexte. Comment obtenir une visibilité suffisante au sein d’un réseau étendu ? Comment anticiper les chutes de performance ou parer les attaques potentielles ? Etat des lieux avec l’étude « 2020 SANS Network visibility and Threat Detection Survey »

IoT, chiffrement des données, gestion des équipements de tout type et de toute taille, virtuel comme physique, interconnexion avec les systèmes des partenaires, connexion avec les clients et tout cela dans un univers On Premise ou Cloud public, voire hybride, en mode service, que ce soit pour l’applicatif ou l’infrastructure, traduisent la complexité à laquelle fait face la DSI au quotidien. Pour résoudre la problématique du trafic Nord-Sud (trafic des données en entrée et sortie du réseau de l’entreprise), l’IT s’appuie sur des NGFW (parefeux de nouvelle génération) accompagné le plus souvent de proxy, précise l’étude. En ce qui concerne le trafic Est-Ouest (transit données au sein du réseau interne), les EDR (Endpoint Detection and Response) qui possèdent, en autres, des fonctions Anti-Virus et d’analyse comportementale et les SIEM (Security Information and Event Management) veillent pour une meilleur visibilité au sein du réseau.

Mais ces outils ont également des faiblesses rappelle le rapport. Et cela sans compter les risques de mauvaise utilisation ou de configuration inappropriée qui les rendent inefficaces. LA solution pour administrer une telle complexité devient un véritable voeu pieux d‘autant que le chiffrement des données en transit rajoute une nouvelle couche de complexité à traiter. Superviser et analyser les données du réseau font partie des fondamentaux pour commencer à résoudre les problèmes de visibilité.

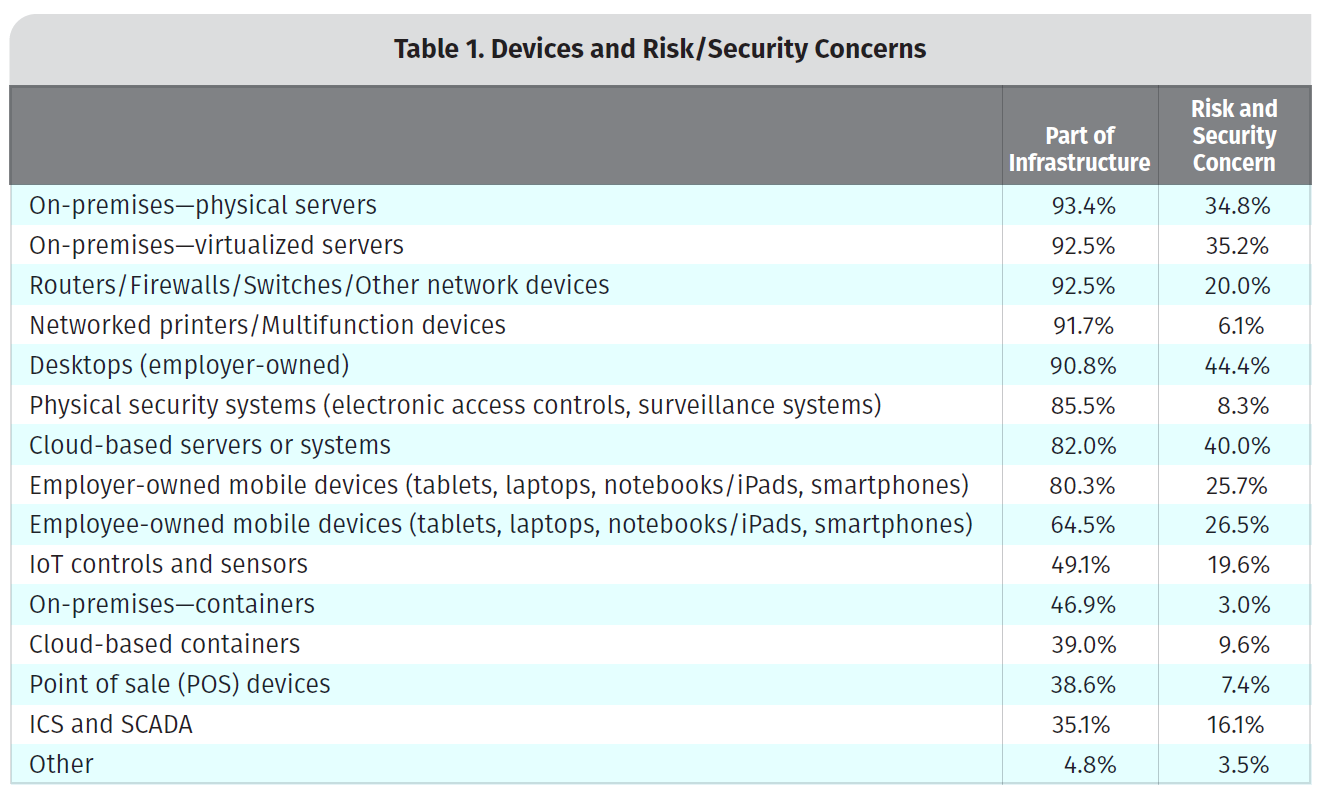

Si l’on considère les infrastructures des entreprises participant à cette étude, c’est un mélange de matériel physique et virtuel qu’ils soient On Premise ou dans le Cloud. Le matériel mobile appartient à l’entreprise d’une manière générale (80,3%) mais le BYOD (Bring Your Own Device) est également largement présent avec un taux de 64,5%. Le SANS note que les contrôleurs IoT comme les capteurs sont pour 49,1% des personnes interrogées considérés comme propriété de l’entreprise mais que seules 19,6% des répondants ne les considère comme un risque potentiel de sécurité. La plus forte préoccupation en risque et sécurité des administrateurs provient des postes de travail avec 44,4%, suivie à hauteur de 40% par les serveurs et systèmes dans le Cloud. Et seulement après arrivent les serveurs physiques et virtuels sur site avec respectivement 34,8% et 35,2%,.

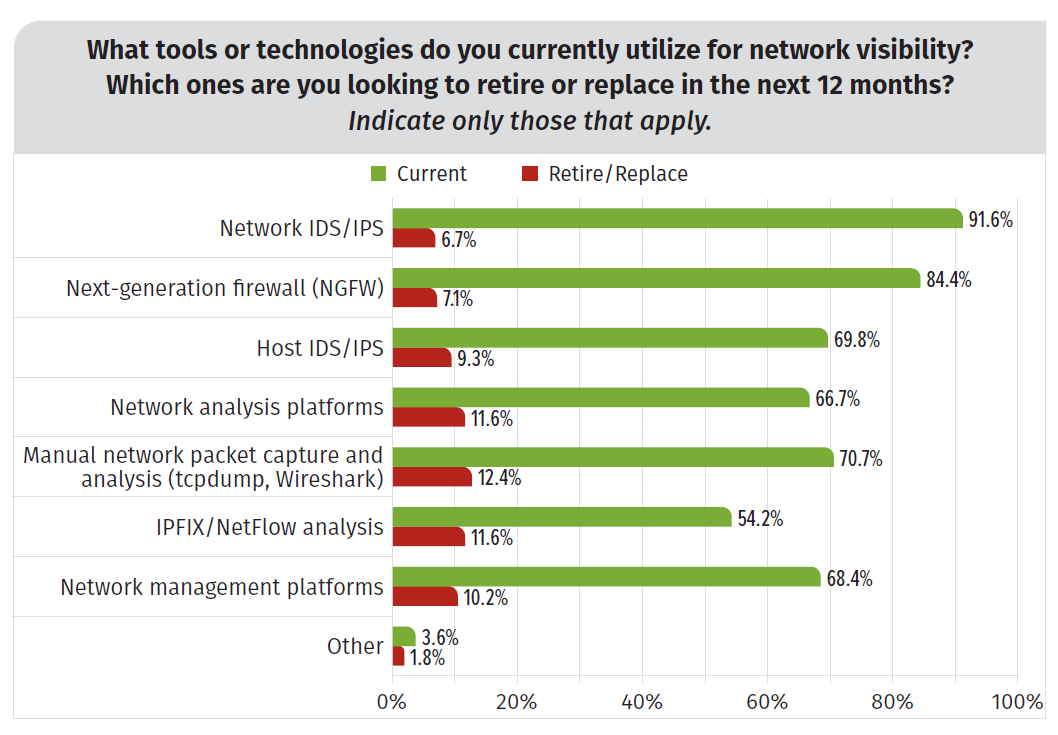

Parmi les outils et technologies utilisées pour obtenir une meilleure visibilité du réseau, on retrouve en première position avec un taux de 91,6%, les IDS/IPS réseau (Intrusion Detection System/Intrusion Prevention System). Ils sont suivis par les parefeux de nouvelle génération (84,4%). Puis seulement à hauteur de 70,7%, viennent les outils manuels de capture et d’analyse de paquets réseau à quasi-égalité avec ceux de détection et prévention d’intrusion système (69,8%). Les outils génériques d’analyse réseau ont obtenu, quant à eux, un score de 66,7%. Les personnes interrogées pensent enlever voire remplacer (12,4%) les outils manuels de capture et d’analyse de paquets d’ici à 12 mois. Les plateformes d’analyse réseau comme les outils IPFIX/Netflow sont dans le même cas pour 11,6% des répondants. Ensuite avec un taux de 10,2%, ce sont les plateformes de gestion réseau que les administrateurs envisagent d’enlever voire remplacer d’ici à 12 mois.

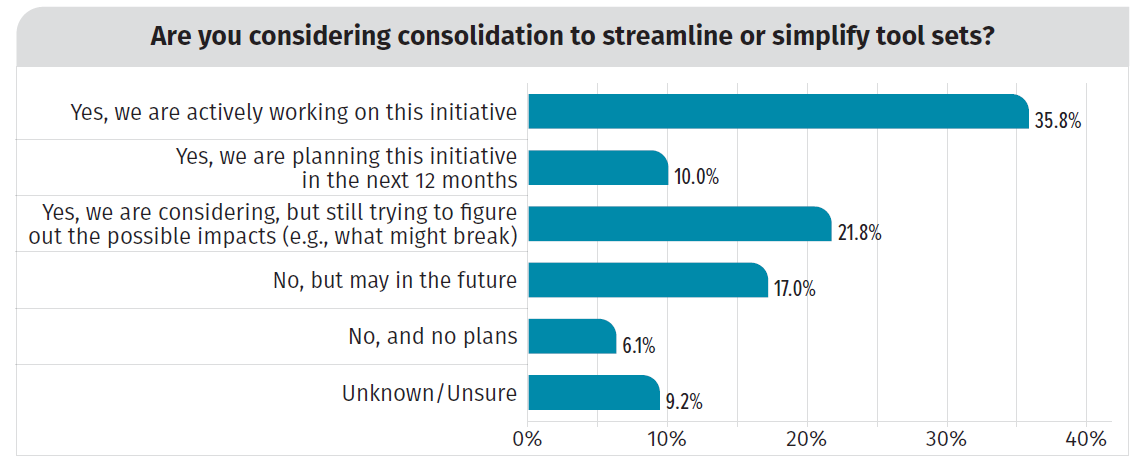

Rationaliser l’approche outils pour obtenir une meilleure vue est idéal mais la réalité est toute autre. Ainsi l’étude démontre que pas moins de 51% des personnes interrogées utilisent des outils en provenance de plus de 10 vendeurs différents et parmi elles, 20% affirment même utiliser des outils de plus de 20 vendeurs différents. Bien entendu, 67,6% pensent changer la donne en réduisant leur nombre d’outils (3 premières réponses cumulées).

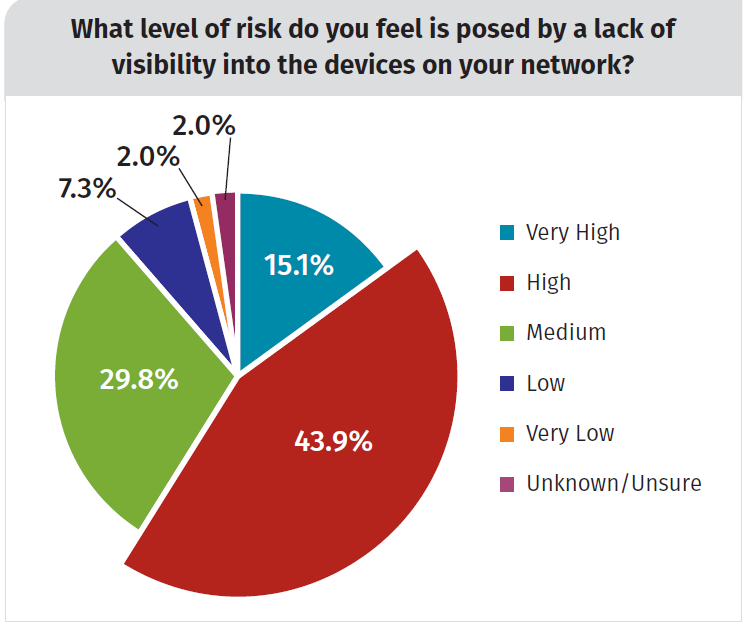

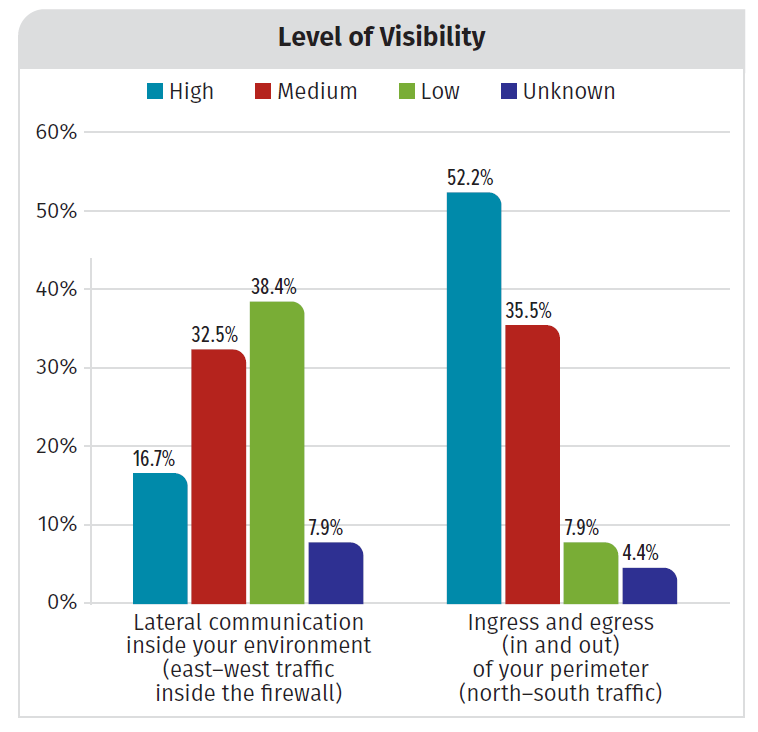

Il est clair que le manque de visibilité augmente le risque ne serait-ce que parce que l’on ne sécurise que ce que l’on voit. Sur le terrain, ils sont pourtant 41,1% à considérer que le risque n’augmente « pas forcément » jusqu’à « moyennement » si l’on manque de visibilité. A noter qu’ils ne sont que 52% à connaître le trafic entrant et sortant de leur réseau et plus que 17% à réellement maîtriser leur trafic interne.

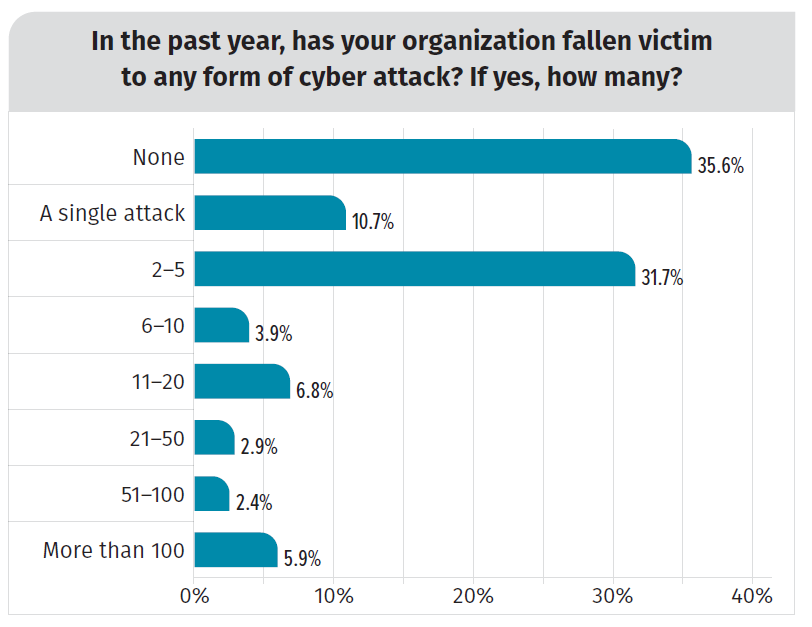

Et pourtant comme le démontre le prochain tableau, ces DSI sont nombreuses à annoncer avoir subi, une voire plusieurs cyber-attaques durant l’année écoulée :

Le SANS rappelle que le manque de visibilité impacte lourdement la détection des menaces et la sécurité du réseau. Cette étude démontre que les personnes en charge de la sécurité se préoccupent plus des données qui entrent et sortent du réseau que celles qui transitent en son sein. Si l’on ne considère que celles qui ont une moyenne à grande visibilité sur les données dans le réseau interne, elles ne sont que 49,2% contre 87,7% dès qu’il s’agit des données en entrée et sortie du réseau. La traditionnelle défense périmétrique reste toute à son avantage.

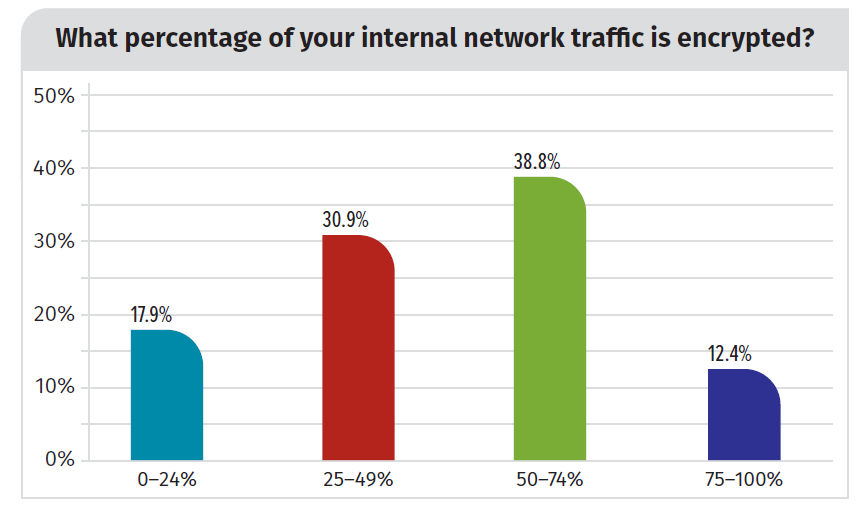

Les personnes interrogées estiment que le chiffrement des données est un frein pour la visibilité alors qu’il permet de sécuriser les flux de données (intégrité et confidentialité) à l’intérieur du réseau.