Selon une étude de Cyber Security Hub, les entreprises des secteurs des services financiers, de la santé et des communications avaient en moyenne 29 applications déployées dans le cloud. Ce chiffre devrait atteindre près de 144 applications au cours des 12 prochains mois.

L’utilisation du cloud est appelée à croitre de manière exponentielle tout au long de l'année 2022. Les investissements européens dans les services de cloud public devraient croitre de 22 % entre 2021 et 2026.

Mais alors que les cybermenaces évoluent et que l'adoption des applications dans le cloud s'accélère, les entreprises doivent s'assurer que leurs pratiques de sécurité suivent le rythme. Or, beaucoup restent dans le brouillard.

Parmi les personnes interrogées dans le cadre de l'enquête sur les pratiques de sécurité de la configuration du cloud de Cyber Security Hub, 68 % en moyenne ont déclaré que les services d'infrastructure de leur organisation sont provisionnés à l'aide d'Infrastructure-as-Code (IaC) ou d'outils similaires définis par logiciel.

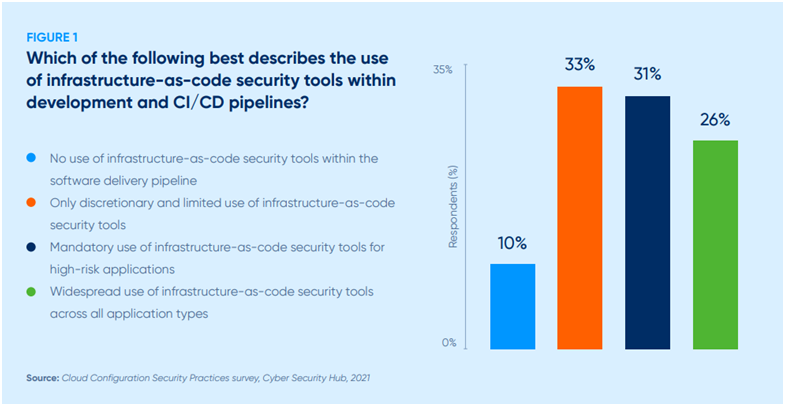

Cette enquête sur les pratiques de sécurité de la configuration du cloud montre que l'utilisation des outils de sécurité est mitigée. Ainsi, 74 % des personnes interrogées ont déclaré que leurs pipelines n'utilisent pas largement les outils de sécurité dans leurs portefeuilles d'applications dans le cloud.

Ces outils ne sont répandus dans tous les types d'applications que chez 26 % des répondants. S’ils sont utilisés de manière limitée (33 %) ou sont obligatoires pour les applications à haut risque (31 %), leur utilisation n'est pas encore généralisée comme le montre le graphique ci-dessous.

L'enquête a notamment montré que 79 % des personnes interrogées avaient déclaré qu'elles n'étaient pas extrêmement convaincues que leurs outils de sécurité d'exécution étaient suffisants pour assurer la sécurité de leurs données et charges de travail dans le cloud.

Une réponse rapide aux problèmes de sécurité est pourtant nécessaire dans tous les contextes, au-delà du domaine des applications dans le cloud. Or, cette enquête constate qu'il faut à plus de 70 % des entreprises plus d'une semaine pour détecter et corriger un seul risque lié aux services en nuage.

75 % des professionnels interrogés ont déclaré qu'il fallait plus de 24 heures pour assigner le problème à un développeur en vue de sa résolution et 80 % d’entre eux ont déclaré qu'il fallait plus de 24 heures pour corriger la violation.

L'un des problèmes les plus courants est que les équipes de sécurité sont surchargées, manquent de ressources et doivent faire face à un grand nombre de problèmes de sécurité sur une base régulière.

En outre, comme la cybersécurité traditionnelle n'est pas fournie sous forme de code, elle n'est pas en mesure de suivre le rythme de la fourniture de services en libre-service dans le cloud.

La détection et la réponse au moment de l'exécution sont indispensables pour sécuriser les environnements dans le cloud. Mais le périmètre évolue bien trop vite pour que les organisations puissent se contenter d'une stratégie de cybersécurité réactive.

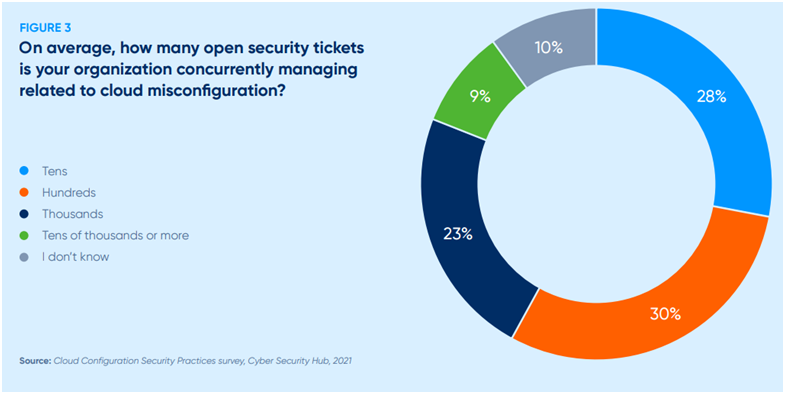

Le nombre de tickets de sécurité continue de s'accumuler, comme le montrent les résultats de cette enquête.

En moyenne 62 % des répondants gèrent simultanément des centaines ou plus de tickets spécifiques à la mauvaise configuration du cloud, et que près d'un tiers d'entre eux gèrent des milliers ou des dizaines de milliers de tickets.

Les examens de sécurité restent un goulot d'étranglement pour la migration des applications dans le cloud public en toute sécurité. Une personne interrogée sur deux a déclaré qu'en moyenne, ses équipes de sécurité peuvent effectuer jusqu'à trois examens de sécurité d'applications dans le cloud par semaine.

Avec l'augmentation exponentielle du nombre d'applications dans le cloud qui est attendue, de nombreuses équipes de sécurité seront tout simplement incapables de suivre le rythme.

« Avec la sécurité en tant que code, les entreprises peuvent atteindre le même niveau de libre-service pour la gestion et la sécurisation du cloud public que pour le développement et l'utilisation du cloud lui-même », notent les auteurs du rapport.